NCSCとNCA、ランサムウェア攻撃の経路、手口、ツールをまとめたサイバー犯罪エコシステムレポートを公開:「RaaS」の普及で、攻撃はより複雑に

ランサムウェア攻撃は大規模な犯罪組織によるものから複雑なサプライチェーンに依存する多様なビジネスモデルへと変化している。NCSCとNCAは、サイバー犯罪エコシステムについて調査した結果を発表した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

英国政府通信本部(GCHQ)傘下の英国国家サイバーセキュリティセンター(NCSC)は2023年9月11日(英国時間)、国家犯罪対策庁(NCA)と共同で『Ransomware, extortion and the cyber crime ecosystem(ランサムウェア、恐喝、サイバー犯罪エコシステム)』と題するホワイトペーパーを公開した。

ランサムウェアはどう進化してきたか

NCSCは、ランサムウェア攻撃について、2017年版の報告書を発表して以来、サイバー犯罪において最大規模になっていると述べている。

「2017年以前にもランサムウェアは存在していたが、主に単一のデバイスを暗号化することに焦点を当てたものだった。やがてランサムウェアは、大規模な組織のネットワークに損害を与えることにシフトする。ミッションクリティカルなシステムやデータへのアクセスをロックし、回復キーと引き換えに高額の支払いを要求するようになった。2018年以降、暗号通貨が普及するとともに、犯罪行為はより大規模な組織に対する攻撃へと変化した。個人の特定が難しく、不正な支払いを取り締まることも難しい暗号通貨を使用して、支払いの受け取りや犯罪サービスの購入がより広範に行われるようになった」(NCSC)

サイバー犯罪のエコシステム

サイバー攻撃は、従来、大規模なOCG(組織的犯罪集団)によって実行されてきた。OCGに対する取り締まりが強化されるようになると、OCGは広範なエコシステムを利用するようになった。

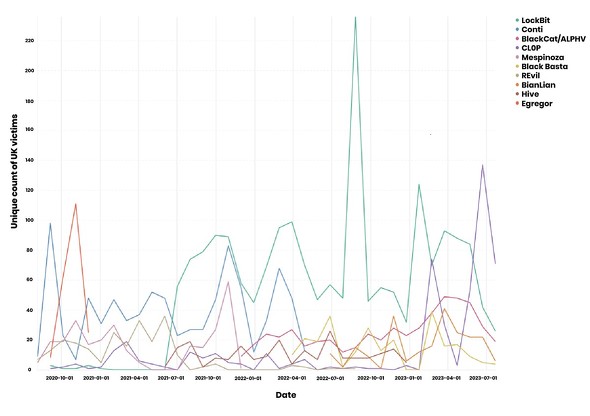

NCSCは、英国で猛威を振るったランサムウェア上位10種による被害者数の推移の結果を紹介した上で「大規模なOCGが消失し、ランサムウェア攻撃で盗んだデータを公開するサービスとして、データリークサイトが利用されるようになった」と分析している。

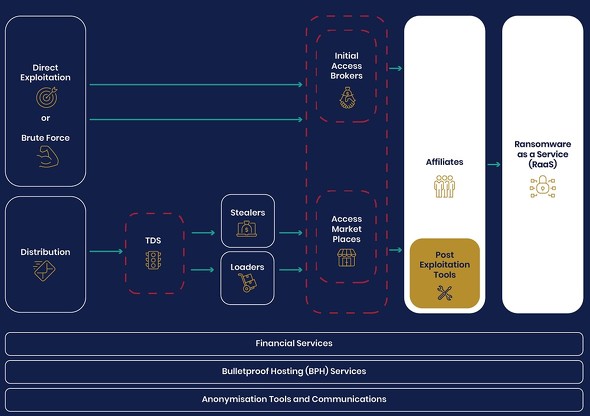

ランサムウェア攻撃の経路は

NCSCは、ランサムウェア攻撃の主な経路を次のようにまとめた。

Direct Exploitation(直接攻撃)

インターネットをスキャンして既知の脆弱(ぜいじゃく)性のあるデバイス、企業内のMicrosoft Exchangeサーバ、CitrixやVMwareなどのプラットフォーム、VPNデバイス、ファイアウォールなどから脆弱性を探す。

NCSCは、脆弱性が放置されている環境を、サイバー犯罪者がランサムウェア攻撃の初期段階として悪用していると分析している。

Brute Force(ブルートフォース攻撃)

攻撃者はデバイスの種類をスキャンし、パスワードの総当たり攻撃(ブルートフォース)を仕掛ける。ブルートフォースには特別なツールが使用されており、ネットワーク内の特定のデバイスや一般的なサービスへのアクセスが容易になる。

StealersとLoaders

Stealersは犯罪フォーラムで入手可能なマルウェアの一種で、他の犯罪者が詐欺やランサムウェア攻撃に使用できる情報を収集するために使用される。

Loadersはシステム情報を収集した後、他のマルウェアを展開するために使用される。Loadersを使用すると、より高性能なマルウェアを展開し、ネットワーク全体を乗っ取る前に、システムがランサムウェアに対して有効かどうかを判断できる。

TDSによる配布

StealersやLoadersが情報収集するためには、効果的な配布が必要だ。犯罪フォーラムでは、ユーザーを欺くために多数の悪意ある電子メールやリンクを配布するフィッシングサービスを提供している。TDS(トラフィックディストリビューションシステム)は、マルウェアの配信に不可欠であり、ユーザーデータを取得し、サイバー犯罪者が訪問者を悪意あるキャンペーンにリダイレクトできるようにする。

初期アクセスブローカー

取得された資格情報はマーケットプレースで販売されるほか、初期アクセスブローカー(IAB)で販売される場合もある。IABは収集された大量のアクセスを取り込み、最も価値の高い被害者をフィルタリングして、より高いコストで再販する攻撃者のことを指す。

ランサムウェアをビジネス化したRaaS

サービスとしてのランサムウェア

サービスとしてのランサムウェア(RaaS:Ransomware as a Service)は、ランサムウェアのビジネスモデルとして広く普及している。ランサムウェアを用いる犯罪組織は通常、アフィリエイト(犯罪の協力者やパートナー)や顧客がランサムウェアをカスタマイズしたり、顧客ごとに独自の暗号化キーを持つランサムウェアを独自の暗号化キーを入手したりできるような専用ポータルを提供している。

ポストエクスプロイテーションツール

主にアフィリエイトが使用するポストエクスプロイテーションツールは、システムセキュリティ向上のための正規ツールで構成されている。そのため、マルウェアと同じように単純に制限したり大規模に妨害したりできないため、セキュリティ専門家の課題となっている。

NCSCは「ランサムウェアや恐喝攻撃の背後には多様で複雑なビジネスモデルがある。進化するランサムウェアのエコシステムは、サイバー犯罪者が利益を最大化するために適応している。エコシステムをより広く理解することで、攻撃から身を守るために役立つ」と述べている。

関連記事

知らないと痛い目に遭う、「ランサムウェア」のトレンドや対処法を学ぼう

知らないと痛い目に遭う、「ランサムウェア」のトレンドや対処法を学ぼう

IT用語の基礎の基礎を、初学者や非エンジニアにも分かりやすく解説する本連載、第12回は「ランサムウェア」です。ITエンジニアの学習、エンジニアと協業する業務部門の仲間や経営層への解説にご活用ください。 無料で自社の「ランサムウェア対策レベル」を判定できるWebサービス ラックが提供開始

無料で自社の「ランサムウェア対策レベル」を判定できるWebサービス ラックが提供開始

ラックは、無料で利用できるWebサービス「ランサムウェア対策簡易チェック」の提供を開始した。アンケート形式の質問に回答することで、ランサムウェア対策の充足度を確認できる。 ランサムウェアは半年で約13倍に増加 フォーティネットが“2023年上半期の脅威”を振り返る

ランサムウェアは半年で約13倍に増加 フォーティネットが“2023年上半期の脅威”を振り返る

フォーティネットジャパンは、「フォーティネット グローバル脅威レポート 2023年上半期版」を発表した。「ランサムウェアを検知する組織の減少や、APTグループの活動のトレンドなどを観測した」としている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ