Cloudflare、概念実証コード公開後22分でCVEが悪用される攻撃を確認、DDoS攻撃で狙われる業界は?:アプリケーションセキュリティ調査2024年版

Cloudflareは、アプリケーションセキュリティに関する調査レポート「Application Security report」の2024年版を公開した。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

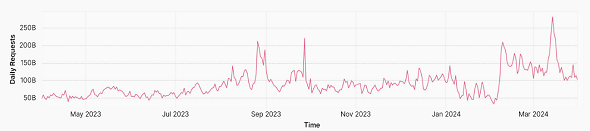

Cloudflareは2024年6月25日(米国時間)、アプリケーションセキュリティに関する調査レポート「Application Security report」の2024年版を公開した。このレポートはCloudflareのグローバルネットワーク上のトラフィックパターンを、2023年4月1日から2024年3月31日の期間で観測し、集計したものだ。

Cloudflareは、このレポートの主な調査結果を以下のように説明している。

増加するDDoS攻撃、狙われる業界は?

DDoS攻撃はWebアプリケーションやAPIを標的とするために最も悪用されている脅威ベクトルで、Cloudflareが軽減した全アプリケーショントラフィックの37.1%を占めている。その中でも最も標的とされた業界は、ゲーム/ギャンブル、IT/インターネット、暗号資産、ソフトウェア、マーケティング/広告だった。

ゼロデイ攻撃の増加

ゼロデイ攻撃は増加を続け、公開されたCVE(共通脆弱《ぜいじゃく》性識別子)が武器化されるスピードも高速化している。2023年には97件のゼロデイ脆弱性が実際に悪用された。また、2022年から2023年の間に公開されたCVEは15%増だった。概念実証(PoC)コードが公開されてから22分後に攻撃が発生した事例もあった。

botトラフィックの大部分が潜在的悪意を持つ

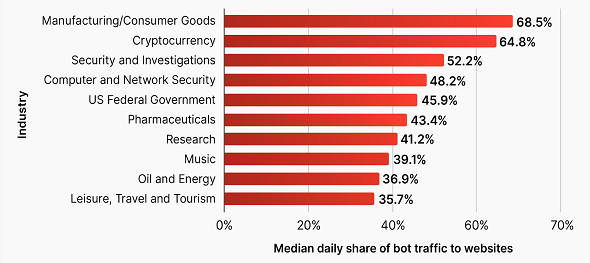

Cloudflareで処理される全アプリケーショントラフィックの31.2%がbotトラフィックで、この割合は過去3年間、ほぼ安定(約30%)している。botトラフィックの大部分(93%)が未検証で潜在的な悪意を持つものだった。

botを活用する攻撃者は、大きな金銭的利益を狙える業界に最も焦点を当てる。例えば、消費者向け製品のWebサイトは、在庫の買い占めや競合による価格のスクレイピングやある種の裁定取引を狙った自動化アプリケーションの標的となることがよくある。この種の悪用は、標的となる組織に多大な経済的影響を与える可能性がある。

ポジティブセキュリティモデルを使用している企業は少数

今日、多くのAPIトラフィック対策には「ほとんどのWebトラフィックは良性である」という仮定に基づいた「ネガティブセキュリティモデル」のWebアプリケーションファイアウォール(WAF)ルールが使用されている。

APIセキュリティのベストプラクティス、つまり許可するトラフィックを厳格に定義し、それ以外のトラフィックを拒否する「ポジティブセキュリティモデル」を使用している企業、組織はごく少数だ。

サードパーティーソフトウェアへの依存がもたらすリスクが増大

Webサイトの効率化とパフォーマンス向上のため、企業/組織は平均47.1個のサードパーティープロバイダーからのコードを使用し、Google Analyticsや広告といった平均49.6個のサードパーティーリソースにアウトバウンド接続している。

Web開発の大部分が、このようにサードパーティーのコードやアクティビティーをユーザーのブラウザに読み込ませるようにシフトしている。これらの一つ一つの接続は、利用者が気付かないうちに攻撃者によって追加のデータ流出の手段として悪用されることが多く、クライアント側のセキュリティリスクを高める存在となる。

関連記事

WebスクレイピングAI bot、最も禁止されているのは「GPTBot」だがアクセス最多は別のクローラー

WebスクレイピングAI bot、最も禁止されているのは「GPTBot」だがアクセス最多は別のクローラー

Cloudflareは同社製品のWebスクレイピングAI botブロック機能を使い、AI企業によるWebクローラーの活動状況を調査した結果を紹介した。アクセス数が多いにもかかわらず、あまり禁止されていないAI botがあるなど、現状を分析している。 2023年、世界のセキュリティ製品売上高、1位のベンダーは? 成長率1位のカテゴリーは? IDC調査

2023年、世界のセキュリティ製品売上高、1位のベンダーは? 成長率1位のカテゴリーは? IDC調査

IDCの調査によると、2023年の世界セキュリティ製品市場は順調に拡大しており、6つの製品カテゴリー全てが前年比2桁成長を記録したという。 米CISAが“強く”推奨する「ネットワークセキュリティのベストプラクティス」を発表

米CISAが“強く”推奨する「ネットワークセキュリティのベストプラクティス」を発表

CISAは、安全なネットワークアクセスのために企業が実施すべき最新セキュリティソリューションとベストプラクティスのガイダンスを発表した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ