被害額は平均で73万円、最大ではなんと1億円 IPAが中小企業のセキュリティを調査:約7割が「取引先にも影響」と回答

IPAは、「2024年度中小企業における情報セキュリティ対策の実態調査報告書」の速報版を公開した。サプライチェーン全体でのサイバーセキュリティの不備が、取引先にも深刻な影響を及ぼしていることが明らかになった。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

情報処理推進機構(IPA)は2025年2月14日、「2024年度中小企業における情報セキュリティ対策の実態調査報告書」の速報版を公開した。この調査は、中小企業の経営層を対象に実施し、4191件の有効回答を得た。それによるとサプライチェーン全体でのサイバーセキュリティの不備が、取引先にも深刻な影響を及ぼしていることが明らかになった。

1億円の被害に遭った企業も

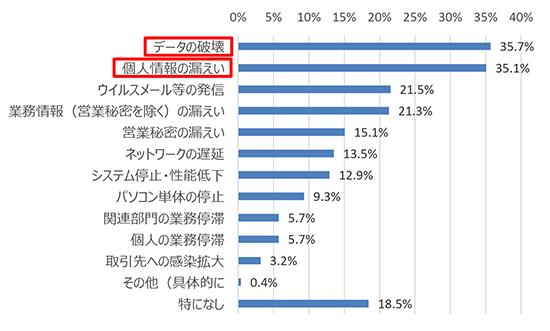

2023年度にサイバーインシデントの被害に遭ったと回答した企業のうち、どのような影響があったのかを聞いたところ、「データの破壊」と回答した企業の割合は35.7%、「個人情報の漏えい」は35.1%だった。過去3期に発生したサイバーインシデントで生じた被害額の平均は73万円で、被害額が100万円以上になった企業の割合は9.4%(被害金額は最大で1億円)、過去3期内で10回以上のサイバーインシデント被害に遭った企業は1.7%(最大40回)だった。復旧までに要した期間は平均5.8日。50日以上が2.1%を占め、最も時間がかかったケースは360日だった。

サイバーインシデントの被害は自社だけでなく、取引先にまで広がっているようだ。被害に遭った企業のうち、約7割が「取引先に影響があった」と回答した。どのような影響があったのかを尋ねると「サービスの停止や遅延による影響が取引先に出た」が最も多く、36.1%(複数回答、以下同)。次いで「個人顧客への賠償や法人取引先への補償負担の影響が出た」(32.4%)、「原因調査、復旧に関わる人件費などの経費負担があった」(23.2%)などが挙がった。

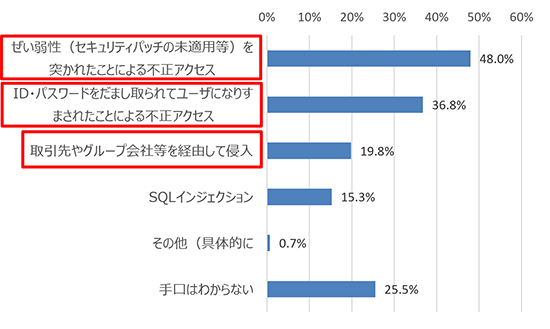

サイバーインシデントの被害に遭った企業のうち、「不正アクセス被害に遭った」と回答した割合は43.0%。不正アクセスによる被害の内容については「自社Webサイトのサービス停止、または機能が低下させられた」が最も多く、22.9%(複数回答、以下同)。次いで「業務サーバのサービス停止、または機能が低下させられた」(20.3%)、「自社Webサイトの改ざん」(16.5%)、「業務サーバ内容の改ざん」(15.5%)、「第三者によるなりすまし」(13.4%)などが続いた。不正アクセス被害の攻撃手口を見ると、「脆弱(ぜいじゃく)性(セキュリティパッチの未適用など)を突かれた」(48.0%、複数回答)や、「ID・パスワードをだまし取られた」(36.8%)、「取引先やグループ会社などを経由して侵入」(19.8%)が上位を占めた。

情報セキュリティ対策の体制については「専門部署(担当者)がある」と回答した企業の割合は9.3%で、前回の2021年度調査から0.6ポイント増えた。「兼務だが、担当者が任命されている」は同14.7ポイント減の21.0%、「組織的対策をしていない(各自の対応)」は14.0ポイント増の69.7%だった。

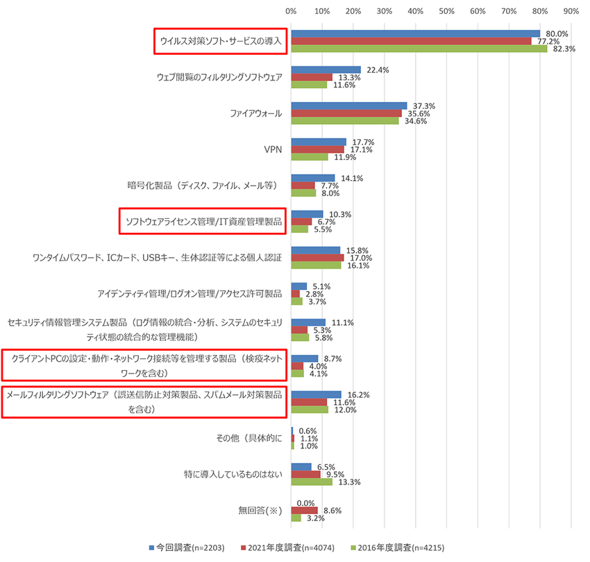

情報セキュリティ対策への投資状況については、「投資していない」と回答した企業が前回調査と比べて29.5ポイント増え、62.6%だった。投資しなかった理由のトップ3は、「必要性を感じていない」(44.3%)、「費用対効果が見えない」(24.2%)、「コストがかかりすぎる」(21.7%)だった。ただ、投資には消極的なものの、基本的なセキュリティ対策の導入は進んでいるようだ。情報セキュリティ対策の必要性があると感じている企業のうち、「ウイルス対策ソフトウェア」の導入率は80.0%、「Web閲覧のフィルタリングソフトウェア」は22.4%、「ファイアウォール」は37.3%で、いずれも前回調査から増加していた。

関連記事

日常茶飯事の「サプライチェーン攻撃」のカオスな実態とは?「セキュリティのアレ」の3人が事例から解き明かす

日常茶飯事の「サプライチェーン攻撃」のカオスな実態とは?「セキュリティのアレ」の3人が事例から解き明かす

2024年11月27日、「ITmedia Security Week 2024 秋」の「クラウドセキュリティ」ゾーンで、ポッドキャスト「セキュリティのアレ」に出演する根岸征史氏、辻伸弘氏、piyokango氏が「繋ぐ楔と断ち切る楔」と題してパネルディスカッションに登壇した。 攻撃の半数以上が“あの手口” 2024年に「急増して急減したサイバー攻撃」の実態とは

攻撃の半数以上が“あの手口” 2024年に「急増して急減したサイバー攻撃」の実態とは

EGセキュアソリューションズは「SiteGuard セキュリティレポート(2024.4Q)」を発表した。攻撃種別で最も多かったのはバッファーオーバーフローだったが、急増と急減という独特の動きを見せている。背景には何があるのか。 「知らぬ間にDDoS攻撃に加担しないよう再確認を」 内閣サイバーセキュリティセンターが注意喚起

「知らぬ間にDDoS攻撃に加担しないよう再確認を」 内閣サイバーセキュリティセンターが注意喚起

内閣サイバーセキュリティセンターは「DDoS攻撃への対策について」というPDF文書を公開した。知らぬ間にDDoS攻撃に加担することのないように、機器やシステム設定の見直しなどの対策を促している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ