【2025年総括】Microsoft脆弱性3500件の衝撃。企業のIT部門が直面する「パッチ適用のジレンマ」:Tech Report

2025年のMicrosoft製品の脆弱性報告は3500件を超え、依然として高水準で推移している。月例更新プログラムでの対応が続く中、23件のゼロデイ攻撃も確認された。攻撃の巧妙化やOffice 2016/2019のサポート終了によりリスクが増大する一方、IT管理者は更新時の不具合回避と迅速な適用の間で難しい判断を迫られている。2025年のMicrosoft製品に対する脆弱性の動向をまとめてみた。

2025年のMicrosoft製品の脆弱性分析レポート

2025年のMicrosoft製品の脆弱性分析レポート2025年のMicrosoft製品の脆弱性報告は3500件を超え、依然として高水準で推移している。月例更新プログラムでの対応が続く中、23件のゼロデイ攻撃も確認された。攻撃の巧妙化やOffice 2016/2019のサポート終了によりリスクが増大する一方、IT管理者は更新時の不具合回避と迅速な適用の間で難しい判断を迫られている。

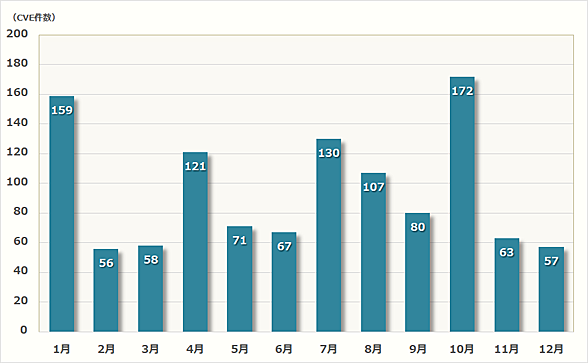

2025年のMicrosoft製品(Windows OS、Office、関連コンポーネント)に対する脆弱性(ぜいじゃく)報告は重複を含め3500件を超え、依然として高い水準を維持している。毎月、第2火曜日(米国時間)に提供される「月例更新プログラム(Patch Tuesday)」で解消される脆弱性は、1カ月当たり50〜170件に及び、ITセキュリティ部門にとって更新プログラムの管理は大きな負担となっている。

2025年の特筆すべき動向として、更新プログラム(パッチ)によって修正される前に情報が公開された脆弱性が42件あり、そのうち23件で実際に悪用(ゼロデイ攻撃)が確認されている。幸いなことに、こうした更新プログラムがない状態の脆弱性を悪用するマルウェアが大規模に拡散された事例は報告されていないが、防御手段がない状態でのリスクは極めて高い。

このようにMicrosoft製品に対する脆弱性の報告は多く、また利用者が多いことから攻撃者のターゲットとなっていることが分かる。

2025年Microsoft製品の脆弱性<年間統計分析>

Microsoftセキュリティレスポンスセンター(MSRC)が公開している脆弱性情報「セキュリティ更新プログラムガイド」に基づき、月例更新プログラムで修正されたCVE(Common Vulnerabilities and Exposures)番号の総数を集計した。実際には、月例更新プログラム以外の日もセキュリティ更新プログラムが提供されている月もあるので、解消された脆弱性の実数は下記グラフよりも多くなる点に注意してほしい。

2025年、Microsoftが月例更新プログラムを通じて修正したCVE総数は1141件であった。このうち92件の脆弱性の深刻度が「緊急(Critical)」に位置付けられるもので全体の約8.1%、1043件が「重要(Important)」で91.4%を占めていた。大半の脆弱性が「重要」に分類されているものの、この格付けが必ずしも組織にとっての実質的なリスクと一致しない点には注意が必要だ。

後述の通り、ゼロデイ攻撃が実行されていた全ての脆弱性が「重要」に位置付けられており、「重要」だからリスクが「緊急」よりも低いとは限らない。

このように毎月のように多くの脆弱性が解消される一方で、新たな脆弱性の報告も増えている。背景には、Microsoft製品の機能が増えて複雑化していること、セキュリティ研究者やコミュニティーによる調査も寄与していることが挙げられる。

ゼロデイ攻撃の実態と技術的考察

2025年に報告されたゼロデイ攻撃の内容を少し深堀りしてみよう。ゼロデイ攻撃が報告された脆弱性を下表にまとめてみた。

| CVE番号 | タイトル | 影響 | 深刻度 | 対象環境 | 更新プログラム提供日 |

|---|---|---|---|---|---|

| CVE-2025-21333 | Windows Hyper-V NT Kernel Integration VSPの特権昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2022/Server 2025 | 2025年1月14日 |

| CVE-2025-21334 | Windows Hyper-V NT Kernel Integration VSPの特権昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2022/Server 2025 | 2025年1月14日 |

| CVE-2025-21335 | Windows Hyper-V NT Kernel Integration VSPの特権昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2022/Server 2025 | 2025年1月14日 |

| CVE-2025-21391 | Windows ストレージの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2022/Server 2025 | 2025年2月11日 |

| CVE-2025-21418 | WinSock 用Windows Ancillary Function Driverの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2022/Server 2025 | 2025年2月11日 |

| CVE-2025-24983 | Windows Win32カーネルサブシステムの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2016 | 2025年3月11日 |

| CVE-2025-24984 | Windows NTFSの情報漏えいの脆弱性 | 情報漏えい | 重要 | Windows 10/11/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年3月11日 |

| CVE-2025-24985 | Windows FAST FATファイルシステムドライバのリモートでコードが実行される脆弱性 | リモートコード実行 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年3月11日 |

| CVE-2025-24990 | Windows Agereモデムドライバの特権昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年10月14日 |

| CVE-2025-24991 | Windows NTFSの情報漏えいの脆弱性 | 情報漏えい | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年3月11日 |

| CVE-2025-24993 | Windows NTFSのリモートでコードが実行される脆弱性 | リモートコード実行 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年3月11日 |

| CVE-2025-26633 | Microsoft Management Consoleセキュリティ機能のバイパスの脆弱性 | セキュリティ機能バイパス | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年3月11日 |

| CVE-2025-29824 | Windows共通ログファイルシステムドライバの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年4月8日 |

| CVE-2025-30397 | スクリプトエンジンのメモリ破損の脆弱性 | リモートコード実行 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年5月13日 |

| CVE-2025-30400 | Microsoft DWM Coreライブラリの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2019/Server 2022/Server 2025 | 2025年5月13日 |

| CVE-2025-32701 | Windows共通ログファイルシステムドライバの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年5月13日 |

| CVE-2025-32706 | Windows共通ログファイルシステムドライバの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年5月13日 |

| CVE-2025-32709 | WinSock用Windows Ancillary Function Driverの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年5月13日 |

| CVE-2025-33053 | Web分散オーサリングとバージョン管理(WebDAV)のリモートでコードが実行される脆弱性 | リモートコード実行 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年6月10日 |

| CVE-2025-47827 | IGEL OS 11以前のセキュアブートバイパス | セキュリティ機能バイパス | 重要 | Windows 10/11/Server 2012/Server 2012 R2/Server 2019/Server 2022/Server 2025 | 2025年10月14日 |

| CVE-2025-59230 | Windows Remote Access Connection Managerの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2008/Server 2008 R2/Server 2012/Server 2012 R2/Server 2016/Server 2019/Server 2022/Server 2025 | 2025年10月14日 |

| CVE-2025-62215 | Windowsカーネルの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2019/Server 2022/Server 2025 | 2025年11月11日 |

| CVE-2025-62221 | Windows Cloud Files Mini Filterドライバの特権の昇格の脆弱性 | 特権の昇格 | 重要 | Windows 10/11/Server 2019/Server 2022/Server 2025 | 2025年12月9日 |

| ゼロデイ攻撃が報告された脆弱性 | |||||

この表を見ると、全てのゼロデイ攻撃の深刻度は「重要(Important)」で、多くが「特権の昇格」の影響があることが分かる。ただし4件については、「リモートコード実行」というシステム乗っ取りや機密情報の漏えい、ランサムウェア攻撃などが可能になる非常に深刻なものである。幸いなことに、これらの脆弱性が悪用された大規模な攻撃は報告されていないが、ゼロデイ攻撃のリスクが常にあることは念頭に置いておいた方がよい。

CVE-2025-62215の技術的深掘り

2025年11月の月例更新プログラムで修正された「CVE-2025-62215」は、Windowsカーネルにおける特権昇格の脆弱性で、ゼロデイ攻撃が確認されていたものだ。

この脆弱性は、カーネル内の共有リソースにおける「不適切な同期を伴う競合実行(レースコンディション)」にある。攻撃者は、特別に細工されたプログラムを実行することで、複数のスレッドが同時に同一のカーネルリソースにアクセスする際のタイミングエラーを繰り返し誘発させる。これにより、カーネルのメモリ管理が乱れ、同一メモリブロックの二重解放(Double Free)を伴うヒープ破壊が発生する。この結果、攻撃者はメモリを上書きして実行フローを奪取し、最終的にWindowsにおける最高レベルの管理者権限であるシステム権限を取得する。

正常な処理フローのタイミングの欠陥を突く攻撃のため、シグネチャベースの防御システムや挙動監視では検知が困難である特性を持つ。

一般にレースコンディションを利用した攻撃は、タイミング制御が難しく、CPUスケジューラなどの高度なシステムカーネルの知識が必要になるとされることから、高い技術力を持つ攻撃者が悪用しているものと想定される。深刻度は「重要」であるものの、リスクの高い脆弱性といえるだろう。

CVE-2025-30397のリモートコード実行のリスク

2025年5月の月例更新プログラムで修正された「CVE-2025-30397」は、Microsoft のスクリプト エンジン(Scripting Engine)に存在する重大なメモリ破損/型混同の脆弱性で、これもゼロデイ攻撃が確認されている。

この脆弱性は、スクリプトエンジンが互換性のない型のリソースにアクセスしようとする際に生じるエラーが原因で、メモリ破損が起き、攻撃者が悪意ある入力を通じてその欠陥を誘発できるというものだ。

攻撃者は、細工したWebページやスクリプトを用意してユーザーをそこに誘導する。ユーザーがWebブラウザ(特にMicrosoft EdgeのIEモードなど)でアクセスすると、スクリプトエンジンが脆弱なコードパスを実行してメモリ破損が発生してしまう。その結果、攻撃者が任意のコードを実行できる可能性がある。古いInternet Explorer/Microsoft Edgeのスクリプト処理系を悪用するケースが多く、細工したURLを開かせるだけで攻撃が完了するリスクも報告されている。

この攻撃は、フィッシングメールによって誘導されて実行される危険性がある。特にIEモードが有効になっている場合は注意が必要な脆弱性だ。

Office製品の脆弱性とサポート終了のリスク

Microsoft Office製品については、Tech TIPS「【Office 2016/2019サポート終了】サブスクか永続版か? 損をしない次のOfficeの選び方・落とし穴」で解説したように、2025年10月14日(米国時間)に永続版の「Microsoft Office 2016/2019」のサポートが終了した。これはOffice製品のライフサイクルポリシーの変更によるもので、従来のメインサポート5年、延長サポート5年の合計10年から、メインサポートの5年のみに短縮されたためだ(Office 2016/2019は、経過措置として若干サポート期間が延長されていた)。

Office製品に対しては、Windows OS本体よりも脆弱性自体が少ないこと、またライセンスコストが比較的高いことなどから、サポート期間が終了しても継続して古いバージョンを利用し続けることが多い傾向にある。

しかしOffice製品は、2025年だけでもリモートコード実行の脆弱性が9件報告されている。これらの脆弱性を悪用した場合、悪意のあるOffice文書を開くだけで任意のコードが実行される恐れがある。

Office製品の脆弱性については、悪意のあるOffice文書をメールに添付することで簡単に攻撃を仕掛けることができるという特徴もある。官公庁などをかたる送付元から届くメールは開封されやすく、社内システムへの侵入口となりやすい。以前であれば、海外の攻撃者(ハッカー集団)による攻撃は、メールの日本語がおかしく、一読すれば偽物であることが簡単に判別可能であった。ところが、昨今のAI(人工知能)の進歩により、日本語が自然となり、本物か偽物かの判別が難しくなってきている。

Office製品に対しても、定期的な更新プログラムの適用を心掛けるとともに、サポート切れのOffice製品の継続使用については大きなリスクがあることを認識すべきだろう。

更新プログラムの適用とリスクの管理

2025年のMicrosoft製品の脆弱性動向は、攻撃がより洗練され、ゼロデイ攻撃を見ると「特権の昇格」が狙われており、カーネルレベルの権限奪取に注力していることが分かる。

また以前は、脆弱性を悪用したウイルスを作成し、大規模なシステム障害を発生させるといった、攻撃者は自分の技量をアピールする「愉快犯」的なものが多い傾向にあった。しかし、昨今は特定の企業をターゲットにしたランサムウェア攻撃が目立つ傾向にあり、攻撃者は実利を求めるものに変容している。

セキュリティベンダーの「ESET」のレポート「APT活動レポート(PDF)」によれば、一部の国家が支援するスパイ活動を目的とするサイバー攻撃も引き続き活発であるとされている。特に政府機関や政府機関との取引がある企業はターゲットになりやすいことが予想される。

こうしたリスクに対応するため、これまでの更新プログラムの適用プロセスを見直す必要が生まれている。

更新プログラムの適用には、不具合の発生というリスクが伴う。Tech TIPS「【Windows 11】Windows Updateで詰まないための更新プログラム適用術」では、Windows Updateによる更新プログラムの適用を1週間程度遅延させることで、更新プログラム適用による不具合発生を回避できると解説した。

しかし、前述のようにゼロデイ攻撃の増加など脆弱性を放置するリスクも高まっている。一律に1週間の適用遅延が望ましいかどうかの判断が難しくなっている。

一方でMicrosoftは、過去の更新プログラムをまとめて提供する累積的更新プログラムの提供に移行しており、不具合の発生する更新プログラムを除外して適用することができなくなっている。

管理者は、不具合の発生リスクと脆弱性の攻撃リスクをてんびんにかけて判断しなければならない。社内での更新プログラムの検証を強化し、不具合発生リスクを軽減、迅速な更新プログラムの適用を実施する必要があるだろう。

またEDR(Endpoint Detection and Response)による振る舞い検知の強化など、更新プログラムの適用だけに頼らない多層防御の重要性も増しているといえる。アサヒビールやアスクルの例を挙げるまでもなく、ランサムウェア攻撃によってシステムが乗っ取られてしまうと、その損害は計り知れないものがある。ゼロデイ攻撃のリスクも増していることから、多層防御の導入を検討すべきだろう。

Copyright© Digital Advantage Corp. All Rights Reserved.