エールフランス航空、IaCツールの「Terraform」と「Vault」「Ansible」でクラウドインフラを自動化:運用のコストとエラーを大幅削減

エールフランス航空は、TerraformとVaultを活用した自動化基盤を構築した。プロビジョニング時間を数日から数分へ短縮し、エラー率を70%以上削減したという。

エールフランス航空は、インフラをコードで管理するIaC(Infrastructure as Code)ツール「Terraform Enterprise」(以下、Terraform)、認証管理ツール「Vault Enterprise」(以下、Vault)、構成管理のオーケストレーションツール「Ansible Automation Platform」(以下、Ansible)を活用し、セキュアな自動化基盤を構築した。HashiCorpが主催する技術カンファレンス「HashiConf」において、その取り組みを発表した。

同社は、数百の製品チーム、マルチクラウド環境、厳格なコンプライアンス(法令順守)要件を抱える中、運用の複雑さを抑えつつインフラの規模を拡大することに成功したという。

Terraform、Vault、Ansibleで実現したクラウドインフラ自動化

Terraformを導入するメリットの一つは、作業スピードの向上だ。エールフランス航空では、従来は数日かかっていたプロビジョニング(システムの初期構成作業)が、数分で完了するようになった。さらに、自動化によって人手による設定ミスも減り、運用面の“慢性的な悩み”だったエラーの多発を解消できるようになった。

エールフランス航空で自動化テクニカルアーキテクトを務めるトライチェ・ゴロメオフ氏は、「Terraformのワークスペースの作成を自動化し、製品チーム向けに必要なパラメーターやアクセストークン(認証情報)を設定するだけで、エラーやサポート依頼を70%以上削減できた」と語る。誤字や命名規則の逸脱、チーム名の記載ミスといったヒューマンエラーを、自動化によって排除できたという。

コストを抑えながら大規模なスケールを実現

Terraformの導入により、同社は急速なスケールアップを実現した。

主な実績は以下の通り。

- Terraformワークスペースの数を、1年間で約4000件から7200件に拡大

- 90個以上のTerraformモジュールを、プライベートモジュールレジストリで一元管理

- 450チーム以上がTerraformを活用

こうした大規模な運用を持続可能にするには、自動化と、標準化されたガバナンス(統制)なしには不可能だったという。コスト効率の面でも、IaCを活用することで、週当たり数万ドル規模のクラウドコストを回避できている。

「構築による準拠」から「ガードレールによる準拠」への転換

今回の変革において特に重要だったのは、コンプライアンス(規制順守)の実現方法を見直した点だ。

1:従来の「構築による準拠」

刷新前、同社は350個以上の事前承認済みサービスを含む大規模な社内サービスカタログを運用していた。各サービスは、初期状態でセキュアかつ規制に準拠するよう設計されていたが、以下の課題を抱えていた。

- 350個超のサービスを維持するために膨大な工数が必要

- 新たなサービスごとに個別のエンジニアリング対応が必要

- カタログの肥大化によりコストが増大し、柔軟性が低下

2:Terraformによる戦略の転換

クラウドネイティブなインフラや、ハイブリッド/マルチクラウド運用への移行を加速する中で、同社は「サービス中心」のモデルから、「Policy as Code」(コードによるポリシー管理)による“ガードレール方式”へと戦略を転換した。

従来のサービスカタログを汎用(はんよう)的なTerraformモジュールに置き換え、コンプライアンスロジック(規制順守の処理)を中央集約されたポリシーとして分離管理する方式を採用した。

3:ガードレール方式による準拠

Policy as Codeのロジックによって、命名規則や必須の構成パラメーター、法規制上の制約などが自動的に適用されるようになった。これにより、インフラの利用スタイルが以下のように進化した。

- プラットフォームチームがサービスごとにルールを埋め込む必要がなくなった

- 製品チームは、ガバナンスを保ちつつ柔軟にインフラを活用できるようになった

- コンプライアンスは手動チェックから、自動適用される“セーフティーネット”へと進化した

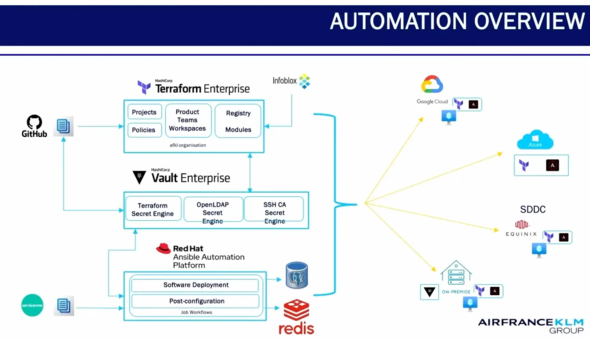

Terraform、Vault、Ansibleを統合したワークフロー

同社は、Terraform Enterpriseを中核に、Vault EnterpriseとAnsible Automation Platformを組み合わせて自動化ワークフローを構築している。

システム構成は以下の通り。

- Terraform:中核となるIaCエンジン

- トリガー:GitHub ActionsのCI/CD(継続的インテグレーション/継続的デリバリー)パイプライン、または社内サービスカタログ

- Vault:認証情報(クレデンシャル)の管理と、一時的に有効なセキュリティトークンの発行

- Ansible:インフラのプロビジョニング完了後に実施する構成管理

セキュアな自動化プラットフォームのデモ

同社が公開した統合ワークフローのデモでは、セキュリティが後付けではなく自動化フローに直接組み込まれている様子が示されている。

主なデモの内容は以下の通り。

1:Vaultで保護されたTerraformワークフロー

「GitHub Actions」が「JWT」(JSON Web Token:JSON形式の認証トークン)を使用してVaultに対して認証を行い、VaultがチームのIDを検証して短期間有効なTerraformトークンを発行する。これにより、静的なクレデンシャルなしでクラウドリソースをデプロイできる。

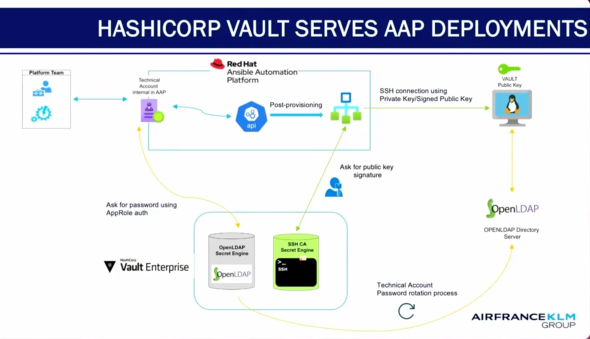

2:AnsibleとVaultによる事後プロビジョニング

個人アカウントや静的なローカルアカウントを、マシンアカウント(テクニカルアカウント)に置き換えた。Vaultの「SSHクライアント署名機能」を使用してSSH(Secure Shell)アクセスを保護し、パスワードは自動的にローテーションされ「LDAP」(Lightweight Directory Access Protocol:ディレクトリサービスの認証プロトコル)に書き戻される仕組みだ。

3:アプリケーションのシークレット管理

チームごとに専用のVaultネームスペースを割り当て、Terraformで作成・構成を自動化している。アプリケーションは「AppRole」(アプリケーション認証用の役割ベース認証)を使用して認証し、人間によるアクセスにはLDAP認証を使用する。

一連の刷新により、同社はスピードとセキュリティが、相反するものではないことを証明した。適切なインフラ基盤を構築することで、大規模な環境においてもこれらを両立させている。

関連記事

日本企業のAIロボット開発を支援 AWSが発表した独自プログラムの内容は?

日本企業のAIロボット開発を支援 AWSが発表した独自プログラムの内容は?

AWSジャパンは、ロボットのAI化を進める日本企業に向け、基盤モデルの開発を支援するプログラムを発表した。日本法人の独自の取り組みだという。 増殖する「ゾンビ認証情報」の脅威 これまでのシークレット管理をどう見直すべきか

増殖する「ゾンビ認証情報」の脅威 これまでのシークレット管理をどう見直すべきか

多くの組織で非人間アイデンティティーの数が人間のユーザーを大幅に上回る中、その管理が課題となっている。HashiCorpは公式ブログで、従来の静的シークレットの管理から「ワークロードアイデンティティー(ID)」への移行が必要だとの見解を示した。 ソフトウェア開発への生成AI導入で現場が疲弊 どう対応すればいいですか?

ソフトウェア開発への生成AI導入で現場が疲弊 どう対応すればいいですか?

生成AIをソフトウェア開発現場に取り入れる取り組みが広がっていますが、実際にやってみると現場がかえって疲弊してしまうなど、さまざまな問題に遭遇します。第3回は、開発へのAI導入で発生しがちな課題と個人、組織レベルの対応策を説明します。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.