Windowsを狙う多段階攻撃の全貌――Microsoft Defender無効化からランサムウェア展開まで:Fortinetが特定した攻撃キャンペーン

FortiGuard LabsはWindowsユーザーを標的とした多段階マルウェア攻撃キャンペーンの詳細を公開した。ソーシャルエンジニアリング、Microsoft Defenderの回避、リモートアクセス型トロイの木馬の配備、ランサムウェアによる暗号化を組み合わせた高度な攻撃手法が明らかになった。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

サイバーセキュリティベンダーFortinetのリサーチ部門であるFortiGuard Labsは2026年1月20日(米国時間)、「Windows」ユーザーを標的とする多段階のマルウェア攻撃キャンペーンを確認したと発表した。主にロシアのWindowsユーザーを標的にしているとみられる。この攻撃は、脆弱(ぜいじゃく)性を悪用するのではなく、ユーザー操作とWindowsの正規機能を連鎖的に悪用する点が特徴だ。一連の攻撃チェーンにより、最終的にはシステムの完全な侵害とデータの暗号化に至る。

初期感染:ビジネス文書を装った圧縮ファイル

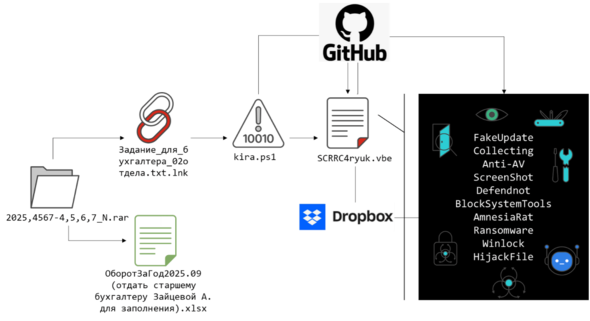

攻撃の主な特徴は、「Windowsセキュリティ」の信頼モデルを調査するために設計されたツール「Defendnot」を使って、セキュリティ対策ツール「Microsoft Defender」を無効化することだ。スクリプトの配布に「GitHub」を、バイナリペイロードのホスティングに「Dropbox」を利用することで、悪意のあるトラフィックを正規の企業ネットワーク活動に紛れ込ませている。

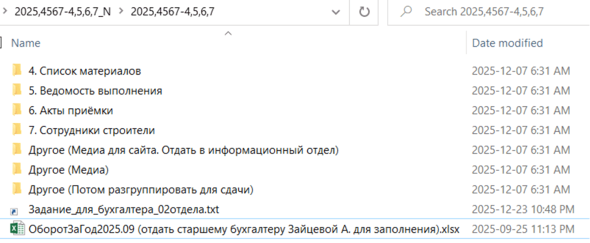

攻撃の起点は、会計書類などのビジネス資料を装った圧縮アーカイブだ。アーカイブ内には、ロシア語のファイル名が付いた複数のおとり(decoy)文書と、拡張子を偽装したLNKファイル(ショートカットファイル)が含まれている。

主要な悪意のあるファイルは、会計ワークフローに関連する標準的なテキストドキュメントに見えるよう細工されたLNKファイル「Задание_для_бухгалтера_02отдела.txt.lnk」だ。このLNKファイルが実行されると、PowerShellが起動してGitHubから「kira.ps1」をダウンロード、実行する。この段階では脆弱性は悪用されておらず、日常的な文書共有を前提に、ユーザーの操作に依存した感染手法となっている。

第1〜2段階:おとり文書の表示と難読化スクリプト

kira.ps1は、実行を隠蔽(いんぺい)し、ロシア語のおとり文書を表示してユーザーの注意をそらす。その間に、秘匿性の高いメッセージングアプリケーション「Telegram」経由で攻撃者に実行確認を送信し、数分後にGitHubから難読化されたVBScriptをダウンロード、実行する。

第2段階のペイロード「SCRRC4ryuk.vbe」は、「Script Encoder Plus」で完全にエンコードされた形式でストレージに書き込まれる。このスクリプトは攻撃チェーンの中央オーケストレーターとして機能し、Base64デコードとRC4復号を組み合わせた処理で、最終的な悪意のあるロジックをメモリ上でのみ構築して実行する。

最終段階のスクリプトは管理者権限を確認し、権限がない場合はユーザーアカウント制御(UAC)の昇格を繰り返し要求する。権限が確認されると、以下の4つのフェーズに移行する。

フェーズ1:Microsoft Defenderの無効化とDefendnotの悪用

本攻撃の最も狡猾(こうかつ)な点は、高影響のペイロードを配置する前に、セキュリティ制御を無力化する手法にある。

1:偽のアップデートのダウンロードとおとりの実行

スクリプトはGitHubから「install.exe」をダウンロードし、「Microsoft Windows Based Script Host」というタイトルのダイアログを表示する視覚的なおとりとして実行する。このダイアログがフォアグラウンドで表示されている間に、全ての悪意のある活動がバックグラウンドで続行される。

2:検出回避

PowerShellコマンドレットを使用して、Microsoft Defenderのリアルタイム監視を明示的に無効化する。加えて、「ProgramData」や「Program Files」、デスクトップなど主要なディレクトリをMicrosoft Defenderのスキャン除外対象に追加。レジストリ値を変更することで、マルウェア対策やスパイウェア対策の機能を長期的に抑制し、ユーザーへの通知も停止させる。

3:Defendnotの配置によるセキュリティ制御のバイパス

GitHubからDefendnotのDynamic Link Library(DLL)とローダーをダウンロードする。ローダーはdefendnot.dllを信頼されたシステムプロセスである「Taskmgr.exe」にインジェクトし、Windowsセキュリティに偽のマルウェア対策製品を登録。これにより、標準的なWindowsの動作として、Microsoft Defenderが自動的に無効化される。

フェーズ2:システム情報窃取とスクリーンショット監視

防御機構の無力化に続いて、環境の偵察とユーザー監視が行われる。

スクリプトはホスト情報やネットワーク構成、ハードウェア、ユーザー、セキュリティに関連する詳細情報を収集し、Telegramの「Bot API」を介して攻撃者に送信する。

GitHubから監視モジュール「TelegramWorker.scr」をダウンロードして実行する。このモジュールは画面の内容を定期的にキャプチャーし、Telegram経由で攻撃者に送信する。30秒間隔で最大30回のキャプチャーが行われ、約15分間にわたってユーザーの活動が監視される。

フェーズ3:システムツールの無効化と回復機能の破壊

調査や回復を妨げるため、被害者から管理者制御と回復オプションを奪う。

レジストリポリシーを変更し、以下のWindows管理および診断ツールを無効化する。

- レジストリエディタ

- タスクマネージャー

- 実行ダイアログ

- フォルダーオプション

- システム設定とコントロールパネル

- システム構成ユーティリティ(msconfig)

- システムプロパティとコンテキストメニュー

- レガシー実行パス

続いて、回復メカニズムを無効化する。具体的には、「Windows Recovery Environment」(Windows回復環境)の無効化、Windowsバックアップカタログの削除、および全ての「ボリュームシャドウコピーサービス」のスナップショットの削除を実行する。

さらに、実行ファイル、ドキュメント、アーカイブ、画像などを含む広範なファイル拡張子のレジストリ設定を上書きする。これにより、被害者がアプリケーションを起動しようとすると、Telegram経由で攻撃者に連絡するように指示するメッセージが表示されるようになる。

フェーズ4:最終ペイロードの展開:Amnesia RATとランサムウェアの同時展開

全ての準備が整った後、最終的なペイロードが展開される。

1:Amnesia RATの配置

DropboxからRAT(遠隔操作ウイルス)である「Amnesia RAT」をダウンロードし、「スタートアップ」フォルダに配置して永続化する。このRATは、以下の機能を備えている。

- ブラウザの認証情報とセッションデータ(「Google Chrome」「Microsoft Edge」「Brave」など)

- 「Telegram Desktop」のセッションハイジャック

- 暗号資産ウォレット(「MetaMask」「Zcash」など)とシードフレーズの窃取、クリップボード監視

- 「Discord」および「Steam」のデータ窃盗

- 画面、音声、アクティビティーの監視

- リモートコマンド実行

2:ランサムウェアの展開

GitHubから「WmiPrvSE.scr」をダウンロードして実行する。これは「Hakuna Matata」ランサムウェア(身代金要求型マルウェア)ファミリーから派生したもので、数百種類の拡張子をターゲットにファイルを暗号化する。暗号化されたファイルには「@NeverMind12F」という拡張子が付けられ、「ЧИТАЙМЕНЯ(私を読んで).txt」という名前の身代金要求のメモが残される。

ランサムウェアはデータベースやオフィスソフトウェア、仮想化プラットフォームのプロセスを終了させてからファイルを暗号化する。クリップボードを監視し、暗号資産のウォレットアドレスを攻撃者のアドレスに置き換える機能も備えている。

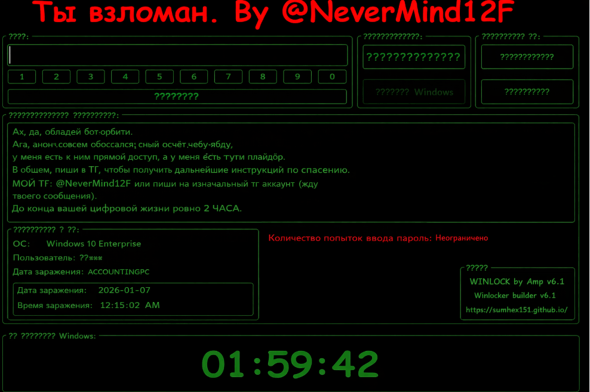

3:WinLockerの展開:デスクトップを完全にロックし、ユーザーの操作を封じる

ユーザーの操作を完全に制限する「WinLocker」コンポーネント「gedion.scr」を配置する。実行されるとデスクトップを完全にロックし、2時間以内に攻撃者へ連絡するようロシア語でメッセージを表示する。

結論:正規サービスとツールの悪用に対する警戒を

この攻撃チェーンは、ソフトウェアの脆弱性を悪用することなく、ソーシャルエンジニアリングとOSの正規機能を悪用するだけでシステムの完全な侵害が可能であることを示している。Defendnotの利用は、公開されている防御調査が攻撃ワークフローに転用されるリスクを浮き彫りにした。

FortiGuard Labsは、異常なセキュリティ設定の変更や不審な持続メカニズム、正規のクラウドサービスの悪用を監視することの重要性を強調している。防御コントロールの無効化と回復メカニズムの除去が行われた後の修復は極めて困難であり、異常なセキュリティ設定の変更や不審な持続メカニズムの早期検出が重要となる。

関連記事

「ダークWebで個人情報を検出しました」 アカウント“流出”の原因と、その予防策

「ダークWebで個人情報を検出しました」 アカウント“流出”の原因と、その予防策

個人情報がダークWebに流出した場合、詐欺やアカウント乗っ取りに悪用されるリスクが高まる。ESETがダークWebでの流出が確認された場合の対処を解説した。 「ランサムウェア攻撃を失敗させる」VPN、PC、Active Directoryなどの設定チェックシート

「ランサムウェア攻撃を失敗させる」VPN、PC、Active Directoryなどの設定チェックシート

一般社団法人ソフトウェア協会、大阪急性期・総合医療センター、日本マイクロソフトの3者は、「Cyber A2/AD ランサムウェア防御チェックシート」を公表した。医療機関に限らず、一般の中小・中堅企業や大企業でも十分に適用可能だという。 AIが脆弱性を探し、ランサムウェア構築を支援 5つのAI悪用手口と対策リスト

AIが脆弱性を探し、ランサムウェア構築を支援 5つのAI悪用手口と対策リスト

ESETは、生成AIがサイバー攻撃に与える影響に関する分析を公開した。AIにより今後2年間でサイバー脅威の頻度と強度が増すと警告。ランサムウェア構築支援やプロンプトインジェクションなど、AIが悪用される5つの主要な手口を解説している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ