「ランサムウェア攻撃を失敗させる」VPN、PC、Active Directoryなどの設定チェックシート:ただし「ゼロデイ攻撃は防御困難」

一般社団法人ソフトウェア協会、大阪急性期・総合医療センター、日本マイクロソフトの3者は、「Cyber A2/AD ランサムウェア防御チェックシート」を公表した。医療機関に限らず、一般の中小・中堅企業や大企業でも十分に適用可能だという。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

一般社団法人ソフトウェア協会、大阪急性期・総合医療センター、日本マイクロソフトの3者は、「医療機関における情報セキュリティ強化とDX推進に係る連携・協力に関する協定」に基づいて策定した「Cyber A2/AD ランサムウェア防御チェックシート」を公表した。

同チェックシートは2025年12月26日にソフトウェア協会が大阪急性期・総合医療センターで開催した「医療情報サイバーセキュリティシンポジウム」で公表された。ランサムウェア(身代金要求型マルウェア)攻撃における侵入や水平展開(ラテラルムーブメント)といった攻撃ベクトルの分析に基づき、「攻撃を失敗させるための設定」を取りまとめている。

同協定は大阪急性期・総合医療センターというランサムウェア事案があった病院と締結されたものであり、その目的は医療機関における情報セキュリティ強化だが、今回公表されたチェックシートは医療機関に限らず、一般の中小・中堅企業や大企業でも十分に適用可能だという。

ランサムウェア攻撃の8割がVPN・リモートデスクトップ経由

ランサムウェアによるサイバー攻撃は増加の一途をたどっており、中小企業から大手企業、医療機関、政府機関に至るまで、バックアップの破壊やシステムの暗号化などの被害が発生している。

警察庁 サイバー警察局が2025年9月に発表した「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、こうした被害に至る感染経路の約8割がVPN機器やリモートデスクトップを経由したものとされている。その原因としては、VPN機器の脆弱(ぜいじゃく)性の放置や、VPN機器およびリモートデスクトップに設定された推測可能なIDやパスワードの使用が挙げられている。

ソフトウェア協会の調査では、組織内での大規模な暗号化やバックアップの破壊に至る原因として、以下の3点が分析されているという。

- コンピュータのシステム管理者パスワードの共通化(使い回し)

- VPN装置、コンピュータの脆弱性の放置

- 一般ユーザーへの管理者権限の付与

レベル別チェックシートの概要、今後の展開

今回公表されたチェックシートは、組織の体制に応じて以下の2つのレベルが用意されている。

- Level 0(11項目):システムの専任者が不在な中小・中堅企業・組織向け

- Level 1(21項目):兼業を含むシステム担当者が存在している企業・組織向け(Active Directory 前提)

Level 0は、全ての組織、施設でランサムウェア対策として「今すぐに実施すべき内容」をまとめている。インターネット接続のない医療機関、工場などの閉域網で、かつ、医療機器や製造装置のモニタリング、保守用のVPN機器が設置されている環境で、PCやサーバなどのアップデートができない状況も想定している。

Level 1は、一般的なインターネット接続がある中小・中堅企業のActive Directory環境を前提としている。PCやサーバの脆弱性アップデート、多層防御、多段階防御を実施するものであり、Level 0のみならず「必ずLevel 1も実施」することが推奨されている。

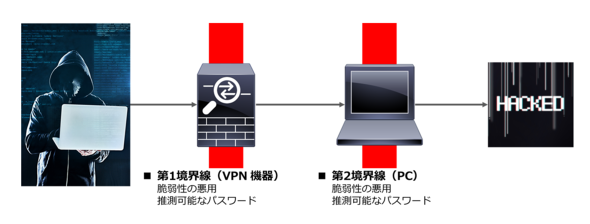

先述の通り、攻撃者はインターネットに接続されたVPN機器を通じて組織内LANに侵入していることが多い。Level 0はVPN機器を「第1境界線」として定義し、組織内LANへの接続を拒否し、侵入されないように防御する。Level 1はPCを「第2境界線」として定義し、万一、VPN機器が突破され組織内LANに接続されても、リモートからPCに侵入されないように防御するという。

Level 0のチェックシートではVPN機器を中心に、Level 1ではPC(サーバ、NAS、タブレット含む)を中心にバックアップ/復旧、ネットワーク、Active Directoryといった対象について、具体的な設定や対策が明記されている。

なおLevel 0、Level 1共に「ゼロデイ攻撃は防御困難」とされており、リスク受容のためにサイバー保険への加入を検討することが推奨されている。

3者は今後、専任のシステム担当者が存在している企業・組織向けの「Level 2」や、重要インフラ事業者や研究知財を保有する組織向けの「Level 3」についても策定を進める方針だ。これにより、低コストでランサムウェア攻撃に対する耐久性を確保し、万が一の際にも短期復旧ができる体制の構築を目指すとしている。

統合的防衛コンセプト「Cyber A2/AD」の適用

今回公表されたチェックシートの名称にある「A2/AD」とは、「Anti Access(接近阻止)」と「Area Denial(領域拒否)」によって敵の侵攻を困難にする統合的防衛コンセプトを指す。この考え方をサイバー攻撃対策に応用したのが「Cyber A2/AD」だ。

具体的には、インターネットと組織の外部接続点であるVPN機器などの「点」を保護することで攻撃者の接近を拒否する(Anti Access)とともに、組織内LANへの拡散といった「面」の攻撃に対しても、パスワードの使いまわしを禁止するなどの対策によって領域(LAN)内の攻撃を封じ込める(Area Denial)という考え方だ。

Cyber A2/ADでは「WindowsやVPN機器の基本機能の設定によって十分な防御が実現できる」としており、今回公表されたチェックシートは、セキュリティ対策ソフトウェアや監視システムの効果をより向上させるための基本設定としての相乗効果も期待できるという。

関連記事

「脱VPN」がいよいよ加速? ランサムウェア感染、“SSL VPN廃止”の動きも

「脱VPN」がいよいよ加速? ランサムウェア感染、“SSL VPN廃止”の動きも

企業のITインフラを巡る前提が大きく揺らいだ2025年。その1年を振り返る中で、特に従来の当たり前が通じなくなったのが「VPN」でした。ランサムウェア攻撃の多発などもあり、そのリスクが浮き彫りになりました。【訂正】 2025年、最多のランサムウェア侵入経路は?

2025年、最多のランサムウェア侵入経路は?

Hornetsecurityが2025年版年次調査を公開。世界のCISOの61%が「AIがランサムウェアリスクを直接的に高めた」と認識しているという。 ランサムウェア、失敗対応に学ぶ「4つの教訓」

ランサムウェア、失敗対応に学ぶ「4つの教訓」

数々のランサムウェアグループが攻撃を激化する中、インシデント対応で失敗して経営的な打撃を被る事例が後を絶たない。セキュリティベンダーが提供する“事後”対応サービスの契約方法に、ある変化が表れている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.