「暗号化なし」型が増加するランサムウェア 攻撃グループやツールの主流はどう変化した?:Broadcomがレポートを公開

Broadcomの脅威ハンターチームは、ランサムウェアの脅威動向に関するレポートを公開した。暗号化を伴わない脅迫手法が攻撃数を押し上げているという。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

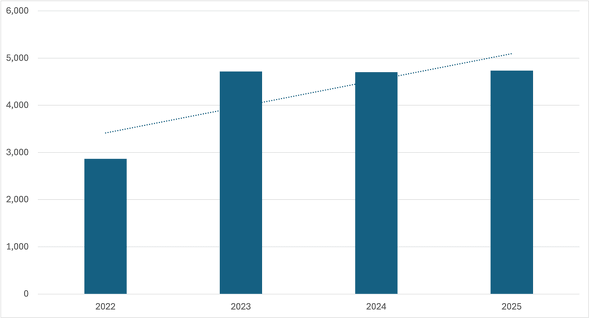

BroadcomのSymantecおよびCarbon Blackの脅威ハンターチームは2026年1月14日(米国時間)、ランサムウェア(身代金要求型マルウェア)脅威に関するレポート「Ransomware:Tactical Evolution Fuels Extortion Epidemic」を公開した。同レポートは、2025年のランサムウェア攻撃件数は過去最高を記録し、暗号化を用いない脅迫手法が攻撃数の増加を後押ししていると報告している。

「暗号化なし」型脅迫の台頭

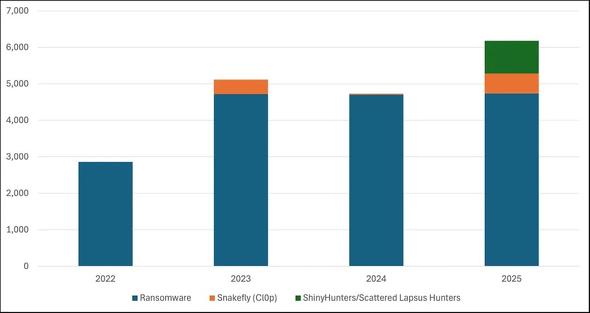

2025年にランサムウェア攻撃者が主張した攻撃件数は4737件で、2024年の4701件とほぼ同水準で推移しつつも過去最高を更新した。

恐喝の手段としてデータ窃取のみに頼る「暗号化なし」型脅迫攻撃を含めると、2025年の脅迫攻撃件数は6182件になり、前年比で23%増加している。

暗号化なし型脅迫の先駆けとなったのは、2025年10月に明らかになった「Snakefly」(別名「Cl0p」)の脅迫キャンペーンだ。「Oracle E-Business Suite」(EBS)のユーザーを標的とし、重大なゼロデイ脆弱(ぜいじゃく)性(CVE-2025-61882)を悪用し、大規模な脅迫キャンペーンを展開したとされている。

ゼロデイ脆弱性やソフトウェアサプライチェーンの弱点を悪用することで、攻撃者は被害組織が問題を認識する前に、堅固な防御を持つ組織からでもデータを窃取できるとレポートは説明している。

主要グループの再編が進行

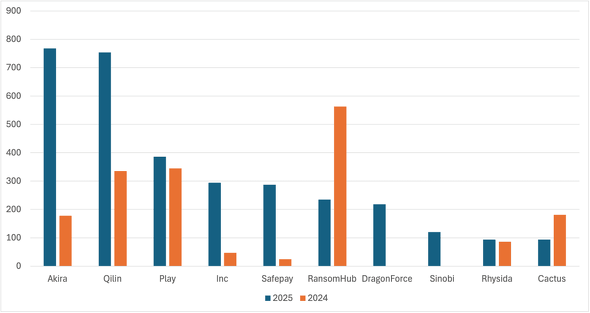

RaaS(Ransomware as a Service)の代表的な組織「LockBit」の2024年末の崩壊や、「RansomHub」の2025年4月の閉鎖などにより、ランサムウェア業界は大きな再編が起きた。これに伴い、「Akira」「Qilin」「Safepay」「DragonForce」などのランサムウェアオペレーターが急速に勢力を拡大し、アフィリエイト攻撃者を取り込んでいるという。

正規ツールを悪用する攻撃が主流

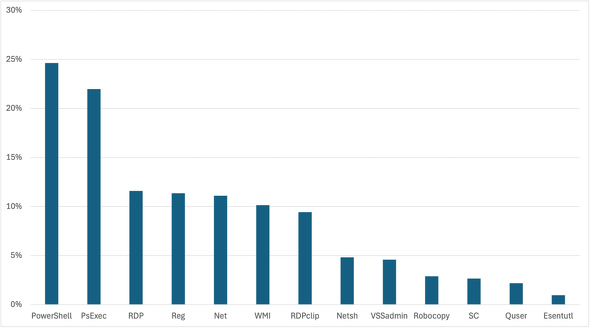

攻撃者が使用するツールの大半は正規のソフトウェアだ。Broadcomの調査によると、攻撃者は以下の2種類のツールを悪用して検出を回避している。

Living off the land(環境寄生型攻撃)ツール

標的ネットワーク上に既に存在するツールを悪用する手法。攻撃者は追加のツールをインストールする必要がなく、検出リスクを最小化できる。主に悪用されたツールとしては、「PowerShell」が25%で最も多く、次いで「PsExec」(他のシステム上でプロセスを実行するための「Microsoft Sysinternals」ツール)が22%になっている。

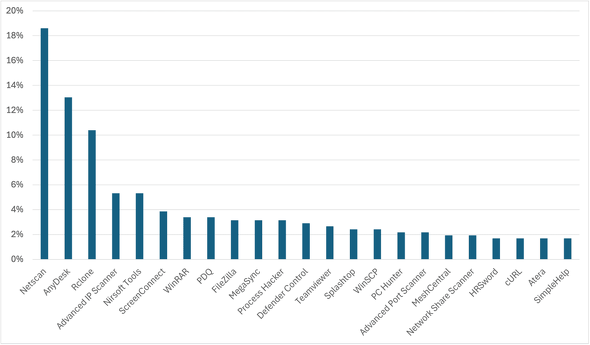

Dual-use(二重用途)ツール

攻撃者が標的ネットワークに自ら導入する正規のソフトウェアパッケージ。リモートアクセスツールやネットワーク管理ツールが頻繁に悪用される。

- NetScan:19%

- AnyDesk:13%

- Rclone:10%

- ScreenConnect:4%

- PDQ:3%

- Splashtop:2%

Broadcomの脅威ハンターチームは「暗号化ランサムウェアを伴う攻撃は依然として大きな脅威だが、暗号化なし型攻撃の台頭によって、ランサムウェアはより広範な脅迫エコシステムの一要素になりつつある」と警鐘を鳴らし、「企業は従来のランサムウェア対策に加え、ゼロデイ脆弱性対策やソフトウェアサプライチェーンのセキュリティ強化にも注力する必要がある」としている。

関連記事

Windowsを狙う多段階攻撃の全貌――Microsoft Defender無効化からランサムウェア展開まで

Windowsを狙う多段階攻撃の全貌――Microsoft Defender無効化からランサムウェア展開まで

FortiGuard LabsはWindowsユーザーを標的とした多段階マルウェア攻撃キャンペーンの詳細を公開した。ソーシャルエンジニアリング、Microsoft Defenderの回避、リモートアクセス型トロイの木馬の配備、ランサムウェアによる暗号化を組み合わせた高度な攻撃手法が明らかになった。 「ランサムウェア攻撃を失敗させる」VPN、PC、Active Directoryなどの設定チェックシート

「ランサムウェア攻撃を失敗させる」VPN、PC、Active Directoryなどの設定チェックシート

一般社団法人ソフトウェア協会、大阪急性期・総合医療センター、日本マイクロソフトの3者は、「Cyber A2/AD ランサムウェア防御チェックシート」を公表した。医療機関に限らず、一般の中小・中堅企業や大企業でも十分に適用可能だという。 AIが脆弱性を探し、ランサムウェア構築を支援 5つのAI悪用手口と対策リスト

AIが脆弱性を探し、ランサムウェア構築を支援 5つのAI悪用手口と対策リスト

ESETは、生成AIがサイバー攻撃に与える影響に関する分析を公開した。AIにより今後2年間でサイバー脅威の頻度と強度が増すと警告。ランサムウェア構築支援やプロンプトインジェクションなど、AIが悪用される5つの主要な手口を解説している。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ