VS Code使いは要注意 GitHub経由で送られる「悪意あるリポジトリ」を見分けるポイント:Jamf Threat Labsが分析結果を公開

Jamf Threat Labsは、北朝鮮に関連するとされる脅威アクターが悪意あるGitリポジトリを送付する手法を分析した結果を公開した。偽の採用プロセスを装って開発者を標的にしているという。

この記事は会員限定です。会員登録(無料)すると全てご覧いただけます。

サイバーセキュリティの専門家集団Jamf Threat Labsは2026年1月20日(米国時間)、北朝鮮に関連するとされる脅威アクターによる「Contagious Interview」キャンペーンの分析結果を公開した。この攻撃キャンペーンは、「Microsoft Visual Studio Code」(以下、VS Code)のタスク設定ファイルを悪用してソフトウェア開発者を標的にする攻撃を継続している。

攻撃の概要:リポジトリを「信頼」すると実行される

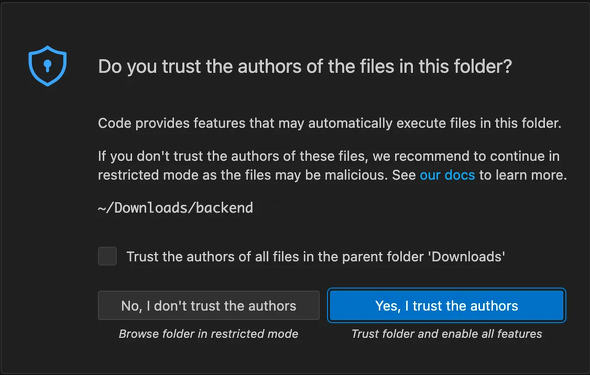

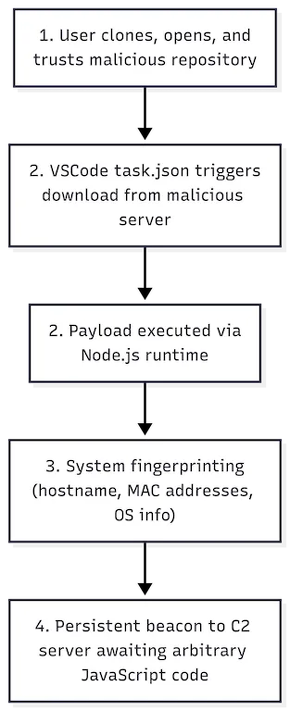

攻撃者は偽の採用面接やコードレビューの依頼を装い、「GitHub」「GitLab」などでホストされた悪意あるGitリポジトリを開発者に送付する。開発者がこれらのリポジトリをVS Codeで開き「ワークスペースの信頼」を許可すると、「.vscode/tasks.json」に埋め込まれた悪意あるコマンドが自動的に実行される。

ビジネス向けソーシャルネットワークサービス「LinkedIn」を通じて、「採用課題」としてリポジトリが配布されるケースや、セキュリティ研究者や企業開発者に対してパートナーシップの提案を装ってコードレビューを依頼するケースが確認されている。攻撃者は侵害された、または偽造されたプロフィールを使用し、確立された組織のリクルーターや開発者を装っているという。

技術的特徴:VS Codeの正規機能を悪用

今回確認されたケースでは、tasks.json内に「runOn:folderOpen」プロパティを持つタスクが設定されていた。これにより、ユーザーがフォルダを開いた瞬間に指定されたコマンドが自動実行される。

実行されるコマンドは、主に「macOS」「Linux」環境を標的としており、「curl」を使用して外部サーバ(ホスティングラットフォーム「Vercel」上でホストされたJavaScript)からペイロードをダウンロードし、「Node.js」を介して直接実行する。

このペイロードは下記機能を持つ.。

- リモートコード実行:任意のコードを動的に実行し、Node.jsモジュールにアクセスする

- システム偵察:ホスト名やMACアドレス、OS情報、公開IPアドレス(「ipify.org」から取得)などを収集

- C2(Command&Control)通信:初期通信でシステム情報を送信後、定期的にビーコン通信を行い、攻撃者からの指示を待機

確認された侵害指標(IoC)は次の通り。

- C2 IPアドレス:87.236.177.9:3000

- DNS:srv37746.hosted-by-eurohoster.org

- JavaScript SHA256:932a67816b10a34d05a2621836cdf7fbf0628bbfdf66ae605c5f23455de1e0bc

推奨される対策:チェックリスト

Jamf Threat Labsは、開発者に対して以下の注意を呼び掛けている。

- サードパーティーのリポジトリ、特に直接共有されたものや不明なソースからのものには慎重に対応する

- VS Codeでリポジトリを「信頼」する前に、「.vscode」ディレクトリや 「tasks.json」の内容を確認する

- 「npm install」の実行は、プロジェクトが検証済みの場合のみ行う。「package.json」やインストールスクリプト、タスク設定ファイルに注意を払い、検証済みのプロジェクトでのみ実行する。これにより、悪意あるコードが意図せず実行されるのを防ぐことができる

関連記事

そのnpmパッケージは安全か? 生成AIの悪用などで「トークン」を狙うソフトウェアサプライチェーン攻撃と対策をAWSが解説

そのnpmパッケージは安全か? 生成AIの悪用などで「トークン」を狙うソフトウェアサプライチェーン攻撃と対策をAWSが解説

AWSは、2025年に発生した一連のnpmサプライチェーン攻撃キャンペーンへの対応経験と、そこから得た知見を公開した。 フリーソフトはマルウェアだった? IT管理者が徹底すべき「安全なダウンロード」と検証の鉄則

フリーソフトはマルウェアだった? IT管理者が徹底すべき「安全なダウンロード」と検証の鉄則

利便性の高いフリーソフトウェアは業務効率化に寄与する一方で、マルウェア混入や改ざんのリスクと隣り合わせである。非公式ダウンロードサイトを介した攻撃が再燃する中、IT管理者には「公式サイトの真贋判定」から「Windowsサンドボックスによる動的解析」まで、多層的な防御姿勢が求められる。組織の安全を守るための具体的なチェックポイントを解説する。 Windows「死のブルースクリーン」で誘導、正規ツールで検知を回避するClickFix攻撃

Windows「死のブルースクリーン」で誘導、正規ツールで検知を回避するClickFix攻撃

Securonixの脅威調査チームは、ステルス性の高い攻撃キャンペーン「PHALT#BLYX」を解析した。偽のブルースクリーンを表示して悪意あるコードを実行させるソーシャルエンジニアリング手法を用いる手口が判明した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ