皆さんこんにちは、川口です。新型インフルエンザのニュースに慣れてきた今日このごろですが、いかがお過ごしでしょうか。

インフルエンザにかからないのが一番ですが、それでも感染しまうのが人間の悲しいところ。最近では休校や感染者数のニュースもあまり聞かなくなりましたが、着実に感染は広がっているようです。幸いなことに、私はまだ感染していないと思ってはいます。怖いのは、感染したことに気付かずに生活していたり、高熱があったのに気付かずに生活していないかということです。いまのところ、まわりに感染者が出ていないので、対策の効果が出ていると思って生活をしています。

まん延するGumblar

リアルなウイルスには悩まされていない代わりに、コンピュータウイルスには大変頭を悩まされています。私を悩ませているのはご存じ「Gumblar」と呼んでいるトロイの木馬です(国内では「Genoウイルス」とも呼ばれています)。JSOCのお客様でも多数の感染事故が発生しており、先日注意喚起を出しました

【関連記事】

Gumblarおよびその亜種に関する大量の感染事例について(LAC)

http://www.lac.co.jp/info/alert/alert20091119.html

川口洋のセキュリティ・プライベート・アイズ(16)

分かっちゃいるけど難しい、アカウント情報盗用ボット対策

http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/016.html

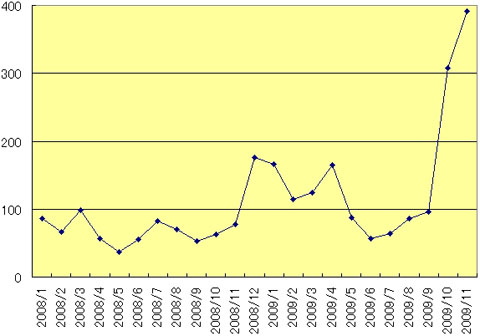

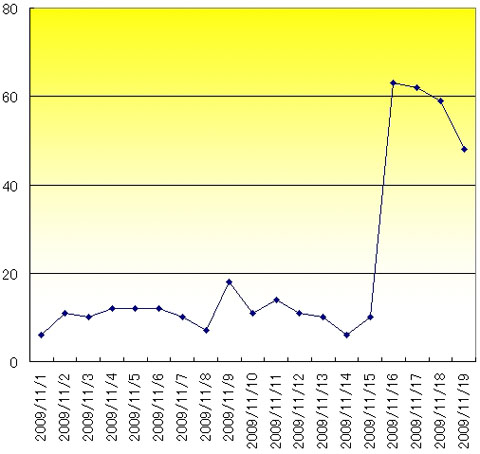

JSOCでは、Gumblarをはじめとしたアカウント情報を盗用するボットを検知するオリジナルシグネチャ(JSIG)を追加して対応してきました。以下のグラフはお客様のシステム内からのインシデント発生件数の変化です。

2009年10月から検知件数が伸びている原因は、シグネチャをConfickerとGumblarに対応するように改良したことが影響しています。特定のお客様で多数の感染事故が発生していることも重なり、この時点ではGumblarに感染しているお客様はJSOC全体のわずか1%でした。

その後、Gumblarの検体を入手し、新たなシグネチャをお客様のIDS/IPSに適用開始したのが2009年11月16日です。その適用の直後から、大きく件数が増加しています。ここで増加したインシデントは、すべてGumblarが行う通信を検知したものです。つまり潜在的に感染していたGumblarを、新しいシグネチャを適用することで発見できるようになったのです。

あまりの検知数の増加に、シグネチャを作った私たちも驚きました。シグネチャを作る以上、検知する自信があって作るわけですが、まさかこれほどまでにお客様のシステムがGumblarに感染しているとは想像しませんでした。

11月16日以降は、JSOCで観測しているお客様の7%がGumblarに感染していることが分かりました。7%ものお客様が感染しているという状態は過去の歴史からみても異常な状態です。私のセキュリティアナリストの経験の中でもほとんど記憶にありません。これほどまでにたくさんのお客様のシステムでボットが感染していたことは2003年のBlaster、2004年のNetsky以来でしょう。

いま、起きている問題

私たちがGumblarの行う通信を発見し、お客様にご連絡してもすぐに問題は解決しません。対象のPCでウイルススキャンをかけても発見されないことが多いのです。

そもそもPCに入っている(はずの)ウイルス対策ソフトでスキャンをして発見されるくらいなら、初めからそのPCにはウイルスが感染せず、不審な通信をJSOCに発見されることもありません。つまり、不審な通信が発見された時点で、そのPCに入っているウイルス対策ソフトでスキャンをしても遅いのです。

最近のボットは感染したと同時に、ファイアウォールやウイルス対策ソフトのアップデートを無効にします。攻撃者が念入りに作成したボットであれば、感染したPCでボットを発見することは至難の業です。感染したPCを見つけ出すためには、ボットが行う不正な通信を発見する必要があります。

ボットに感染していることが判明したPCは、どのようなものが仕込まれているか分からないため、OSの再インストールをすることが必須です。しかし、業務で利用するPCであれば、OSを再インストールをすることは難しいでしょう。そのときにはウイルス対策ソフトの会社が提供しているオンラインスキャンがお勧めです。オンラインスキャンはブラウザさえあれば特別なアプリケーションをインストールする必要がなく、手軽に実施できます。オンラインスキャンを行う場合は以下の点に注意してください。

- 自組織で利用しているウイルス対策ソフト以外の会社のサイトを選ぶ

- できれば複数社のサイトでスキャンを行う

- インターネットに接続する必要があるので、ほかのPCに迷惑をかけないようにする

- 偽オンラインスキャンサイトに引っかからないようにする

最初の3点はいうまでもありませんが、特に最後の偽オンラインスキャンサイトには注意してください。以下の2つの画像は検索エンジンで「online scan」といれて検索した結果ですが、偽オンラインスキャンサイトへ誘導する検索結果が上位に現れます。さも普通のオンラインスキャンができるサイトのように見せかけて偽のスキャンを行い、ボットを埋め込もうとしています。

しかも、これらの悪性サイトから仕込まれるボットは、ウイルス対策ソフトが対応していない場合も多く、さらに被害を大きくしてしまいます。参考までにこのような悪性サイトから埋め込まれるボットを無料のファイル解析サービス、VirusTotalで検査したところ、以下のような結果になりました。

41社のウイルス対策ソフトのうち、12社でしか発見することができませんでした。攻撃者も作成したボットをリリースする前にこのVirusTotalで検査し、どこの製品にも発見されないような状態であることを確認しているのでしょう。くれぐれも偽オンラインスキャンのサイトに引っかからないようにしてください。

Gumblarの対策は?

あらためていうまでもありませんが、Gumblar対策は、PCの脆弱性管理と同義です。パソコンにインストールされているソフトウェアをアップデートしておけば被害に遭うことはありません。脆弱性がない状態を保ち続けることが難しいことだとは分かっていますが、これが最も有効な対策なのです。対策の詳細については第16回「分かっちゃいるけど難しい、アカウント情報盗用ボット対策」に記述していますので、それを参考にしてください。

【関連記事】

川口洋のセキュリティ・プライベート・アイズ(16)

分かっちゃいるけど難しい、アカウント情報盗用ボット対策

http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/016.html

ちなみに今回の注意喚起では、Gumblarが通信するIPアドレスを記載しています。JSOCで観測したGumblarの90%はこのIPアドレスへの通信を行っています。このIPアドレスへの通信をファイアウォールで制限してもらうことで被害を軽減することができるでしょう。もちろん、このIPアドレスでのアクセス制御はボットの改造に伴い、有効に機能しなくなる可能性があることを理解して行ってください。

ボットが狙う情報

Gumblarに関しては、いまのところFTPのアカウントしか興味がないようですが、ゲームやインスタントメッセンジャーのアカウントを盗むボットもいるため、そのようなアカウントを盗用するように改造される日もそう遠くはないでしょう。いま、私が最も恐れていることは、各種クラウドサービスのアカウントが盗まれることです(この際、クラウドサービスがなんであるかという定義は脇に置いておくとして)。

現在の企業システムでは、アカウントによるアクセス制御に加えて、IPアドレスでのアクセス制御も行われてきました。この場合、例えアカウント情報を盗まれたとしてもインターネット側から悪用することはできません。今後は企業システムがクラウドサービス(例えばパブリッククラウドなど)を利用するようになり、アカウントのみでアクセス制御が行われるようになる場面も増えるでしょう。

クラウドサービスのアカウントが盗まれてしまえば、攻撃者は企業システムにアクセスし放題となりますので、アカウントのみでアクセス制御しているシステムは特に注意してください。これからクラウドサービスが普及するにつれて、新たな脅威が生まれてくると思いますが、クラウドサービスに関する私の見解は別の機会に書こうと思います。

コンピュータウイルスには悩まされていますが、幸いなことにJSOCはまだリアルウイルスの大きな被害にはあっていません。24時間365日動き続けるJSOCにとって、コンピュータウイルス以上に悩ましいのがリアルなウイルスです。

リアルウイルスのインシデントに備えるためには、セキュリティアナリストの補強が欠かせません。私はセキュリティアナリストにふさわしい人材を発掘するため、今夜も飲みに行くのでした。

Profile

川口 洋(かわぐち ひろし)

株式会社ラック

JSOCチーフエバンジェリスト兼セキュリティアナリスト

CISSP

ラック入社後、IDSやファイアウォールなどの運用・管理業務をへて、セキュリティアナリストとして、JSOC監視サービスに従事し、日々セキュリティインシデントに対応。

アナリストリーダとして、セキュリティイベントの分析とともに、IDS/IPSに適用するJSOCオリジナルシグネチャ(JSIG)の作成、チューニングを実施し、監視サービスの技術面のコントロールを行う。

現在、JSOCチーフエバンジェリスト兼セキュリティアナリストとして、JSOC全体の技術面をコントロールし、監視報告会、セミナー講師など対外的な活動も行う。

- 「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法

- Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

- 中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは

- 無慈悲な専門家チーム「kuromame6」の暗躍に負けず勝利をつかんだチームは?

- 外部リソースの活用もポイントに、「Hardening 10 MarketPlace」開催

- Hardening Projectから派生した「MINI Hardening Project」に行ってみた!

- 「これさえしておけば助かったのに……」を避けるため、今すぐ確認すべき7項目

- アップデート機能を悪用した攻撃に対抗セヨ!

- 工夫、工夫そして工夫――Hardening 10 APAC“運営”レポート

- ウイルスとは言い切れない“悪意のあるソフトウェア”

- 2013年のセキュリティインシデントを振り返る

- ここが変だよ、そのWeb改ざん対応

- きっかけは不正侵入――私がセキュリティ業界に足を踏み入れたワケ

- CMSが狙われる3つの理由

- FacebookやApple、MSまで……Javaの脆弱性を狙う攻撃の手口

- Hardening One、8時間に渡る戦いの結果は?

- そのときStarBEDが動いた――「Hardening One」の夜明け前

- ロシアでわしも考えた

- 実録、「Hardening Zero」の舞台裏

- ちょっと変わったSQLインジェクション

- 官民連携の情報共有を真面目に考える

- アプリケーションサーバの脆弱性にご注意を

- IPv6、6つの悩み事

- スパムが吹けば薬局がもうかる

- JSOCに飛び込んできた不審なメール――これが標的型攻撃の実態だ

- 東日本大震災、そのときJSOCは

- ペニーオークションのセキュリティを斬る

- 2010年、5つの思い出――Gumblarからキャンプまで

- 9・18事件にみる7つの誤解

- 曇りのち晴れとなるか? クラウド環境のセキュリティ

- Webを見るだけで――ここまできたiPhoneの脅威

- 不安が残る、アドビの「脆弱性直しました」

- ともだち373人できるかな――インターネットメッセンジャーセキュリティ定点観測

- 実録・4大データベースへの直接攻撃

- Gumblar、いま注目すべきは名前ではなく“事象”

- Gumblarがあぶり出す 「空虚なセキュリティ対策」

- 新春早々の「Gumblar一問一答」

- 実はBlasterやNetsky並み?静かにはびこる“Gumblar”

- ECサイトソフトウェアはなぜ更新されないのか

- 狙われるphpMyAdmin、攻撃のきっかけは?

- 学生の未来に期待する夏

- 米韓へのDoS攻撃に見る、検知と防御の考え方

- 分かっちゃいるけど難しい、アカウント情報盗用ボット対策

- 狙われる甘〜いTomcat

- 表裏一体、あっちのリアルとこっちのサイバー

- 世間の認識と脅威レベルのギャップ――XSSは本当に危ないか?

- 急増したSQLインジェクション、McColo遮断の影響は

- ○×表の真実:「検知できる」ってどういうこと?

- ところで、パッケージアプリのセキュリティは?

- レッツ、登壇――アウトプットのひとつのかたち

Copyright © ITmedia, Inc. All Rights Reserved.