Virtual EXPO 2010に出てきました

皆さんこんにちは、川口です。もうすぐフィナーレを迎えますが、9月7日から9月21日までITmediaが主催するバーチャルイベント「ITmedia Virtual EXPO 2010」に出ています。これはオンラインで参加するセミナーイベントです。

私は「Security&Trustウォッチ」の上野さん、「セキュリティ・ダークナイト」の辻さんとの座談会に出演してきました。この座談会ではコラムを書いている3人の普段の姿を見ることができます。

バーチャルイベントの別の企画では、「セキュリティ、そろそろ本音で語らないか」の三輪さんが、「クラウド、コスト、セキュリティ」のお話をしています。それにちなんで、というわけではありませんが、今回はこれまで触れてこなかったクラウドにおけるセキュリティ事故の話を取り上げたいと思います。

【参考】

第1回 @ITセキュリティナイト 〜教えてえらいひと!〜

http://www.itmedia.co.jp/enterprise/info/itmexpo/2010/security.html

ちなみに@ITセキュリティナイトのタイトルが「第1回」になっているところを見ると、いつか「第2回」が開催されるのでしょう。今回見ることができなかった人も、次回以降を楽しみにしていてください。

事業者が提供する初期イメージは脆弱?

あるクラウドサービスで起こった事故は、仮想ホストを起動する初期イメージに起因していました。サービス提供者が用意した初期イメージに脆弱性が残されており、それをそのまま使用したことによって不正アクセスの被害を受ける事故が発生したのです。

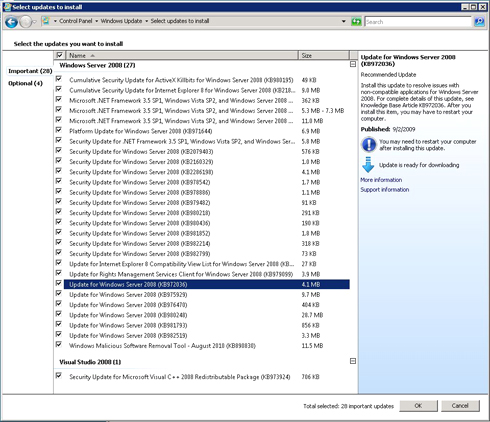

検証のため、一例として、クラウドサービスで有名なAmazon EC2の初期イメージのパッチの適用状態を確認してみました。以下の画像は、2010年9月13日時点で初期イメージとして用意されている「Basic Microsoft Windows Server 2008 (AMI Id: ami-c3e40daa)」を起動した直後のパッチの適用状況を示したものです。

最も古いイメージの日付は2009年9月2日になっており、Security Updateは2010年のものが表示されていました。つまりこの初期イメージは、2010年9月13日時点の最新のアップデート状態ではないのです。

サービス利用者側としては、できるだけ新しい脆弱性に対応した状態で初期イメージを提供してほしいものですが、サービス提供者側としてはその対応作業のコストがバカにならないのでしょう。また作業コストがかかる仕様を要求することは、最終的には提供価格に跳ね返ってしまいます。

最近ではサーバソフトウェアにリモートから侵入可能な脆弱性が発見されることが少なくなってきていますので、常に最新のパッチが適用されていなくても、利用者側で対応することはさほど負担にはならないでしょう。しかし、クライアント環境を提供するクラウドサービスでは問題となります。第27回のコラムで取り上げたAdobe Readerの脆弱性やWindows、JREなどのクライアントアプリケーションの脆弱性はウイルス感染につながる原因であり、いまだに大きな問題となっています。

どうする? 仮想ホスト間のアクセス制御

仮想ホスト間の通信も問題になります。仮想ホスト間で自由に通信を行える場合、ある仮想ホストの脆弱性を悪用されて侵入されると、同様の脆弱性を持つ仮想イメージから起動した別の仮想ホストもまた、侵入の危機にさらされます。特にConfickerのようなネットワーク拡散型ウイルスが侵入し、仮想ホスト間で感染が拡大した結果、クラウドサービス全体の処理負荷が増大してサービス提供ができない状態に至ったケースもあります。

特に、自分が起動した仮想ホスト間での通信だけではなく、他者が起動した仮想ホストとも制限なく通信ができるようなネットワーク構成の場合、他者のセキュリティレベルに自分のサービスレベルが左右されることになりますので、注意が必要です。いまどきのクラウドのシステムではレイヤ2レベルで制御されているため、このような事故が発生しないことを期待したいものです。

従量課金制のわな

クラウドサービスの売り文句としてよく使われるのが「固定費から変動費へ」「使った分だけ支払ってコストダウン」。これらのキーワードは経営者にはとても響きがよいものです。コストダウンはクラウドを検討する一番の理由といってもいいでしょう。

しかし、よく考えていただきたいのが、言葉を返せば「使った分は払わなければならないのがクラウド」だということです。サービス提供者としては当然、たくさん使ってもらう方がありがたいわけですが、月額固定制のつもりでクラウドを使用していると思わぬ使用量になり、当初の想定よりもはるかに高い金額を払わなければならない事態に陥ることもがあるかもしれません。実際に、クラウドを使い過ぎて多額の料金を請求されることになった企業や個人の利用者もいるようです。

【参考】

Togetter - 「クラウド破産」

http://togetter.com/li/21972

クラウド破産しました - 口内炎延焼

http://d.hatena.ne.jp/ssig33/20100518/1274148053

この事例では自分が使用したサービスによる課金なのでまだ納得がいきますが、もしGumblarなどのウイルスにIDを盗まれ、そのIDでクラウドサービスを悪用されたらどうなるでしょうか。IDを盗んだ攻撃者が、こちらのお財布の中身まで気にしてクラウドを使用してくれることなど期待できません。ある日突然、とんでもない額の請求書が届き、冷や汗を流すことになるかもしれません。

昨年から騒ぎになっていたGumblarですが、最近では話題になることも少なくなりました。しかし、本当の脅威はWebサイトが改ざんされることではなく、ID情報が盗まれていることだと再認識しましょう。

【参考】

分かっちゃいるけど難しい、アカウント情報盗用ボット対策

http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/016.html

Gumblar、いま注目すべきは名前ではなく“事象”

http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/024.html

ユーザーが気を付けるべきこととは

では、こうしたリスクを踏まえて、サービス利用者側が気を付けるべきことを挙げてみましょう。まずは、使用するサービスのSLAを確認することです。サービスの提供方法、課金方式、サポートの内容、可用性などそれぞれについてSLAを確認しておきましょう。

また、仮想ホストの初期イメージの管理については、以下のような点を確認しましょう。

- 現在提供されている初期イメージでは、どの時点のセキュリティアップデートまでが実施されているのか

- 新しい脆弱性が公開された場合、初期イメージに含まれる脆弱性の対応を誰が行うのか(サービス提供者なのか、サービス利用者なのか)

- 初期イメージの起動直後、セキュリティアップデートを実施するまでに仮想ホストを保護する手段があるか

次に重要なことは、課金状態の管理です。使用するサービスがどのような料金体系で課金され、現在の課金状態はどのような手段で確認できるのかを把握してください。課金状態を定期的に(できれば毎日)確認し、一定以上の金額を使用していないかをチェックする必要があります。もし不必要な仮想ホストやサービスを利用していた場合には、即座に停止するようにしましょう。クラウドではサービスを「使う」ことよりも「止める」ことが重要になります。

最後に当然ですが、クラウドサービスを利用するパソコンでのウイルス感染には注意しましょう。ウイルスに感染してIDとパスワードが盗まれてしまうと、クラウドのセキュリティ保護機能はまったく意味をなさなくなります。特に、クラウドサービスはインターネットに接続可能な環境で使用する場合が多いため、ウイルス感染時に情報を持ち出される可能性が高くなります。十分な注意が必要です。

雲を晴らすか、「爽快セキュリティ」

今回はクラウドでの事故に関する話題を取り上げました。事故の話題で暗くなりがちなセキュリティの業界ですが、明るい活動も草の根的に始まっているようです。

一部のコミュニティでは「爽快セキュリティ」というキーワードを流行らせようという試みに取り組んでいます。「もやもやして分かりにくいセキュリティのイメージを爽快に、晴れやかに」というスローガンで活動しているようです。

【参考】

\爽快セキュリティ!/

http://sites.google.com/site/soukaisecurity/

IT Keys - 先導的ITスペシャリスト育成推進プログラム

http://it-keys.naist.jp/

「未来ある若者の「爽快セキュリティ」(LACCOTV)

http://www.youtube.com/watch?v=mrvfGDtbHE0

この活動を主に盛り上げているのは、IT Keysの参加者らのようです。このIT Keysもセキュリティ&プログラミングキャンプと同様、未来ある若者を育成するプログラムです。このようなプログラムを通して、未来ある若者と一緒に明るいセキュリティ業界にするため、筆者は今日も飲みに行くのでした。

Profile

川口 洋(かわぐち ひろし)

株式会社ラック

チーフエバンジェリスト兼シニアセキュリティアナリスト

CISSP

ラック入社後、IDSやファイアウォールなどの運用・管理業務をへて、セキュリティアナリストとして、JSOC監視サービスに従事し、日々セキュリティインシデントに対応。

アナリストリーダとして、セキュリティイベントの分析とともに、IDS/IPSに適用するJSOCオリジナルシグネチャ(JSIG)の作成、チューニングを実施し、監視サービスの技術面のコントロールを行う。

現在、チーフエバンジェリスト兼セキュリティアナリストとして、JSOC全体の技術面をコントロールし、監視報告会、セミナー講師など対外的な活動も行う。また、YouTubeのlaccotvにて、「川口洋のつぶやき」に出演中。

- 「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法

- Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

- 中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは

- 無慈悲な専門家チーム「kuromame6」の暗躍に負けず勝利をつかんだチームは?

- 外部リソースの活用もポイントに、「Hardening 10 MarketPlace」開催

- Hardening Projectから派生した「MINI Hardening Project」に行ってみた!

- 「これさえしておけば助かったのに……」を避けるため、今すぐ確認すべき7項目

- アップデート機能を悪用した攻撃に対抗セヨ!

- 工夫、工夫そして工夫――Hardening 10 APAC“運営”レポート

- ウイルスとは言い切れない“悪意のあるソフトウェア”

- 2013年のセキュリティインシデントを振り返る

- ここが変だよ、そのWeb改ざん対応

- きっかけは不正侵入――私がセキュリティ業界に足を踏み入れたワケ

- CMSが狙われる3つの理由

- FacebookやApple、MSまで……Javaの脆弱性を狙う攻撃の手口

- Hardening One、8時間に渡る戦いの結果は?

- そのときStarBEDが動いた――「Hardening One」の夜明け前

- ロシアでわしも考えた

- 実録、「Hardening Zero」の舞台裏

- ちょっと変わったSQLインジェクション

- 官民連携の情報共有を真面目に考える

- アプリケーションサーバの脆弱性にご注意を

- IPv6、6つの悩み事

- スパムが吹けば薬局がもうかる

- JSOCに飛び込んできた不審なメール――これが標的型攻撃の実態だ

- 東日本大震災、そのときJSOCは

- ペニーオークションのセキュリティを斬る

- 2010年、5つの思い出――Gumblarからキャンプまで

- 9・18事件にみる7つの誤解

- 曇りのち晴れとなるか? クラウド環境のセキュリティ

- Webを見るだけで――ここまできたiPhoneの脅威

- 不安が残る、アドビの「脆弱性直しました」

- ともだち373人できるかな――インターネットメッセンジャーセキュリティ定点観測

- 実録・4大データベースへの直接攻撃

- Gumblar、いま注目すべきは名前ではなく“事象”

- Gumblarがあぶり出す 「空虚なセキュリティ対策」

- 新春早々の「Gumblar一問一答」

- 実はBlasterやNetsky並み?静かにはびこる“Gumblar”

- ECサイトソフトウェアはなぜ更新されないのか

- 狙われるphpMyAdmin、攻撃のきっかけは?

- 学生の未来に期待する夏

- 米韓へのDoS攻撃に見る、検知と防御の考え方

- 分かっちゃいるけど難しい、アカウント情報盗用ボット対策

- 狙われる甘〜いTomcat

- 表裏一体、あっちのリアルとこっちのサイバー

- 世間の認識と脅威レベルのギャップ――XSSは本当に危ないか?

- 急増したSQLインジェクション、McColo遮断の影響は

- ○×表の真実:「検知できる」ってどういうこと?

- ところで、パッケージアプリのセキュリティは?

- レッツ、登壇――アウトプットのひとつのかたち

Copyright © ITmedia, Inc. All Rights Reserved.