2月は情報セキュリティ月間!

遅ればせながら、皆さん明けましておめでとうございます。川口です。

前回のコラムからかなり時間が経過してしまいました。「行く(1月)逃げる(2月)去る(3月)」とはよく言ったものですが、気が付けばあっという間に2月です。

このコラムを読んでいる方はよくご存じだと思いますが、2月は「情報セキュリティ月間」なのです。日本のインターネットの交通安全週間みたいなもので、情報セキュリティに関する普及啓発強化のため、いろいろとイベントが開催されます。

さっそくセキュリティらしいことをしなければと思った私は、「セキュリティ」→「警察」→「新参者 加賀恭一郎」と安易な連想をして映画「麒麟の翼」を見にいき、情報セキュリティ月間開始に弾みを付けました。

情報セキュリティ政策会議が提唱する「情報共有」

情報セキュリティ月間に先駆けて、先月の1月24日、政府の「情報セキュリティ政策会議第28回会合」が開催されました。情報セキュリティ政策会議の資料は複数のファイルに分かれて公開されていますが、「報道発表資料」として1つにまとめられていますので、こちらを参照するとよいでしょう。

【関連リンク】

情報セキュリティ政策会議

http://www.nisc.go.jp/conference/seisaku/

第28回会合 報道発表資料

http://www.nisc.go.jp/conference/seisaku/dai28/pdf/28seisakupress.pdf

今回の情報セキュリティ政策会議では「情報共有」が取り上げられました。報道発表資料を参照しながら、その狙いを解説しましょう。

標的型攻撃に対処するためには、個々の組織において攻撃を速やかに察知して適切な初動対処を実施するとともに、関連する組織間において脅威の情報を共有して集団的な対策を講ずることが望ましい。

情報セキュリティ政策会議 第28回会合 報道発表資料 PDF P6から引用

まず「集団的な対策を講ずること」と記載されています。「サイバーセキュリティと経済 研究会」の報告書にも記載されていますが、標的型攻撃は少数の標的に対して行われるため、攻撃の実態把握が難しく、同様の攻撃が行われた際に防御することも困難です。そのため、標的型攻撃の情報を「共有」する枠組み作りに向けた試みが各所で動き始めています。

【関連リンク】

サイバーセキュリティと経済 研究会 報告書 中間取りまとめ

http://www.meti.go.jp/press/2011/08/20110805006/20110805006-3.pdf

官民の連携に当たっては、漠然と組織間で情報共有を行うのではなく、各組織が情報セキュリティインシデントに関する緊急時対応の機能を有した専門的な部隊(以下「CSIRT(Computer Security Incidents Response Team)等」という)を組織し、官民を含む各組織内CSIRT等の間で、専門的、実務的な連携を図ることが必要である。

情報セキュリティ政策会議 第28回会合 報道発表資料 PDF P7から引用

ここでは、情報共有を行うために必要な組織と機能について記載しています。

「情報共有元組織」と「情報共有先組織」の双方に、専門的な部隊が必要となります。標的型攻撃を受けた「情報共有元組織」が情報を共有するには、標的型攻撃を検出する技術や共有すべき情報を抽出する技術が必要です。また、その情報を共有する「情報共有先組織」には、提供された情報を元に対策を実施する技術が必要です。今後、企業をはじめとする各組織では、これらの機能を持つCSIRTなどを設け、互いに連携することになるでしょう。

緊急時に異なる機関同士が円滑に連携するためには、日頃から直接対面して各担当者間の人間関係を構築することが必要である。定期的な会合で意見交換を行うばかりでなく、日頃から技術的な相談を行ったり、共同で作業を行ったりするような機会を積極的に設けることも必要である。

情報セキュリティ政策会議 第28回会合 報道発表資料 PDF P8から引用

ここでは、情報共有を行う組織の担当者間の人間関係構築が重要であるとも記載されています。特に、情報共有の初期段階では「顔を知っている」ということが非常に重要です。

ことセキュリティに関する情報となると誰もが、「他所(よそ)の情報は知りたいが、自分の情報は出しにくい」となりがちですが、普段から顔見知りという人間関係が構築されていれば、「あの人のためにも情報共有しよう」というモチベーションが生まれます。

各省庁もそれぞれ進める情報共有の取り組み

次に、警察庁、総務省、経済産業省の取り組みを紹介します。

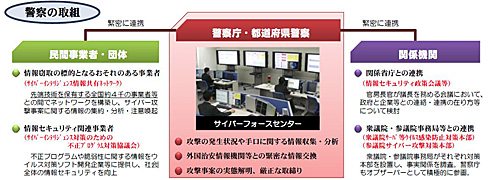

警察庁は、「サイバーフォースセンター」を中心にして民間事業者と関係機関の連携を行っています。全国約4000の事業者との間で、「サイバーインテリジェンス情報共有ネットワーク」を構築しています。読者の方の会社も、すでにこの枠組みに入っているかもしれません。

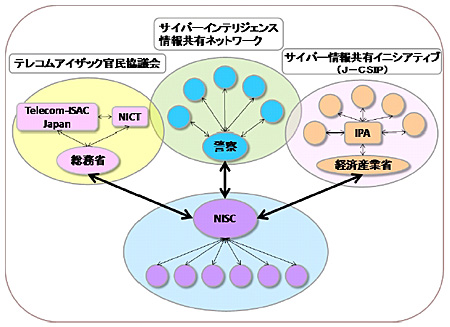

総務省は、「テレコムアイザック官民協議会」を活用して情報共有を行っています。通信事業者の方にとってはなじみ深い枠組みでしょう。

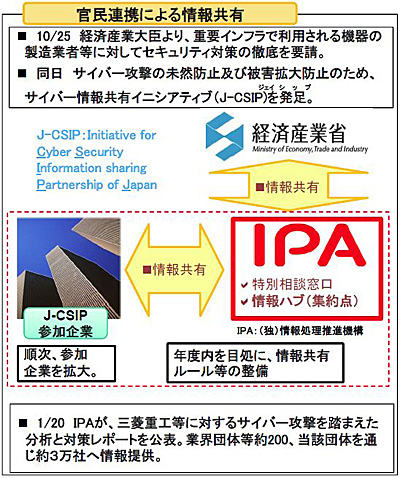

経済産業省は「IPA」をハブとした「サイバー情報共有イニシアティブ(J-CSIP)」を発足しました。2011年10月に発足した団体なので、認知度はまだあまり高くないかもしれませんが、参加企業を拡大していくとのことなので、今後の動きに注視してください。

このように各省でそれぞれ情報共有に向けた取り組みが進んでいますが、ここで心配になるのが、省庁の枠を超えた情報共有が行われるか、ということです。この点については、内閣官房情報セキュリティセンター(NISC)がハブとなって各省庁の情報共有を促進する枠組みのようで、期待しています。

NISCは、警察庁のサイバーインテリジェンス情報共有ネットワーク、経済産業省のサイバー情報共有イニシアティブ(J-CSIP)、総務省のテレコムアイザック官民協議会等とNISC が運用する府省庁間のインシデント情報共有ネットワークとの情報連携の結節点の役割を果たす。

情報セキュリティ政策会議 第28回会合 報道発表資料 PDF P11から引用

以前から始まっていたISOG-Jの取り組み

このように、2011年話題となった標的型攻撃対策が起点となって、官公庁の中で情報共有を行おうという取り組みが動き始めました。

一方、民間事業者の間でも情報共有の取り組みが動き出しました。私も参加している日本セキュリティオペレーション事業者協議会(ISOG-J)では、標的型攻撃に関する情報共有と調査を行う実証実験を実施しました。その成果は、1月25日に開催された「Network Security Forum 2012」で紹介されています。

【関連リンク】

Network Security Forum 2012

http://www.jnsa.org/seminar/nsf/2012/

標的型攻撃とセキュリティオペレーション

http://www.jnsa.org/seminar/nsf/2012/data/B2_isog-j.pdf

実証実験の結果、標的型攻撃の情報(標的型攻撃メールの送信元IPアドレスや標的型攻撃に使用されたマルウェアが通信するIPアドレス)がある場合、複数の事業者で標的型攻撃に関連するログを検出することができました。

これにより、情報共有を通じて標的型攻撃に対応できる可能性が見えてきましたが、それでもまだ、以下のような課題を1つずつ解決していく必要があります。

- 検出するための情報の見つけ方

- 調査実行の時間短縮

- 調査対象のログの保存期間

- システム化する場合のコスト負担

ちなみに、今回は細かく取り上げませんが、ISOG-Jでは以前から情報共有についての取り組みを進めており、それが今回の実証実験の実施につながっています。情報共有の現状や課題について興味のある方は、以下の資料を参照してください。

情報セキュリティの日に寄せて

情報セキュリティ月間ということもあり、今回は官民連携の情報共有を取り上げました。まだまだ手探り状態の部分もたくさんありますが、徐々に整備されていくと思いますので期待して見守りましょう。また、ぜひ積極的に参加を検討してみてください。

実は、2月が情報セキュリティ月間になる前は、2月2日が「情報セキュリティの日」として設定されていました。そしてこの日は私の誕生日なのです。しかも情報セキュリティ業界の中にはこの2月2日を誕生日とする人が数人いることが分かっています。セキュリティ業界のカップルの中には2月2日が結婚記念日という方もおり、「まさにNISCがわれわれのために設定してくれたようなものですね」といつも話しています。

そのこともあって、たくさんの同業者の方に私の誕生日を覚えていただいています。ありがたい半面、私がログを見ているだろうという想定で、誕生日のお祝いのメッセージを弊社のWebサーバにクロスサイトスクリプティング経由で送る困った方がいらっしゃいました。

お祝いのメッセージは直接いただければうれしいのですが、このような手法で送られるとパケットロスが大変心配です(笑)。送っていただいた方は「遊びなんだから、これくらいは大丈夫だろう」と思って実行したのかもしれませんが、それが大きな問題になるかもしれないので気を付けてほしいところです。

そういえば東野圭吾の映画「麒麟の翼」にも、「これくらいは大丈夫だろう」という行為が大きな問題になったシーンがありましたね。詳細を書くとネタバレになるので、気になる方は映画をご覧ください。

情報共有を推進するためには、まず情報を出さなければ始まりません。困ったお祝いメッセージを送る人の情報を共有するために今夜も飲みに行くのでした。

Profile

川口 洋(かわぐち ひろし)

株式会社ラック

チーフエバンジェリスト

CISSP

ラック入社後、IDSやファイアウォールなどの運用・管理業務をへて、セキュリティアナリストとして、JSOC監視サービスに従事し、日々セキュリティインシデントに対応。

アナリストリーダとして、セキュリティイベントの分析とともに、IDS/IPSに適用するJSOCオリジナルシグネチャ(JSIG)の作成、チューニングを実施し、監視サービスの技術面のコントロールを行う。

現在、JSOCチーフエバンジェリストとしてJSOC全体の技術面をコントロールし、監視報告会、セミナー講師など対外的な活動も行う。また、YouTubeのlaccotvにて、「川口洋のつぶやき」に出演中。

- 「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法

- Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

- 中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは

- 無慈悲な専門家チーム「kuromame6」の暗躍に負けず勝利をつかんだチームは?

- 外部リソースの活用もポイントに、「Hardening 10 MarketPlace」開催

- Hardening Projectから派生した「MINI Hardening Project」に行ってみた!

- 「これさえしておけば助かったのに……」を避けるため、今すぐ確認すべき7項目

- アップデート機能を悪用した攻撃に対抗セヨ!

- 工夫、工夫そして工夫――Hardening 10 APAC“運営”レポート

- ウイルスとは言い切れない“悪意のあるソフトウェア”

- 2013年のセキュリティインシデントを振り返る

- ここが変だよ、そのWeb改ざん対応

- きっかけは不正侵入――私がセキュリティ業界に足を踏み入れたワケ

- CMSが狙われる3つの理由

- FacebookやApple、MSまで……Javaの脆弱性を狙う攻撃の手口

- Hardening One、8時間に渡る戦いの結果は?

- そのときStarBEDが動いた――「Hardening One」の夜明け前

- ロシアでわしも考えた

- 実録、「Hardening Zero」の舞台裏

- ちょっと変わったSQLインジェクション

- 官民連携の情報共有を真面目に考える

- アプリケーションサーバの脆弱性にご注意を

- IPv6、6つの悩み事

- スパムが吹けば薬局がもうかる

- JSOCに飛び込んできた不審なメール――これが標的型攻撃の実態だ

- 東日本大震災、そのときJSOCは

- ペニーオークションのセキュリティを斬る

- 2010年、5つの思い出――Gumblarからキャンプまで

- 9・18事件にみる7つの誤解

- 曇りのち晴れとなるか? クラウド環境のセキュリティ

- Webを見るだけで――ここまできたiPhoneの脅威

- 不安が残る、アドビの「脆弱性直しました」

- ともだち373人できるかな――インターネットメッセンジャーセキュリティ定点観測

- 実録・4大データベースへの直接攻撃

- Gumblar、いま注目すべきは名前ではなく“事象”

- Gumblarがあぶり出す 「空虚なセキュリティ対策」

- 新春早々の「Gumblar一問一答」

- 実はBlasterやNetsky並み?静かにはびこる“Gumblar”

- ECサイトソフトウェアはなぜ更新されないのか

- 狙われるphpMyAdmin、攻撃のきっかけは?

- 学生の未来に期待する夏

- 米韓へのDoS攻撃に見る、検知と防御の考え方

- 分かっちゃいるけど難しい、アカウント情報盗用ボット対策

- 狙われる甘〜いTomcat

- 表裏一体、あっちのリアルとこっちのサイバー

- 世間の認識と脅威レベルのギャップ――XSSは本当に危ないか?

- 急増したSQLインジェクション、McColo遮断の影響は

- ○×表の真実:「検知できる」ってどういうこと?

- ところで、パッケージアプリのセキュリティは?

- レッツ、登壇――アウトプットのひとつのかたち

Copyright © ITmedia, Inc. All Rights Reserved.