Ustream中継のかたわらで進む競技

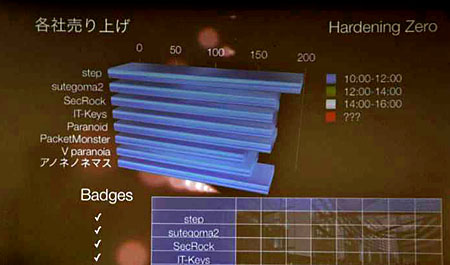

参加チームは、いつ発生するか分からないHardening Zeroの攻撃スタッフ(通称「Kuromame6」)によるイベントに対応しながらECサイト運営を継続させ、売上を上げていきます。今回は上野さんの素敵なシステムによって各チームの売上が集計されました。

残念ながら集計システムの運用やビジュアル化は手動による部分も大きかったのですが、以下のように、定期的に集計結果が発表されていきます。

競技の様子はUstreamにも中継され、この会場にいない人も競技の様子を少しだけ見ることができました。

ずっと競技の様子だけを映し出ていても退屈になりますので、さまざまなゲストをお招きしての座談会も中継しました。座談会には、このような方々に登場していただきました。

- Hardening Zeroスタッフ

- スポンサーの方々

- 高木浩光先生

- 高橋郁夫弁護士

- CTFの猛者たち

- セキュ女子

競技スタッフでなければ座談会の内容をずっと聞いていたいと思うほどでした。中でも一番面白かったやり取りは次のようなものです。

岡田さん「高木さん、いま、一番熱いことは何ですか?」

高木さん「利用規約ですかね」(にやり)

会場 (大爆笑)

このような座談会をUstreamで中継しつつも、各参加チームは次々に発生するイベントに力を合わせて対応していました。競技が後半になるにつれて、チームごとに売り上げの開きも出てきましたが、最後の最後までどこのチームがトップになるか分からない混戦状態でした。

そして、時計が18時を指すのと同時に競技環境であるStarBEDとのVPN接続が強制的に切断され、競技が終了しました。参加者の顔には達成感があふれていました。参加者全員で集合写真を撮影して、いったんHardening Dayは終了です。売上の最終集計結果は4月26日のSoftening Dayで発表されることになります。

Hardening Dayの様子はTogetterにもまとまっていますので、ぜひご覧ください。

競技結果を振り返るSoftening Day

Hardening Day終了後、Hardening Zeroスタッフは各チームの売上やイベント対応状況を集計し、表彰対象のチームを決定しました。集計方法や採点方式について詰め切れていない部分もあり、ギリギリまでかかりましたが、何とかSoftening Dayに向けて発表できる状態になりました。

参加チームには、Hardening Day終了後からSoftening Dayまでの間に、Hardening Dayを振り返ってのプレゼン資料作成をお願いしてありました。事前に各チームのプレゼンテーション資料をスタッフで協議し、Softening Dayでは4つのチームにプレゼンテーションしてもらいました。

初めての試みということもあり、イベントに大変な苦労をさせられたにも関わらず、とても前向きな感想をたくさんいただき、スタッフとしてはありがたい限りです。参加者からのコメントが競技の難易度を調整するヒントになったことも、大きな収穫でした。簡単になり過ぎず、かつ難しくなり過ぎない範囲で競技の難易度設定をするには、実際に競技をしてもらった人がどの程度苦労したのかという感想が最も参考になります。これも大きな財産となりました。

参加者によるプレゼンテーションの次は、競技スタッフ、Kuromame6のプレゼンテーションです。中西さんと私で今回の競技環境や競技進行に関する裏話を披露しつつ、その際に発生させていたイベントへの対応について、適宜参加者にインタビューを行いました。インタビューしたときの会話の様子はこんな感じです。

Kuromame6「チーム内の役割分担はどうしましたか?」

参加者「私がリーダーになってコーディネートしつつ、各自に役割を割り振りました」

Kuromame6「今回、苦労したことは何ですか?」

参加者「VPN接続に苦労したので、メンバーの1人がVPNルータを取りに自宅に帰りました」

Kuromame6「限られた時間でそんなことをしたんですか?」

参加者「このまま時間を取られるよりもよいと思ったことと、昼休みの時間に挽回できると思いました」

Kuromame6「英断ですね」

Kuromame6「どうやってこのバックドアファイルを見付けたんですか?」

参加者「何となく探していたら見つかったので削除しておきました。」

Kuromame6「何となくで見つかるんですね。恐ろしい勘です」

Kuromame6「(イベントチームが仕掛けた攻撃に)一度目はやられたのに、わずか10分後に対応できたのはなぜですか?」

参加者「たまたまその時間に作業をしていて“感じた”からです」

Kuromame6「この障害に対応できたのはなぜですか?」

参加者「エラーログが出力されていたのでそこから調べました」

Kuromame6「仕込んでおいたけれど今回のイベントでは攻撃に使用しなかった脆弱性が修正されていましたが、一体どうやったんですか?」

参加者「脆弱性があると思って脆弱性診断を行いました。システムに影響が出そうなものを重点的に対策を行いました」

Kuromame6「なるほど。先手を打ったわけですね」

Kuromame6「情報共有はどのようにやっていましたか?」

参加者「IRCです」

参加者「Skypeです」

参加者「ポストイットでカンバンを作りました」

対応に現れた各チームの特色

参加者にインタビューをしてみて感じたのは、各参加チームの特色がよく出ているなということでした。個人的には以下の3つのタイプに分けられるのではないかと思います。

- システムエンジニア系チーム

- CTFなどのコンテスト系チーム

- セキュリティエンジニア系チーム

システムエンジニア系チームは普段からシステム運用に関わっているだけあり、手堅い運用を行っていました。また、情報共有や指揮命令系統がしっかりしている印象があり、日常のシステム運用で行っていることをそのまま、競技会場で行っている連携力が目立ちました。その一方で、イベントが発生してからはじめて対応する傾向があり、事後対応的な動きであったように思います。この事後対応力に経験の差が表れており、経験豊かなチームは迅速にシステムの復旧を行っていました。

コンテスト系チームは「システムをどうやって攻略(ハッキング)するか」という視点で対応していた印象があります。普段から参加しているCTFイベントで培われた能力を発揮し、各メンバーが個別にシステムの一番脆弱なポイントを調査し、対応していました。個人の能力に依存している部分もあり、システムエンジニア系チームとは対極にあると言っていいでしょう。システムを安定運用させるという点においては不安が残るものの、「限られた時間の中でルールを最大限に活用し、得点を稼ぐ」という点で最も強い力を発揮していました。

セキュリティエンジニア系チームは「脆弱性をどう探すか」という視点で対応している印象がありました。普段からセキュリティ情報や脆弱性情報に触れている人ならではの対応でした。また、コンテスト系チームと同様の対応を行っている様子も散見されたことから、普段からCTFなどのコンテントで腕を磨いている様子が見て取れました。

このように各チームの特色が表れていたわけですが、どのチームが良くてどのチームが悪い、ということはありません。それぞれの強みを生かしてITシステムを安全に運用するために、技術や経験を学ぶいい機会になったのではないかと思います。

Kuromame6の発表&インタビューの後、優勝チームの発表およびスポンサー賞の発表が行われました。今回の8時間で最も売上を稼いだチームは「パケットモンスター」でした。優勝した「パケットモンスター」にはSkypeを通じて、表彰とインタビューが行われました。また、参加チームの参加報告が掲載されていましたので、生の声を見てみてください。

【関連リンク】

セキュリティ技術を競う競技会「Hardening Zero」において環境情報学部武田圭史研究室チームがグランプリ受賞

http://www.sfc.keio.ac.jp/news/20120508.html

VOYAGE GROUPエンジニアブログ

http://tech.voyagegroup.com/archives/6217348.html

その後の懇親会では、参加者、スポンサー、スタッフが入り交じり、意見交換に花が咲きました。参加者からは、たくさんの貴重な意見をいただきました。

「同じ環境で、同じ商品を扱い、同じ攻撃が発生しているのに、運用の差で売上に3倍の差が出ることが分かり、ITシステム運用の重要性を示すことができたのではないか」

「ITシステムの運用は“感じる”ことだ」

「新入社員研修としてシステム運用の厳しさを味あわせるのがいいかも」

「本番のシステムで障害を起こすわけにはいかないが、この環境で痛い目にあうことはいい経験になるはずだ」

「今回のオペレーションミスを上司に報告したら怒られますね。精進します」

「限られた時間の中で対応すべき問題を取捨選択することが重要ですね」

「普段、恵まれた環境で作業をしていたのでなかなか苦労しました」

「この参加者&スタッフメンバーがこのイベントに集まったこと自体がすごいことだ」

「Hardening Oneで絶対にリベンジしたい!!」

Softening Dayの様子もHardening Day同様、togetterにまとめられています。またUstreamにはSoftening Dayでの表彰や発表の模様が一部公開されていますので、見逃した方はアクセスしてください。

Hardening Oneに向けて

Hardening Zeroが成功に終わったと信じて、その要因を考えてみました。

まずは「スタッフの力」が一番大きかったのではないかと思っています。自画自賛で大変恐縮ですが、各メンバーが担当したところをやりきったことが、この結果につながったと思っています。

そして「参加者とスポンサーの方の協力」。まったく実績のないゼロ回目のイベントにも関わらず、たくさんの方が休日の時間を使って協力をしてくれました。大きなトラブルやクレームも発生せず、参加した方、ひとりひとりの大人の対応にスタッフはずいぶんと助けられました。

あとは「StarBEDを使わせてもらったこと」。今回の競技には多数のサーバが必要になり、それらのサーバを接続しなければなりません。これらの環境の提供により実現することができました。北陸StarBED技術センターのスタッフの方々には、Kuromame6のたくさんの要求に迅速に応えていただきました。StarBEDとはハードウェアとソフトウェアに加え、それを運用してくれるスタッフがいることが大きな魅力でした。

成功に終わったとはいえ、Hardeningでやりたいことはまだまだたくさんあります。Hardening One以降に向けて挑戦したいことをリストアップします。

- ECサイトの「売上」ではなく「利益」を競うイベントにしたい

- 得点をリアルタイムに可視化したい

- 視聴者向けの演出効果を高めたい

どれもこれも大変なことですが、お手伝いしていただける方を常に募集しています。特に、視聴者向けの演出効果は頑張りたいところですので、アニメーションや映像作成が得意な方のご協力をお待ちしています。めざせ! 「風雲た○し城」!

求む、次なる挑戦者!

このようにして、準備期間を含め10カ月以上もかかったHardening Zeroが何とか終わりました。Hardening Zero終了直後は燃え尽きた感じになっていましたが、ゼロ回目を開催したことで、次に向けての課題も見えてきました。次回のHardening Oneは2012年10月頃の開催を目指しています。皆さんの挑戦をお待ちしています。

また、競技当日の様子や苦労話を、6月13日(水)、Interop Tokyoの講演で私と中西さんで紹介します。お時間が合う人はぜひ聞きにきてください。

【関連リンク】

“Kuromame6”が語る「全く新しいセキュリティ・イベント、Hardening Zero」

〜 業界関係者、スペシャリストの聴講は絶対にご遠慮ください 〜

https://reg.f2ff.jp/public/session/view/1217

InteropとHardening Oneに向けて次のネタを考えるため、上野さんと中西さんと今夜も飲みに行くのでした。

Index

川口洋のセキュリティ・プライベート・アイズ(40)

実録、「Hardening Zero」の舞台裏

Page1

Hardening Zero、開催しました!!

「運用」に光を――Hardening Zeroにかける思い

開催に向けた準備

Hardening Day、始まる

Page2

Ustream中継のかたわらで進む競技

競技結果を振り返るSoftening Day

対応に現れた各チームの特色

Hardening Oneに向けて

求む、次なる挑戦者!

Profile

川口 洋(かわぐち ひろし)

株式会社ラック

チーフエバンジェリスト

CISSP

ラック入社後、IDSやファイアウォールなどの運用・管理業務をへて、セキュリティアナリストとして、JSOC監視サービスに従事し、日々セキュリティインシデントに対応。

アナリストリーダとして、セキュリティイベントの分析とともに、IDS/IPSに適用するJSOCオリジナルシグネチャ(JSIG)の作成、チューニングを実施し、監視サービスの技術面のコントロールを行う。

現在、JSOCチーフエバンジェリストとしてJSOC全体の技術面をコントロールし、監視報告会、セミナー講師など対外的な活動も行う。また、YouTubeのlaccotvにて、「川口洋のつぶやき」に出演中。

- 「DNS通信」記録していますか?――万一に備えたDNSクエリログの保存方法

- Web広告からのマルウエア感染「Malvertising」にどう対処すべきか

- 中の人が振り返る「Hardening 10 ValueChain」――学びにつながった「トラブルの数々」とは

- 無慈悲な専門家チーム「kuromame6」の暗躍に負けず勝利をつかんだチームは?

- 外部リソースの活用もポイントに、「Hardening 10 MarketPlace」開催

- Hardening Projectから派生した「MINI Hardening Project」に行ってみた!

- 「これさえしておけば助かったのに……」を避けるため、今すぐ確認すべき7項目

- アップデート機能を悪用した攻撃に対抗セヨ!

- 工夫、工夫そして工夫――Hardening 10 APAC“運営”レポート

- ウイルスとは言い切れない“悪意のあるソフトウェア”

- 2013年のセキュリティインシデントを振り返る

- ここが変だよ、そのWeb改ざん対応

- きっかけは不正侵入――私がセキュリティ業界に足を踏み入れたワケ

- CMSが狙われる3つの理由

- FacebookやApple、MSまで……Javaの脆弱性を狙う攻撃の手口

- Hardening One、8時間に渡る戦いの結果は?

- そのときStarBEDが動いた――「Hardening One」の夜明け前

- ロシアでわしも考えた

- 実録、「Hardening Zero」の舞台裏

- ちょっと変わったSQLインジェクション

- 官民連携の情報共有を真面目に考える

- アプリケーションサーバの脆弱性にご注意を

- IPv6、6つの悩み事

- スパムが吹けば薬局がもうかる

- JSOCに飛び込んできた不審なメール――これが標的型攻撃の実態だ

- 東日本大震災、そのときJSOCは

- ペニーオークションのセキュリティを斬る

- 2010年、5つの思い出――Gumblarからキャンプまで

- 9・18事件にみる7つの誤解

- 曇りのち晴れとなるか? クラウド環境のセキュリティ

- Webを見るだけで――ここまできたiPhoneの脅威

- 不安が残る、アドビの「脆弱性直しました」

- ともだち373人できるかな――インターネットメッセンジャーセキュリティ定点観測

- 実録・4大データベースへの直接攻撃

- Gumblar、いま注目すべきは名前ではなく“事象”

- Gumblarがあぶり出す 「空虚なセキュリティ対策」

- 新春早々の「Gumblar一問一答」

- 実はBlasterやNetsky並み?静かにはびこる“Gumblar”

- ECサイトソフトウェアはなぜ更新されないのか

- 狙われるphpMyAdmin、攻撃のきっかけは?

- 学生の未来に期待する夏

- 米韓へのDoS攻撃に見る、検知と防御の考え方

- 分かっちゃいるけど難しい、アカウント情報盗用ボット対策

- 狙われる甘〜いTomcat

- 表裏一体、あっちのリアルとこっちのサイバー

- 世間の認識と脅威レベルのギャップ――XSSは本当に危ないか?

- 急増したSQLインジェクション、McColo遮断の影響は

- ○×表の真実:「検知できる」ってどういうこと?

- ところで、パッケージアプリのセキュリティは?

- レッツ、登壇――アウトプットのひとつのかたち

Copyright © ITmedia, Inc. All Rights Reserved.