いまの802.1x認証無線LAN技術、導入すべきか否か〜導入に関する疑問に答える上級Q&A〜:特集:エンタープライズ・ワイヤレスLAN(最終回)(2/2 ページ)

1つのアクセス・ポイントに繋がるクライアント数は?

Q: クライアント数に対するアクセスポイントの数はどのくらいが適当なのか?

A: ケース・バイ・ケースだが、1アクセスポイントに10〜15人程度

これもケース・バイ・ケースとなるが、ある無線LANベンダのオフィスでは、40クライアントに対し4台のアクセスポイントを設置している例もあれば、前出の大手ベンダの構築例では、「2フロアに分かれた約300クライアントを21個のアクセスポイントでカバーしている」(担当者)と明かす。

ただ、アクセスポイントの設置数や設置場所に関しては、オフィスや建物の構造、壁の材質、ガラスや吹き抜けの有無といった環境に大きく左右される。そのため、専用のツールでの机上設計に加え、現地でのサイトサーベイを行う必要がある。「サイトサーベイを行うことでかなり的確な設計を行うことが可能」(バッファロー・門脇氏)とのことだ。

以下は余談だが、IEEE 802.11bを導入したある会社の無線LANで昼休みが近くなるとスループットが著しく低下する現象が頻発したそうだ。よくよく調べてみると電子レンジの近くにアクセスポイントが設置してあることが原因だった。お昼になるとお弁当などを温めるため電子レンジがフル稼働するので、レンジから漏れた電波が無線LANの電波と干渉を起こしていたそうだ。この例からも分かるように、無線LANの構築にはサイトサーベイは不可欠であろう。

システム稼働中の無線LAN導入は?

Q: 稼働中の社内LANを止めないで無線LANシステムを導入することは可能か?

A: 可能

この疑問は、無線LANスイッチ、アクセスポイント、設定の3つのファクターに分けて考えると分かりやすい。

まずエンタープライズ・ワイヤレスLANの中核となるであろう無線LANスイッチの導入は、既存の有線ネットワークやアドレス体系に合わせて比較的容易に追加することができる。ほかの機器からすると、単なるIPデバイスの追加であり、VLANタグもサポートされていることから、設置場所も柔軟に選ぶことができる。

次のアクセスポイントの導入についても、無線LANスイッチと同様、既存のアドレス体系に合わせて追加することができる。例えば、アルバワイヤレスネットワークスの導入事例では、「アクセスポイントと無線LANスイッチの間でGRE(Generic Routing Encapsulation)トンネルを作成し、802.11のユーザー・データをカプセル化して運ぶため、途中にあるネットワーク機器類は、アクセスポイントと無線LANスイッチがIP通信できるようになっていれば問題ないので、既存のLANを止めることなくアクセスポイントの導入が可能」(アルバワイヤレスネットワークス株式会社システムエンジニアリング部・小宮博美氏)となる。

そして、最後は、各種設定作業になる。ユーザーのアドレス体系をどうするかは、管理者の考え方で決定する。既存のアドレス体系に合わせることも、無線LANに新たなサブネットを割り当てることも可能だ。ただし、「ユーザー・データはアクセスポイントのイーサネット・インターフェイスではなく、すべて無線LANスイッチから社内LANに送信されることを考慮し、IPルーティングに矛盾を起こさないように注意する必要がある」(アルバワイヤレスネットワークス・小宮氏)そうだ。このほか、暗号化、認証、ファイアウォールのポリシーなどを設定すればすべての準備が完了し、有線LANと無線LANの共存状態となる。

無線LANとIP電話の相性は?

Q: 認証サーバ+IEEE 802.1xによる無線LANは、IP電話などと連携することのメリットはあるのか?

A: 大いにある

現時点では、802.1x認証に対応した無線IP電話の機種は限定されてしまう。だが、対応した機種の方が認証および暗号面で強力になり、802.1x認証と連携することのセキュリティ向上は計り知れない。

802.1xに対応していない無線IP電話の場合、通常、認証はMACアドレスで行い、暗号は非暗号か、スタティックWEPといったように脆弱な状態になってしまう。確かに、暗号化に限っていえば、どうせ声が周りに聞こえてしまうので意味はない、という考え方もあろう。だが、認証に関してはそこまで寛大に考えることはできない。悪意の第三者がその気になればMACアドレスを詐称することなどたやすいはずだ。そうなると社内ネットワークへの侵入が可能となってしまい、深刻な被害をもたらす可能性がある。

ただ、アルバワイヤレスネットワークスの製品のように、IP電話端末が802.1x認証に非対応でも、MACアドレスによる認証と、ファイアウォール、IDS、帯域管理機能を組み合わせ、侵入防止、DoS攻撃の防御が可能なものもある。

以上、4回にわたり、認証サーバ+IEEE802.1xを使った無線LAN構築方法について解説したがいかがだったろうか。さらに、ビジネスユースの無線LANテクノロジを追いかける予定だ。今後もご期待ください。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

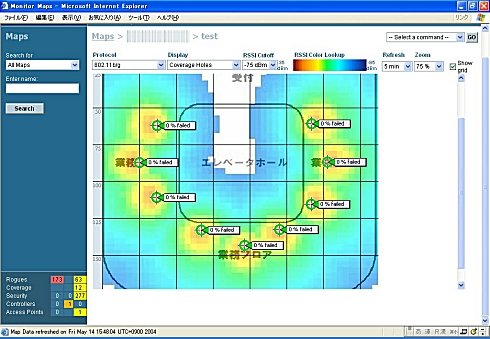

図2 NECのワイヤレスLAN・コントロール・システム (WLCS) のコントロール画面

図2 NECのワイヤレスLAN・コントロール・システム (WLCS) のコントロール画面