DoS攻撃防御製品の仕組みと特徴:DoS攻撃の手法と対策(後編)(3/3 ページ)

帯域制御と帯域保証

近年インターネットは急速に発展し、いまや全世界共通のITインフラといえるまでに成長した。同時にさまざまな悪意のある攻撃も日進月歩で形を変えながら発生している。いままで説明してきた防御技術は基本的に過去に発生したDoSアタックの技術に基づいて設計されている。ある程度ならば未知のアタックに関しても対応可能であるが、われわれの想像を超えるようなアタック方法が編み出されたときに、100%対応可能とはいい切れない面があることも否めない。

では将来のアタックに備えて、より根本的なアプローチはないのだろうか。その答えの中でも最も有力なものの1つが帯域制御と帯域保証である。

インターネットは本来ベストエフォート型と呼ばれるネットワークであり、原理的にはリソース(回線帯域など)に余裕があれば誰でもその100%を使い切ることが可能だ。帯域制御は決められたポリシー(SLA:サービスレベルアグリーメント)に基づいて使用できる帯域に制限をかける方法であり、帯域保証はそれを応用して最低でも設定された帯域以上を確保し、その速度をアプリケーションやユーザーに対して保証する方法だ。

例えば図9のようにポリシー定義された帯域保証ネットワーク内においては、Webアクセスに関連する未知のDoSアタックが発生したとしてもメールに対しては必ず20Mbpsの帯域が保証され、CRMに対しては30Mbpsが保証される。

昨今のアプリケーションはHTTP化、Webサービス化の傾向が見受けられるため、図9の例のようなポート番号によるアプリケーション分類だけでは不十分だ。帯域制御・帯域保証の機能としてもより詳細なパイナリパターンマッチングやコンテキストサーチにより同じアプリケーションポート番号でもより詳細に分類することが必要になる。

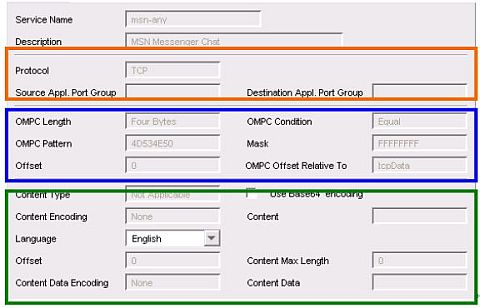

図10に帯域制御ポリシーの設定例を載せてみた。オレンジ色の枠の部分がプロトコル(TCP、UDP)とポート番号、青い枠の部分がバイナリパターンの設定部分、緑色の枠の部分がコンテキストサーチに関する設定部分だ(もちろん日本語データのエンコーディング機能も必須であろう)。このようなポリシー定義機能により、より厳密な形でアプリケーションを分類し、帯域を保証することが可能になる。帯域制御や帯域保証の技術をDoSアタックの防御として使うことをアタックの隔離技術(Attack Isolation)と呼ぶ場合もある。

以上が現在の主流となる防御技術になるが、参考までに前編で紹介したアタックの内容と対応する防御技術をまとめると以下の図11のようになる。

| シグニチャ | しきい値 | ディレイド バインディング |

SYNクッキー | 帯域制御 | |

|---|---|---|---|---|---|

| ランドアタック | ○ | ||||

| スマーフアタック | ○ | ||||

| フラッディング アタック |

△ | ○ | |||

| SYNアタック | △ | ○ | ○ | ||

| ピングオブデス | ○ | ○ | |||

| F5アタック | ○ | △ | △ | ||

| 未知のアタック | △ | △ | ○ | ||

| 図11 DoSアタックと防御技術の対応一覧 | |||||

今回このような記事を書くに当たり、いくつか懸念される点があった。DoSアタックや防御技術の内容を詳しく解説してしまうと、それによって愉快犯のように発生するDoSアタックや、防御技術を回避するようなアタックを誘発してしまう危険性が伴うことになるからだ。この記事の中で述べた攻撃内容をかなり以前から行われている既知のものを中心にしたのも、そういった懸念を少しでも払拭する必要を感じているからであり、セキュリティ専門家の諸氏からすると少し物足りない内容だったかもしれない。

しかしながら、あまりネットワークやセキュリティに詳しくない技術者の方々にとって、DoSについて詳しく知り、そして先手を打って対策を講じていくことが急務であることもまた事実であり、さらに既知のツールを使った攻撃がいまだにインターネット上を徘徊しているのも現実なのである。

この記事が何らかの対策の参考やきっかけとなり、それぞれの目的や環境に合った最適な技術を選択することで、安全で快適なインターネット環境が今後も安定して提供されることを願うばかりだ。

Profile

出雲 教郎(いずも のりお)

技術部 部長

レイヤー4-7スイッチのリーディングカンパニーであるラドウェアにおいて、コンサルティングやトレーニングを主な業務とする技術部門を統括。

日本DEC時代に培ったとネットワークとサーバアプリケーションに関する深い知識を武器に、ラドウェアのロードバランサ、セキュリティスイッチの提案を主にキャリアと大手エンタープライズ向けに行っている。

Copyright © ITmedia, Inc. All Rights Reserved.

図9 帯域制御ポリシー

図9 帯域制御ポリシー 図10 アプリケーションデータレベルのフィルタ

図10 アプリケーションデータレベルのフィルタ