ビジネス用途で活用する際の注意点:Androidセキュリティの今、これから(3)(3/4 ページ)

情報漏えいにつながる脅威への対策

前述の脅威に対し、どの程度の経済的影響があるのかを明確にすることで、適切な対応が検討できるようになります。「情報漏えいの原因」「情報漏えいにつながる人為的過失」で、どのようなデータに情報漏えいの危険性があるのか、その影響度を「大・中・小」の三段階に分類(注14)し、基本的な対策を記載します。

なお、記事執筆時点では、流通しているAndroidによっては、対策として紹介する各機能の実装状況にばらつきがあります。Android OSバージョンとしてはサポートしている機能であっても、導入前に動作確認することをお勧めします。

| 情報漏えいの原因 | 企業情報の漏えい | 個人情報の漏えい | 影響度 | 基本対策 |

|---|---|---|---|---|

| 誤操作 | △ | △ | 小 | セキュリティポリシー、教育 |

| 紛失・置き忘れ | ○ | ○ | 大 | ロック、ワイプ、暗号化、MDM |

| 盗難 | ○ | ○ | 大 | ロック、ワイプ、暗号化、MDM |

| 不正な情報持ち出し | ○ | ○ | 大 | ネットワーク接続時の認証 |

| バグ・セキュリティホール | ― | ― | 小 | アプリ対策 |

| ワーム・ウイルス | ― | ○ | 小 | アプリ対策 |

| 内部犯罪 | ○ | ○ | 大 | ネットワーク接続時の認証 |

| 情報漏えいにつながる人為的過失 | 企業情報の漏えい | 個人情報の漏えい | 影響度 | 基本対策 |

|---|---|---|---|---|

| 悪意のあるアプリのインストール | ○ | ○ | 大 | アプリ対策、MDM |

| インターネットサイト利用における 人為的過失 |

― | ― | 小 | セキュリティポリシー、 教育、MDM |

| 本体のデータとmicroSDのデータ (端末の廃棄) |

○ | ○ | 中 | 端末廃棄方法 |

| 表2 Androidにおける情報漏えいの原因・影響度・対策(グレーの文字部分は次回以降で解説します) | ||||

注14:ここではリスク評価を行うわけではありません。リスク評価を行う前に事前に洗い出しを行う際の抽出作業となります。影響度は企業によって異なりますので注意してください。

紛失・盗難に備える「ロック」と「ワイプ」

紛失・盗難の影響度が高いと想定される場合の対策に、リモートロック、およびリモートワイプがあります。ここではローカルロック、およびローカルワイプも併せて解説します。

■リモートロックとは

端末が紛失・盗難に遭った場合、遠隔地からAndroidを操作不能にし、ロックをかける機能またはシステムを指します。端末外部から操作するため、外部システムが必要です。Android側にロック指示を受け付けるアプリを必要とする製品も存在します。

■ローカルロックとは

Androidで“パターン(注15)、PINコード、パスワード”で画面をロックする機能で、原則、Android全体を強制的に使用禁止とし、他者からの不正使用を防止する機能を指します。

企業では、セキュリティポリシーの1つとしてパスワードポリシーが定められていることでしょう。ビジネス用途で利用するAndroidにも、パスワードポリシーの適用を求められることがほとんどです。

Android 2.2から、Device Administration API(デバイス管理者権限)が追加され、パスワードに利用する文字種や長さを強制するアプリが開発できるようになりました。強制ロック機能もパスワード同様、デバイス管理者権限を利用するアプリ(MDM含む)で実現できます。

■リモートワイプとは

紛失・盗難に遭った場合、遠隔地からAndroidを初期化(工場出荷状態)にすることを指します。Android 2.3からはmicroSDまで対象を広げることができます。対象となるAndroidのバージョンにご注意ください。

■ローカルワイプとは

利用者側でよく利用されるのは、Androidのトラブルなどにより、利用者がデータの初期化機能を実行し、工場出荷状態に戻す方法です。

ビジネスユーザーでは、パスワードポリシーおよび端末ロック(デバイスロック)と組み合わせて利用します。これは、端末ロックの解除を行う際にパスワードの入力に一定回数失敗した場合、Androidを初期化(工場出荷状態)するものです。しかし、本稿執筆時点では、パスワードポリシーおよび端末ロックと組み合わせたローカルワイプ機能は、Androidの標準機能として実装されていません。

■リモートロック、リモートワイプを利用するには

リモートロック機能およびリモートワイプ機能については、次回紹介します。

注15:画面にパターンを描いてスクリーンロックを解除する機能で、「指リスト」「パターンを描いてのスクリーンロック解除」などとも表示されています。

端末持ち込みに有効な「ネットワーク接続時の認証」

この対策が必要となるのは、個人所有端末の勝手な持ち込みによる企業資産の持ち出しの影響度が高いと想定される場合です。こうしたケースでは、社内ネットワークおよび社外からのネットワーク接続時の認証を検討することになります。社内ネットワークの認証と社外からのネットワーク認証のほか、3Gや公衆無線LANについても記述します。

■社内ネットワークへの接続認証

Androidでは無線LANを利用できます。ビジネスユースでは、強固な通信暗号方式が利用できるWPAやWPA2を採用するとよいでしょう。

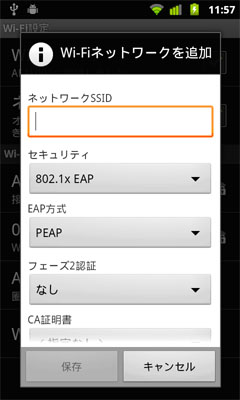

また、端末認証を行う場合は、“IEEE 802.1X EAP”(図5の“802.1x EAP”)を認証方式とし、CA(認証局)で証明書を作成して、その証明書をAndroidにインストールして利用します。社内ネットワークにRADIUSサーバ(ユーザー認証システム、注16)を設置することで、Androidの端末認証だけではなく、ユーザー認証を行うことができます。社内ネットワーク側に強固な認証ネットワークを構築しておくことで、「社外からのネットワーク接続」にも活用し、同じく強固な認証を行うことも可能です。

業務用PCとAndroidのネットワークセグメントを振り分ける各種の認証ネットワークや、トラフィック監視、検疫ネットワークを利用すれば、さらに社内ネットワーク接続におけるセキュリティを強化することもできます。

最近では、初心者でも簡単に無線LANアクセスポイントを設置できるため、前述の無線LAN認証を行っていても、許可していないAndroidが社内ネットワークに接続される可能性もあります。トラフィックを監視して、社内ネットワークに接続されているIT機器の把握を行う、検疫ネットワークを利用するなどの対策も検討してください。

■社外からのネットワーク接続

これも一般的に多くの製品が存在しています。Androidには標準でVPN接続設定が存在しています。接続種類はPPTP(注17)、L2TP、L2TP/IPSecがあります。PPTPで利用できる最も暗号強度の高いMS-CHAP-V2より、L2TP/IPSec(注18)の方がより安全に行うことができます。

■3G、公衆無線LAN

前述のVPN接続も、3Gや公衆無線LANを利用して、社内ネットワークに接続することを想定しています。Androidに限った話ではありませんが、公衆無線LANアクセスポイント経由での通信では、通信内容が傍受される可能性もあります。機密情報の送受信には、VPNやHTTPSなどの暗号化された通信、PKI(証明書認証)の利用などを検討してください。

注16:無線LANのセキュリティ対策については無線LANにおけるセキュリティ対策(IPA)を参照してください。http://www.ipa.go.jp/security/fy18/reports/contents/enterprise/html/421.html

注17:PPTPではMS-CHAP-V2(Microsoft チャレンジ ハンドシェイク認証プロトコル)を利用するのが一般的です。L2TP/IPSecに比べて比較的簡単に行えますが、暗号強度が弱いのが弱点です。

注18:IPSecでもWPA2-EAPと同様にデジタル証明書を利用したユーザー認証を行うことで、通信傍受によるパスワード漏えいの心配がなくなります。

Androidを対象にした「マルウェア対策」

Androidを対象にしたマルウェア対策については、第2回の「Androidを取り巻く脅威―ユーザーにできることは?」でも紹介しました。

Androidのセキュリティモデル構造上、すべてのAndroidアプリはユーザー権限で動作します。Android用ウイルス対策ソフトも一般ユーザーの権限で動作するため、特権モードで動作するPC向けのウイルス対策ソフトとは根本的に異なり、期待できる効果も異なるということを理解して対策を検討する必要があります。

このため、以下の方法を組み合わせて利用し、マルウェア感染リスクを低減することをお勧めします。

- ウイルス対策ソフトの導入

- 検閲済みアプリ(注19)以外のインストール禁止

- 「提供元不明のアプリ」の使用禁止

- 「開発」機能の使用禁止

- 信頼できる情報の利用(注20)

- プロキシサーバでのコンテンツフィルタリング

特に、自社開発したAndroidアプリをAndroid Marketに登録しない場合には、必ず「提供元不明のアプリ」をチェックしてインストールします。その場合には、インストール後は忘れずに設定を元に戻す点と、上記の他の方法を併用することを推奨します。

注19:企業内で独自にマルウェアをチェックすることは現実的ではありません。よって、Android Marketやキャリアマーケット以外からはアプリのインストールを禁止にすることも検討してください。

注20:攻撃者は、ソーシャルエンジニアリングを利用して、ユーザーにマルウェアアプリをインストールさせる傾向があります。不審なアプリをインストールしたり、デマに惑わされたりしないよう教育することも重要と考えます。

Copyright © ITmedia, Inc. All Rights Reserved.

図5 Androidにおける無線LANの認証設定画面

図5 Androidにおける無線LANの認証設定画面 図6 AndroidにおけるVPN設定画面

図6 AndroidにおけるVPN設定画面