Interop Tokyo 2012で見えたOpenFlowのこれから:OpenFlow ShowCase、各ブースの技術を掘り下げる(2/2 ページ)

パブリックとプライベート、両クラウドを制御、NEC

NECは昨年のInteropでもOpenFlowデモを行い、注目を集めていました。今年は「ネットワークマネージメント」に主眼を置いたデモを行いました。

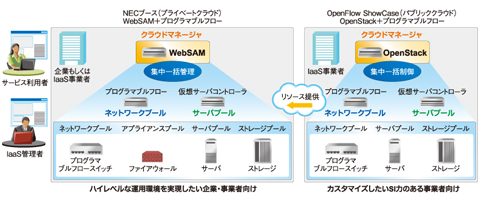

今年のデモは、OpenFlow ShowCaseとNECブースをつないで行いました。OpenFlow ShowCaseを「パブリッククラウド」、NECブースを「プライベートクラウド」に見立てて、それぞれ別のOpenFlowコントローラが制御を行っています。そして、プライベートクラウド側では、NECの統合運用管理ソフト「WebSAM」、パブリッククラウド側では、オープンソースのクラウド基盤ソフトウェア「OpenStack」による仮想環境構築が可能であることを紹介しました。

このデモのポイントは、「プライベートクラウドで環境構築を行いつつ、プライベートクラウドの資源が一時的に足りなくなった時にはパブリッククラウドから迅速かつ動的に資源を確保できる」というところにあります。

IP-VPNへの適用を模索するNTTコミュニケーションズ

NTTコミュニケーションズ(NTT Com)のデモは、OpenFlowを使って、現状サービスのコスト削減を目指そうという熱意を感じるものでした。

実は、Interopの直前にNTT ComとNECの提携が報道されていました。従ってデモもその提携に関連した内容かと思ったのですが、やや異なり、IP-VPNにOpenFlow技術を適用してみるという内容でした。すぐに事業化するわけではなく、NTT Comとして、クラウドだけでなくキャリアネットワークも視野に入れて考えた「ユースケース提案」という位置付けだそうです。

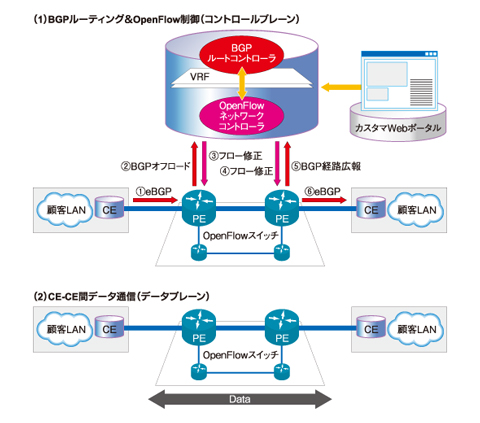

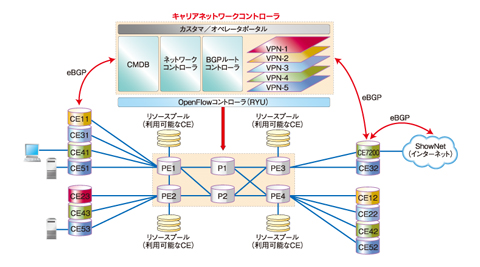

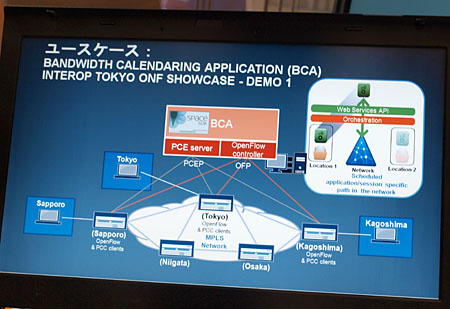

デモは、IP-VPNにSDN/OpenFlow技術を適用し、プロバイダ・エッジ(PE)ルータのBGP機能をOpenFlowコントローラにオフロードさせることによって、PEの処理を軽減するというものです。コントロール部分と実際のデータ処理を分離することによって、IP-VPNの構築および運用が現在よりも安価に可能になる、というものでした。(図6、図7)。OpenFlowコントローラには、オープンソースの「NOX」をベースにNTT研究所が開発した「RYU」を利用しました。

説明員に聞いた話を踏まえて、私の解釈なりに大まかに内容を説明します。

- VPN網をOpenFlowで構築する

- OpenFlowで制御するVPN網に接続された顧客の手前に簡易なBGPルータを置く。BGPルータの管理はNTT Comが行い、POIはBGPルータのユーザーインターフェイス

- 中央に全体を見るBGPルータが存在し、そのBGPルータと情報を共有してOpenFlowで制御するVPN網内の経路などを計算するOpenFlowコントローラを設置する

- すべての顧客側BGPルータは中央BGPルータへと接続する

- 顧客側BGPルータから中央BGPルータまでは、OpenFlowによる制御で適切にパケットを運べるようにする。

- 「インターネット」が対象ではなく、VPN網が対象。そのため、インターネットのフルルートをBGPで扱うわけではない

セキュリティ製品との連携を見せたラドウェア

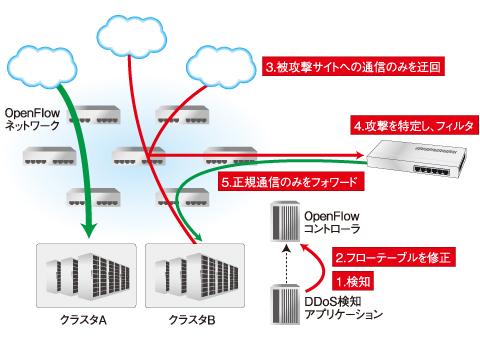

日本ラドウェアのデモは、ある意味非常に素直でした。セキュリティ製品とOpenFlowの連携の一例として、OpenFlowを利用してDDoSを検知するとともに、OpenFlowで該当フローをラドウェア製のセキュリティ機器「DefensePro」へ流し込むというものでした。

セキュリティ製品との連携は、同社が2011年から行っているデモと同じ内容でした。DoS攻撃を検出すると、当該トラフィックをCleaning Centerに誘導するフローをOpenFlowで定義し、ガードデバイスで攻撃の通信のみをブロックするというソリューションです。OpenFlowのカウンタをモニタして攻撃検出を行い、攻撃時にフローを変更してDefenseProへのリダイレクションを実行するDoS Detectorが開発されています(図8)。

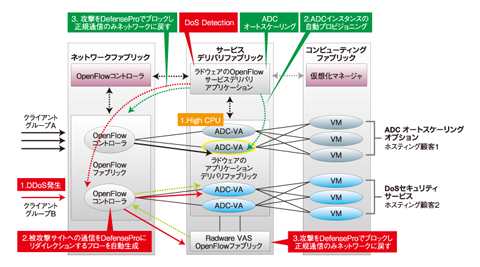

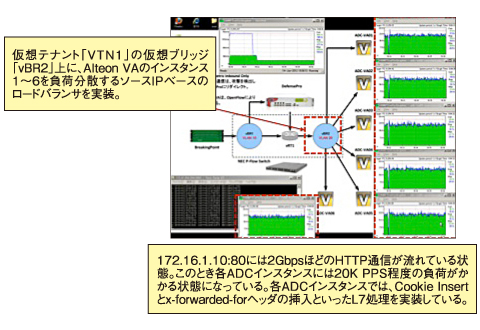

もう1つは、仮想ADC(Application Delivery Controller)とOpenFlowの連携デモでした。OpenFlowコントローラで、ソフトウェアロードバランサである「Alteon VA」の負荷をそれぞれ把握し、OpenFlowを用いてAlteon VAへの負荷分散を行うというものです(図9)。

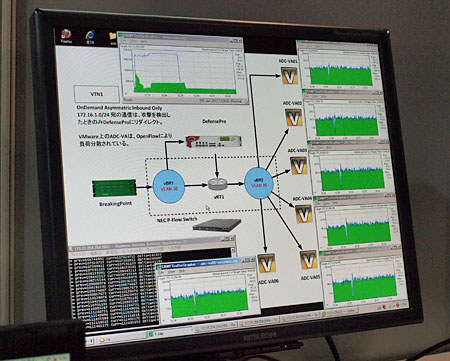

ソフトウェアによる仮想ロードバランサ(Virtual Appliance)は、ハードウェアによるロードバランサに比べ、対応可能なトラフィック量に制限がかかりがちです。OpenFlow ShowCaseのラドウェアブースでは、そのようなソフトウェアロードバランサの課題をOpenFlowで解決したいという思想に基づいたデモが行われました(図10)。

実用までには解決しなければならない課題も多そうでしたが、ソフトウェアロードバランサに対するロードバランスをOpenFlowで行うことによってスケールさせようという試みは面白いと思いました。

マニアックなデモを見せたジュニパーネットワークス

ジュニパーネットワークスのOpenFlowデモは、OpenFlow ShowCaseの中で最もマニアックだった気がします。こういったマニアックさは、担当者の個人的コダワリがあふれている感じがして好感が持てます。

ジュニパーによる展示は、MPLSのPseudo WireのルーティングドメインとOpenFlowを組み合わせ、データセンター間接続を実現するという内容でした。さらに、ネットワークのルーティングドメインを仮想化する「Logical System」とOpen Flowスイッチを仮想化する「Multi Controller」を組み合わせて、ネットワークのスライスを実現させています。

仮想スライス2では2本のPseudo Wireが用意されていました。1つは最短ホップでデータセンターを接続するもの。もう1つは複数のホップを経由するもので、品質や遅延は劣っているもののコストパフォーマンスは高いというものです。この2種類のPseudo Wireのうち、特定のユーザーがコンテンツにアクセスしたいとき、また回線のアクセス速度をスピードアップしたいときにOpenFlowコントローラからスイッチに指示を出し、動的に切り替えるデモでした。

Logical Systemは、従来のVLANやバーチャルルータと比べ、事業者に運用機能を提供できる点が大きく異なる、同社の新しいネットワークの仮想化機能です。Logical Systemの利用者は、自分自身のアカウントでルータにログインをすると自分だけのコンフィグが展開され、自由にルーティングを構築できます。Logical Systemは物理筺体を有効活用できるだけでなく、サービスの新規立ち上げを柔軟にできる点がポイントとのことでした。

また、OpenFlowスイッチも、OpenFlow 1.0準拠という点は他社と同様でしたが、Multi Controllerの機能によって、1つのポリシー定義を複数のOpenFlowコントローラに割り当てて負荷分散したり、個別のコントローラを指定できる点が特徴でした。

ルーティングドメインのLogical SystemとOpenFlowのMulti Controllerを組み合わせ、完全にネットワークを仮想化している点が、デモのもう1つの大きなテーマのようです。今回のデモでは、1つの筺体を3台のOpenFlowスイッチとして振る舞わせ、OpenFlowコントローラとしては、オープンソースソフトウェアの「Trema」を3台設置していました。

最後に――垣間見える各事業者の思想

Interopでは初の試みとなったOpenFlow ShowCaseは大盛況で、説明員も常に忙しそうでした。ここで紹介したもの以外にもいくつか展示がありました。

個人的には、OpenFlowが実際に一般に普及するにはまだまだ時間がかかるような気がしています。そもそも、OpenFlowという技術が忘れ去られてSDNという概念だけが残る可能性もありそうです。もっとも、SDNも単なるバズワードに終わる可能性もありそうですが。

とはいえ、OpenFlowの思想や、それを利用してできるユースケースなどの考え方は、各事業者が持っている問題意識が垣間見えて非常に面白いものでした。このような感じのユースケース提案的なShowCase企画があったらまた見にいきたいと思う今日このごろです。

【関連記事】

INTEROP TOKYO 2012、アワード各賞と受賞理由は(@ITNews)

http://www.atmarkit.co.jp/news/201206/14/interopaward.html

【コラム】目からうろこのアイデア続出、Open Router Competition

OpenFlow対応のネットワーク機器群をはじめ、高速、大容量を特徴とするハイエンドルータが目立つのが常のInterop会場ですが、一方で、「自らの手でイノベーティブなルータを作り出そう」という取り組みも行われました。それが「Open Router Competition(ORC)」です。

これは「あんなことができたらいいな」という自由なアイデアに基づいて、自力でオープンルータを開発、改造し、その成果を披露するというものです。6月13日に行われた最終審査会には、二次審査を突破した10チームが参加しました。

ここでもやはり目立ったのは、OpenFlow関連の取り組みです。オープンソースの「Trema」やオープンなルータ用ファームウェア「OpenWRT」を活用し、市販のルータをベースに「おっさんの小遣いで実現できるOpenFlowネットワーク」を実現したり、あらかじめGPSでオープンフロースイッチ(OFS)の位置情報を取得しておき、その位置情報に基づいて必要な範囲にのみ緊急メッセージを送信する同報システムを作成したり、ルータの設定をファームウェアから切り離してクラウド側で実現できるようにしたり(これで、家族のための「個人サポートセンター」から解放されますね)……。OpenFlow ShowCaseで見られたデモンストレーションとはひと味違う、ユニークな取り組みが続々紹介されました。

一方、知恵と工夫でパフォーマンスを追求する硬派な取り組みも興味深いものでした。プレゼンテーションの勢いもあって引き込まれてしまったのが、国立天文台の次期HPCシステムに向け、PCをはじめとする汎用製品を利用して高速IPルータを開発した「ULTRA40」の発表です。Intel 5520チップセットにFreeBSDを搭載し、ハードウェア支援機構を活用することで、IPルータ「野川」の実効バックプレーン容量は75Gbps、「大沢」は何と100Gbpsを実現しました。発表者の「100Gbpsという数字は男の目標」という言葉が非常に印象的でした。

審査の結果、ORCのグランプリ(さくらインターネット賞)を受賞したのは、チーム「まるたか」の「FIB offloading NIC」です。ソフトウェアルータのコントロールプレーンとフォワーディングプレーンを分離し、フォワーディングプレーンの処理を市販のFPGAを搭載したNICにオフロードすることで、レイヤ3ルーティング処理をワイヤレートで実現する仕組みで、「PCルータが持つ『高機能』と、専用ルータの『高速性』のいいとこどり」を狙いました。このためのテスターも独自に開発し、GitHubで公開しているそうです。

また、@SRCHACK.ORGさんの「おっさんの小遣いで実現できるOpenFlowネットワーク」が、NEC賞を受賞しました。1万円程度の投資と3週間余りの帰宅後のエンジニアリングで、メッシュ構成のマイ・OpenFlowネットワークを実現できるというのですから驚きです。この成果もhttp://srchack.org/で公開されています。なお@SRCHACK.ORGさんは、同じくORCに参加した「筑波大学暗号・情報セキュリティ研究室とOB」チームが開発した、攻撃元トレースのための確率的パケットマーキング(Probabilistic Packet Marking)モジュールを、市販ルータに組み込むという取り組みも行ったそうです。こんな交流が生まれるのも、オープンな世界ならではのことですね。

技術が出尽くし、成熟したように見えるネットワークの分野にも、エンジニアの手で改良していける課題がまだまだたくさんあることが明らかになりました。次回の取り組みにも期待したいところです。(@IT編集部)

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

「管理」に主眼を置いたNECのデモ

「管理」に主眼を置いたNECのデモ 図5 パブリッククラウドとプライベートクラウドの管理と連動をデモした

図5 パブリッククラウドとプライベートクラウドの管理と連動をデモした 図6 サービスの提供イメージ

図6 サービスの提供イメージ 図7 実際のネットワーク構成イメージ

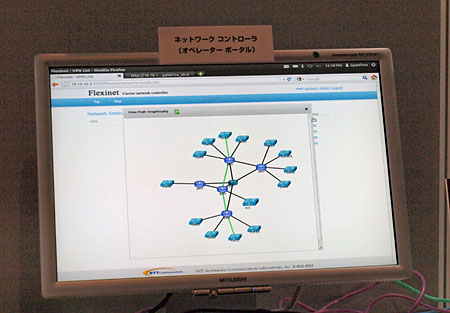

図7 実際のネットワーク構成イメージ オペレータ向けの管理インターフェイスも用意した

オペレータ向けの管理インターフェイスも用意した 図8 セキュリティ製品と連携してDDoS攻撃を防ぐソリューション

図8 セキュリティ製品と連携してDDoS攻撃を防ぐソリューション 図9 仮想ロードバランサと連携して適切な負荷分散を実現する

図9 仮想ロードバランサと連携して適切な負荷分散を実現する 図10 よりスケールする負荷分散を意識している

図10 よりスケールする負荷分散を意識している 図10の内容をデモンストレーションしているところ

図10の内容をデモンストレーションしているところ 特定のユーザーがコンテンツにアクセスする際、適切な回線に切り替えるというデモ

特定のユーザーがコンテンツにアクセスする際、適切な回線に切り替えるというデモ

市販のブロードバンドルータでOpenFlowネットワークを構成(左)したり、市販のコンポーネントを組み合わせて数十Gbpsクラスの高速ルータを実現(右)したり

市販のブロードバンドルータでOpenFlowネットワークを構成(左)したり、市販のコンポーネントを組み合わせて数十Gbpsクラスの高速ルータを実現(右)したり

受賞したチーム「まるたか」と@SRCHACK.ORGさん(左)。「FIB offloading NIC」のデモは、その後会場でも展示された(右)

受賞したチーム「まるたか」と@SRCHACK.ORGさん(左)。「FIB offloading NIC」のデモは、その後会場でも展示された(右)