雑然紛然? ここが変だよ、日本のモバイルアプリとAPT!:AVTokyo 2012レポート(2/2 ページ)

日本のAPTは幼稚、「APTとは言わないで!」

もう1つ紹介するセッションは、「APTとは言いたくない」だ。登壇したカスペルスキーの前田典彦氏と石丸傑氏は、同セッションの目的を「世界と日本の標的型攻撃の違いを知ってもらうため」と述べた。

最初に、前田氏が世界の標的型攻撃の事態を紹介した。「最近は、『警察・検察をはめてやりたかった、醜態をさらさせたかった』という目的もありますが」と、遠隔操作ウイルスの一件に触れて会場の笑いを誘った同氏は、攻撃者は主に「金銭目的のサイバー犯罪」「何らかの理念を掲げるハクティビズム」「国家主体」の3つに分類できるとした。

特に問題は国家主体だ。前田氏は、国家主体が背後にいるといい切れる分かりやすい事例がないと述べながら、「観測では分からないが、そう感じさせるものは存在する」と明かした。

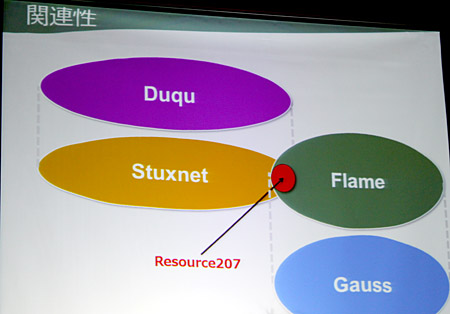

こうした得体の知れない標的型攻撃のうち有名なものに、「Stuxnet」「Duqu」「Flame」「Gauss」がある。

Stuxnetは、イランの核施設内の濃縮ウラン生成を停止させたマルウェアだ。Duquは、Stuxnetのコードと酷似しており、公開されていないStuxnetのコードを利用したと推測される。「Stuxnetと違い、具体的な目的がない」というDuquは、主に情報の詐取に精を出す。

Flameは、2012年6月に確認されたマルウェアだ。情報の詐取が目的で、「モジュールは他のマルウェアと似ても似つかないが、Duquの一部から作られている」と前田氏は指摘し、今のところは情報の詐取以降の活動が見えてこないマルウェアの1つと述べた。

そのFlameと関連性の強いマルウェアが、Gaussだ。オンラインバンキングに必要な認証情報の詐取に特化しているが、その先にある銀行口座から金銭を盗むといった行為は行わない。「たぶん口座を監視していると思われるが、どうしたいのかが見えてこない」(前田氏)

以上のマルウェアを図示すると、関係性が見えてくる。それは「一連の攻撃の裏に、同一グループ、またはコードを共有できる人達がいる」(前田氏)ということだ。

Flameはイランで189種類の検体が、Gaussはレバノンで1660種類の検体が検出された。マルウェアやその亜種が大量発生している現在、これだけの検体を特定できたのは非常にラッキーだと前田氏はいう。だが、情報を取るだけ取ったら活動を停止したこれらマルウェアについて、「その意味は絶対に考える必要がある」と会場に注意を促した。

一方で、日本で発生している標的型攻撃はどうか。「前述したFlameなどと比較すると高度な攻撃とはいえない」と石丸氏は一刀両断する。

2011年の9月から11月にかけて発生した日本での標的型攻撃について、同社では検体の探査、分析、追跡を実施した。アクセス先やハッシュ値、特殊な文字列などを検索にかけ、検体を入手したところ、「暗号化もされていない、対解析技術も使われていない、HEXエディタで簡単に中身が見えてしまう解析しやすい検体だった」と石丸氏は漏らす。

例えば、メール経由でバックドアを開く珍しい検体を検出したが、バイナリコードを解析すると、アクセス先のドメインやメールアドレスがハードコーディングされていたという。その情報を基にさらに解析・調査を続けたところ、マルウェア実行テストで使用したとおぼしきメールアドレスまで見つかり、関連人物も特定できた。「攻撃者も人間。ミスを犯す。ポイントは、いかに新鮮な検体を多く入手するか。そうすれば攻撃者を探し出せる」(石丸氏)

とはいうものの、日本と世界の標的型攻撃では、日本で検出されたマルウェアの方が明らかに出来が悪い。こうした現状について、情報共有した両氏は十数杯目のビールとともに退場した。

【関連記事】

これが標的型攻撃の実態だ

http://www.atmarkit.co.jp/fsecurity/column/kawaguchi/034.html

企業を狙う標的型攻撃――その手口と抜本的な対策とは

http://www.atmarkit.co.jp/fsecurity/rensai/appsec04/appsec01.html

Copyright © ITmedia, Inc. All Rights Reserved.

カスペルスキー 情報セキュリティラボ チーフセキュリティエヴァンゲリストの前田典彦氏(左)と情報セキュリティラボ マルウェア リサーチャーの石丸傑氏(右)

カスペルスキー 情報セキュリティラボ チーフセキュリティエヴァンゲリストの前田典彦氏(左)と情報セキュリティラボ マルウェア リサーチャーの石丸傑氏(右) Stuxnet、Duqu、Flame、Gaussの関係図

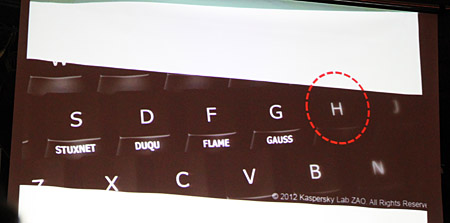

Stuxnet、Duqu、Flame、Gaussの関係図 Stuxnet、Duqu、Flame、Gaussの次に来るのは……Hから始まるマルウェア?(笑)

Stuxnet、Duqu、Flame、Gaussの次に来るのは……Hから始まるマルウェア?(笑)