ネットワークデバイスの管理用パスワードを集中管理しよう(前編):Windows Server 2012 ×「ちょっとだけ連携」でネットワーク管理を便利に(3)(1/5 ページ)

前回は、Windows Server 2012にActive Directoryをインストールし、クライアントをドメインに参加させるまでの手順を紹介しました。続けて、RADIUSサーバとRADIUSクライアントの設定を行い、ユーザーアカウントの一元管理を行う準備を進めていきましょう。

多くの企業では、セキュリティ上の理由から、スイッチやルータなどのネットワークデバイスの設定確認や変更を行う場合、ログイン時にユーザー名やパスワードの入力が必要なように構成しています。これらの情報は、デフォルトでは各ネットワーク機器のローカルに保存されます。

一般に、パスワードは同じものを使い続けるほど解析され、悪用されてしまうリスクが高まるため、定期的に変更することが推奨されています。とはいえ、すべてのネットワークデバイスのパスワードを定期的に変更するのは、なかなか骨の折れる作業です。

そこで、Active Directoryに登録されているユーザーアカウントを、ネットワークデバイスにログインするときのアカウントとして利用するという方法があります。これには、以下のメリットがあります。

- Active Directory環境とRADIUS対応のネットワーク機器があれば、すぐに環境が構築できる

- 各デバイスのローカルに保存されているパスワードを変更するよりも、Active Directoryに登録されたユーザーのパスワードを変更する方が、集中管理されているため簡単である

- 最短パスワード長の制限や、パスワードの有効期間の設定、アカウントロックアウト機能などによって、パスワードクラッキング対策を行える

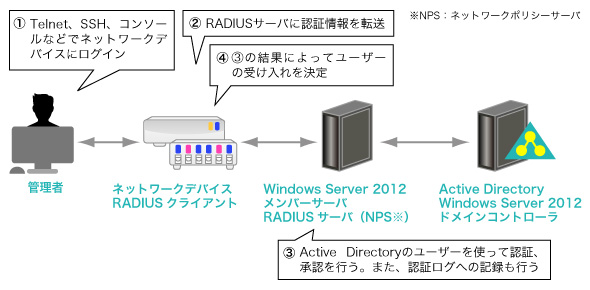

具体的な構成は次の通りです。

ドメインコントローラ

Active DirectoryがインストールされたWindows Serverです。ユーザーやグループが登録されている「Active Directoryデータベース」を保持しています(本稿ではWindows Server 2012を使用しますが、Windows Server 2012以前のWindows Serverでも利用できます)。

RADIUSサーバ

Windows Serverは、RADIUSサーバ機能にも対応しています。Windows Server 2008以降では、ネットワークポリシーサーバ(NPS:Network Policy Server)というサービスを追加インストールすると、RADIUSサーバとして利用できます。

ネットワークデバイス(RADIUSクライアント)

多くのネットワークデバイスは、RADIUSクライアント機能に対応しています。ネットワークデバイスをRADIUSクライアントとして構成すると、認証や認証ログの作成をRADIUSサーバに任せることができます。

管理者

管理者は、ネットワークデバイスにTelnetやSSH、コンソールなどを使用してログインし、ネットワークデバイスの管理作業を行います。

そもそもRADIUSの役割って?

具体的な設定の前に、RADIUSについておさらいをしておきましょう。説明をスキップして構築方法を確認する場合はこちらです。

RADIUS(Remote Authentication Dial In User Service)は、もともとはLivingston Enterpriseという会社が開発したユーザー認証を行うためのアプリケーション層プロトコルで、RFC 2865、2866で標準化されています。RADIUSが登場した当初は、名前の通りダイヤルアップ接続におけるユーザー認証とアクセス履歴管理のために使用されていましたが、リモートアクセスVPNユーザーの認証や、IEEE 802.1Xにおける認証サーバ機能など、時代とともに用途が拡大されつつ現在に至っています。

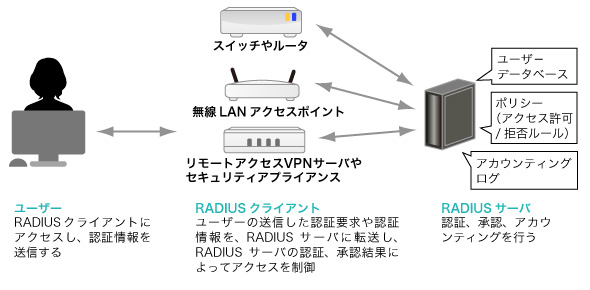

RADIUSでは、次のような役割分担を行います。

RADIUSサーバ

認証(Authentication)、承認(Authorization)、アカウンティング(Accounting)を行います。

- 認証は、ユーザー名とパスワードの組み合わせなどを使って本人確認を行う処理です。RADIUSサーバに登録されたユーザーや、ディレクトリサービスサーバに登録されたユーザーなどを使って認証を行うことができます。本稿ではActive Directoryに登録されたユーザーを認証に使用します。

- 承認は、認証したユーザーに対してアクセスの許可/拒否の判断を行うことです。例えば、管理者グループのメンバーだけにアクセスを許可するような場合、認証によって「誰か」を明確にしたうえで、アクセスを承認する/しないを判断する必要があります。

- アカウンティングは、ユーザーのアクセスの履歴をログに記録することです。アカウンティングログによって、認証を要求した日時やユーザー、認証や承認の結果などが追跡できます。

RADIUSクライアント

ユーザーとRADIUSサーバとの間に立って、認証情報の中継や、RADIUSサーバの認証結果に応じてユーザーアクセスの受け入れや遮断を行うデバイスのことを、RADIUSクライアントといいます。スイッチやルータ、リモートアクセスサーバなど、多くのネットワークデバイスがRADIUSクライアント機能をサポートしています。

ユーザー

ユーザーは、RADIUSクライアントにアクセスし、RADIUSクライアントを介してRADIUSサーバに認証情報を送信します。

RADIUSを使用すると、さまざまなネットワーク機器の認証や認証/承認ルールの管理、ログの作成などをRADIUSサーバで集中管理できます。

RADIUSサーバ機能は、WindowsサーバやUNIX系OS、ネットワーク機器など、さまざまな製品でサポートされていますが、本稿ではWindows Serverを使用します。これは、Windows Server標準のRADIUSサーバ機能を、Active Directoryドメインのサーバにインストールすると、複雑な設定をしなくてもActive Directoryドメインのユーザーで認証できるためです。

次のページからは、環境を構築する具体的な方法を紹介します。

RADIUSそのものについては、RADIUSを使おうで詳しく解説しています。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

図1 Active Directoryを用いたユーザーアカウント一元管理

図1 Active Directoryを用いたユーザーアカウント一元管理 図2 RADIUSを構成する各要素の役割分担

図2 RADIUSを構成する各要素の役割分担