いま、高まるアイデンティティ管理の重要性:OSSによるアイデンティティ管理(1)(2/2 ページ)

アイデンティティ管理システム導入の目的

なぜ、アイデンティティ管理システムが必要なのでしょうか? アイデンティティ管理システムを導入することで、次のようなことが実現できます。

- SSO(シングルサインオン)

- 安全かつ強固な認証

- ユーザーの権限に応じたアクセス制御

- 監査証跡の保管

- セキュリティポリシーやパスワードポリシーの統一

- アイデンティティ情報の統合管理

- アイデンティティ情報の移行、同期

- アイデンティティ情報のライフサイクル管理

これにより前述したセキュリティの問題の対策だけでなく、いろいろな面でメリットが得られるようになります。

利便性の向上

まずユーザーの視点からすると、利便性が向上します。SSOが可能になることで、1日に何十回(もしくは何百回)も行っていたIDとパスワードを入力する手間が省けます。さらに、覚えておくべきIDやパスワードが少なくなるため、パスワードの再発行や定期変更の回数が減ります。

また、近年増加している新しいワークスタイルへの対応も容易になります。クラウドサービスやスマートデバイスの利用増に伴い、BYOD(Bring your own device:従業員が個人保有のデバイスを職場に持ち込み業務に使用すること)、ノマドワーキング(働く場所を自由に選択すること)といった働き方が可能になりましたが、SAMLやOpenIDといった標準的な認証プロトコルとワンタイムパスワードなどを組み合わせることで、さまざまな場所のさまざな端末から安全にシステムにアクセスできます。

運用コストの削減

システムを管理・運用する側の負担も減ります。企業における雇用形態は、正社員だけでなく契約社員、アルバイト、パートタイマーなど多様です。これらの人員の高い労働流動性と組織再編や異動といった変化に、管理者は迅速に対応しなければなりません。増加・複雑化するシステムそれぞれに対してアイデンティティ情報を管理することは、とても手の掛かる作業になります。

これらが自動化できれば、大幅なコストの削減につながります。またM&Aやグループ統廃合などの環境の変化に迅速に対応でき、それにかかるコストも軽減できます。アイデンティティ管理システムを構成するソフトウェアの多くはSAML、REST、XACMLなどの標準仕様に従って実装されており、システム間の連携が比較的容易にできるためです。

セキュリティ強化

企業経営者にとってセキュリティに対するリスクマネジメントは、重要な経営課題です。個人情報の漏えいや紛失などの発覚は企業に多大なダメージを与え、その回復に膨大な時間を要します。

アイデンティティ管理システムの導入により、セキュリティの強化を図ることができます。パスワードポリシーとセキュリティポリシーを全システムで統一し、多要素認証(複数の認証を組み合わせた認証)を導入することで、きめの細かいアクセス制御と強固な認証方式によるSSOが実現できます。ユーザーは頭の中だけでIDとパスワードを管理できるようになるため、管理の煩雑さから解放され、安全性が確保されます。

さらにリスクベース認証を導入することで、不正アクセスの防止が期待できます。リスクベース認証とは、ログインしようとするユーザーの位置情報やアクセス履歴、ブラウザの設定情報などからリスクを評価し、基準値を超えた場合にアクセスを拒否する認証です。例えば、海外から普段と異なる端末でユーザーがアクセスしてきた場合に、これを不正アクセスとみなしログインを拒否するといったことができます。

またアイデンティティ情報のライフサイクル管理が自動化されることで、手作業による退職者の削除漏れや人事異動に伴うアクセス権限の更新漏れなどが防止できます。

企業コンプライアンスの強化

情報漏えいなどのセキュリティに関する問題だけでなく、コンプライアンス(法令順守)の違反も企業にとって大きなリスク要因となります。コンプライアンスの不徹底で企業が倒産に追い込まれたケースも過去に少なくありません。日本版SOX法や個人情報保護法など内部統制の整備が求められる法令が増えており、これらの法令に違反した場合のペナルティや内部統制監査の是正勧告への対応に膨大なコストが発生する可能性があります。それだけでなく、社会的信用の失墜や営業機会の損失など、企業の存続にかかわる問題に発展することもありえます。

アイデンティティ管理システムの導入により、アクセス権限の適切な付与やアクセス履歴の把握、営業秘密の不正使用の防止などの効果が期待できます。また万が一不正アクセスが発覚した場合でも、監査ログがあれば状況を把握し、素早く適切な対応を取ることができます。不正アクセスを防止することは非常に難しく、どれほど対策しても完璧ということはありません。したがって不正アクセス発覚後の対応に必要な準備をしておくことがとても重要になります。

アイデンティティ管理システムの構成

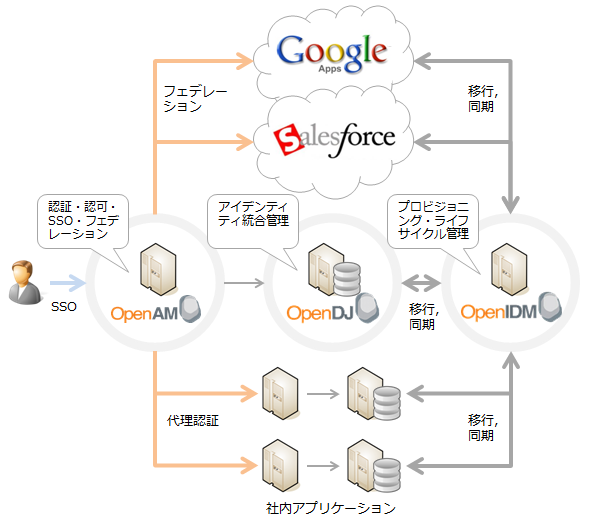

アイデンティティ管理システムは、一般的に以下の機能を持つソフトウェアにより構成されます。

アクセス管理(認証、認可、SSO、フェデレーション)

アイデンティティ管理システムの中核となるのは、一般的に「SSO製品」と呼ばれるソフトウェアです。1回のログインで複数のシステムへのアクセスを可能にするSSOを中心としたアクセス管理機能を有しています。SSOの他にも、認証、認可、フェデレーションなど非常に多くの機能があります。

認証は、一般的にIDとパスワードの入力によりユーザーが本人であることを確認することをいいます。ただし、本人確認の方法はIDとパスワードの入力に限定していません。YubiKeyのようなデバイスをUSBポートに接続するハードウェア認証や、指紋や静脈で本人を特定する生体認証などさまざまな認証方式があります。

認可は、認証されたユーザーに対して、何らかのシステムの利用やリソースへのアクセスなどに対する権限を与えることを指します。

フェデレーションは、「連携」を表す言葉で、製品によって意味するものは異なりますが、一般的には異なる認証方式を持つサイトやクラウドサービスにSSOすることを意味します。例えば、「SAMLを使ってGoogle Appsにフェデレーションする」といった言い方をします。

代表的なソフトウェアとしては、日本HPの「IceWall SSO」、日本IBMの「Tivoli Access Manager for Enterprise Single Sign-On」、日本CAの「CA Single Sign-On」、オープンソースの「OpenAM(旧Sun Microsystems OpenSSO)」などがあります。

ディレクトリサービス

ディレクトリサービスとは、アイデンティティ情報を記憶し、検索しやすいようにまとめたツリー型のデータベースです。ディレクトリサービスにアクセスするためには、LDAPというプロトコルを利用するのが標準的です。

ディレクトリサービスは、サブツリー配下をネットワーク上の別サーバで管理させることができるため、分散配置されたグループ企業のアイデンティティ情報を統合管理するのに最適です。またデータのバックアップ/復元、レプリケーション機能を備えており、信頼性の高いシステムを構築することができます。

代表的なソフトウェアとしては、「Microsoft Active Directory」、オープンソースの「OpenLDAP」や「OpenDJ(旧Sun Microsystems OpenDS)」などがあります。

アイデンティティ・プロビジョニング、ライフサイクル管理

プロビジョニングとは、複数のシステム、ディレクトリサービス、アプリケーションなどに存在するアイデンティティ情報の移行や同期を実行することをいいます。プロビジョニングは手動で行うことも、まとめてスケジュール化し自動で行うこともできます。

ライフサイクル管理は、アイデンティティ情報を作成することから始まり、その後、利用され最終的に破棄(または論理削除)されるまでの一連の流れを管理することをいいます。例えば、入社、異動、退職といったユーザーステータスの変更に対し、アカウント作成、アクセス権限付与、アクセス制限といったことを行います。

代表的なソフトウェアとしては、「Oracle Identity Management」「CA IdentityMinder」「HP IceWall Identity Manager」「Microsoft Forefront Identity Manager」、オープンソースの「OpenIDM」などがあります。

OpenAMを中心としたアイデンティティ管理

アイデンティティ管理システムの構築には多機能なソフトウェアの導入が求められます。ただしクローズドソースの商用アイデンティティ管理ソフトウェアは、複雑で高価な上、クラウドやモバイルデバイスとの互換性がないといった問題もあります。大手SIerの商用製品を利用する場合、億単位の見積もりとなってしまうこともことも少なくありません。

そこで推奨したいのが、OSS(オープンソースソフトウェア)の利用です。OSSはライセンス費用がかからないため、商用製品に比べ導入・保守費用を削減できます。またベンダロックインから解放されます。開発企業の買収などによりサポートが打ち切られる心配も少ないため、長期運用が可能となります。

商用製品同等以上の機能と実績を持つOSSに、ForgeRock社のアイデンティティスタック(アイデンティティ管理製品群)があります。

ForgeRockは、Sun MicrosystemsがOracleに買収された後のOpenSSOやOpenDSの開発・サポートを継続するために、それら製品の開発者によって設立されました。Sun Microsystems同様のオープンな開発スタイルをとっており、ソースコードや各種マニュアルも全て公開されているため、安心して利用することができます。

認証、認可、SSOといったアクセス管理を行う「OpenAM」を中心に、ディレクトリサービスを提供する「OpenDJ」、そしてアイデンティティ情報のプロビジョニング、ライフサイクル管理を行う「OpenIDM」を組み合わせて、総合的なアイデンティティ管理システムを実現できます。

次回から、ForgeRock社が提供するアイデンティティスタック(OpenAM、OpenDJ、OpenIDM)と、それらを用いたアイデンティティ管理システムについて紹介したいと思います。特に、その中で中核的役割を担うOpenAMで何ができるのか、最新バージョンのOpenAM 10で新しく追加された機能を中心に解説します。

- 最も人気なAutoML OSSは? 注目のAutoMLクラウドサービスも紹介

- Google発、ニューラルネットワークの構築に特化したAutoML OSS「Model Search」

- Microsoftが開発、Web UIで学習状況を可視化するAutoML OSS「Neural Network Intelligence」

- Uberが開発、ノーコードでディープラーニングを実現するAutoML OSS「Ludwig」

- ディープラーニングモデルを自動構築するAutoML OSS「AutoKeras」

- 最小限のPythonコードでAutoMLを実現するローコード機械学習ライブラリ「PyCaret」

- ノーコードでAutoMLを実現、Javaアプリと簡単に連携できる「H2O」

- AutoMLを最短3行で! 表形式や画像、テキストのデータにも対応可能なOSS「AutoGluon」

- 遺伝的プログラミングを採用、ニューラルネットワークモデルも利用できるAutoML OSS「TPOT」

- 4行でモデル構築と予測ができるAutoML OSSの老舗「auto-sklearn」

- 機械学習モデル構築作業の煩雑さを解消する「AutoML」とは――歴史、動向、利用のメリットを整理する

- Keycloakで認可サービスを試してみよう[後編]

- Keycloakで認可サービスを試してみよう[前編]

- Keycloakで実用的なリバースプロキシ型構成を構築してみよう

- Keycloakで外部ユーザーストレージに連携してみよう

- Keycloakで外部アイデンティティー・プロバイダーと連携してみよう

- OpenIDMによるプロビジョニング、ライフサイクル管理

- OpenAMのOpenID Connectへの対応

- OpenIG、OpenDJと連携したOpenAMの新機能

- 不正ログインを食い止めろ! OpenAMで認証強化

- いま、高まるアイデンティティ管理の重要性

著者プロフィール

和田 広之(わだ ひろゆき)

野村総合研究所のオープンソースサポートサービス OpenStandiaで、オープンソースを使ったサポートや製品開発の業務に従事。

Twitter: @wadahiro

田村 広平 (たむら こうへい)

OpenAM コミッタ。

野村総合研究所のオープンソースサポートサービス OpenStandiaで、OpenAMを中心としたOSSの研究開発・テクニカルサポートを担当。

Twitter: @tamura__246

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

(出典:

(出典: 図2

図2