大規模データ侵害からHeartbleedまで、シマンテックが脅威レポートを発表:前年比8倍、5億5200万件の個人情報が流出

シマンテックは2013年の脅威をまとめた「インターネットセキュリティ脅威レポート第19号」を発表した。2013年を総括するとともに、問題となっている「Heartbleed」問題についても合わせて解説を行った。

シマンテックは2014年4月16日、同社が発表した「インターネットセキュリティ脅威レポート第19号」の記者向け説明会を開催した。2013年におけるインターネット上の脅威を総括するとともに、現在注目が集まるOpenSSLの脆弱性問題(Heartbleed)についても解説を行った。

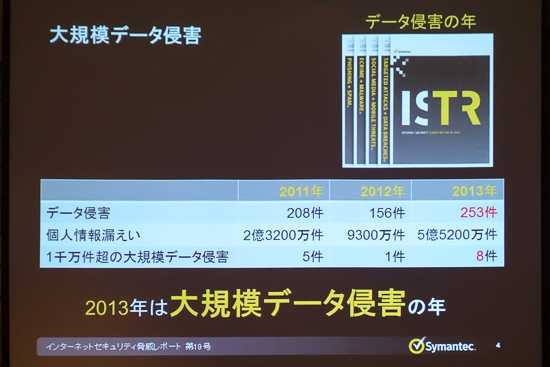

2013年は「大規模データ侵害の年」――史上最大規模の被害

シマンテック セキュリティレスポンス シニアマネージャ 浜田譲治氏は2013年を「大規模データ侵害の年」と表現した。2013年の攻撃総数は2012年よりも62%増加し、253件を記録しただけでなく、IDの漏えいは5億5200万件(2012年は9300万件)と急増した。これは1000万件以上の大規模データ侵害が8件も起きたことに起因している。

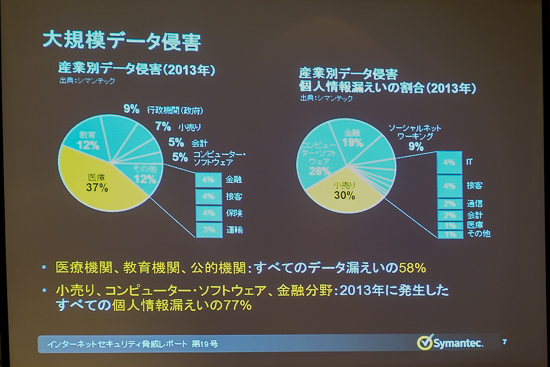

データ侵害が報告されている業種を見ると、医療系、教育、公的機関が全体の58%を占める。ところが、産業別データ侵害のうち、個人情報漏えいの割合を見ると、小売り、コンピューターソフトウェア、金融分野が全体の77%と大きい。これについて浜田氏は「産業別で見ると医療系、教育、公的機関が圧倒的に多いのは、これらの組織には問題発生時に報告義務があるためではないか」と述べる。

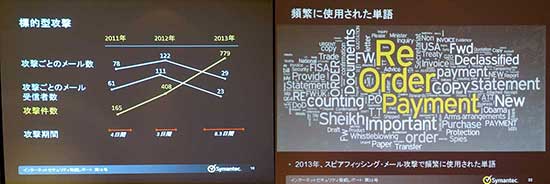

標的型攻撃は“増加”――より少数の攻撃対象を長期間にわたり狙う

標的型攻撃については、2012年に比べ91%増と着実に増えている。攻撃件数は増加しているが、逆に攻撃ごとのメール数、受信者数は減少傾向にある。これは狙う対象をさらに限定し、見つからぬよう少しずつ、長く攻撃を仕掛けるようにシフトしているとシマンテックは考えている。攻撃対象としてもこれまでは役員秘書や広報担当者が狙われていたが、これに加え一般社員もターゲットになっている。

標的型攻撃ではスピアフィッシングでよく使われる単語が幾つかあり、ソーシャルエンジニアリングをたくみに活用することで、exe形式やscr形式の実行ファイルを開く割合が50%を超えている。中にはマルウェアを仕込んだメールを送信後、担当者に電話を行い、確実に実行させるようなパターンも存在しているという。

脆弱性攻撃も“増加”――Webベースの攻撃は続く

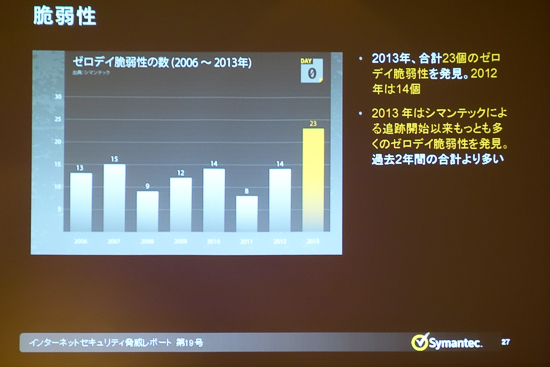

2013年に発見されたゼロデイ脆弱性は23個で、これは過去2年間の合計よりも多い数値となった。この脆弱性を使ったマルウェアをメールで直接送り込むことも有効だが、より効率的な方法は、Webサイトに埋め込み、利用者に感染を広げることだという。

シマンテックのWebサイト診断サービスを実行したWebサイトにおいて、2013年には78%のWebサイトに何らかの脆弱性が存在したという。このうち、重大な問題が検出されたのは16%だった。サイバー犯罪者は独自のWebサイトを設置することなく、このような脆弱性のあるWebサイトを悪用する傾向があるため、自社のWebサイトが踏み台にならぬよう、管理する必要がある。

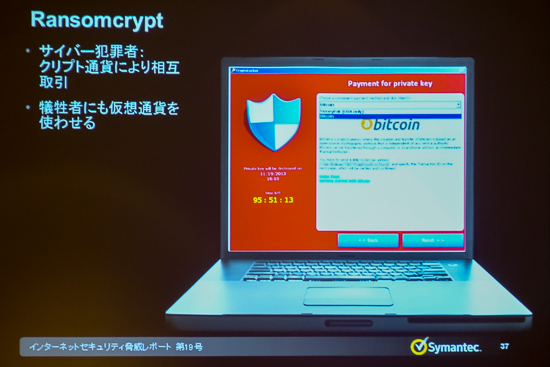

ランサムウェアは“変化”――日本もターゲットの1つに

PCをロックし、解除の見返りとして金銭を要求するランサムウェア(身代金型ウイルス)は徐々に変化しつつある。ランサムウェアの攻撃は2013年に500%増加し、単にロックするだけではなく書類を暗号化し、その解除の見返りとして電子マネーやビットコインを要求することが増えているという。

これまでは局地的に流行を見せていたランサムウェアにも変化が出てきており、解除方法が書かれているテキストに、日本語を含む多数の言語が使われるようになったという。浜田氏は「日本語はトップ10言語に入るようになってきた。日本人にとっても他人事ではない」と述べる。

モバイル/ソーシャルは“要注意”――増える亜種、対策は

モバイルについての脅威は、現時点ではAndroidが攻撃の中心となっている。マルウェアの数は伸びていないが、作成者は既存マルウェアの改良に注力しているようで、亜種が増えているという。

モバイルを取りまく環境においては、ソーシャルメディアの詐欺が増えている。これは投稿に対する「いいね!」を獲得したいというニーズを利用し、これらの評価を獲得する見返りに、ユーザーIDおよびパスワードを入力させるというものだ。モバイルユーザーは自らをリスクにさらしている状況といえる。

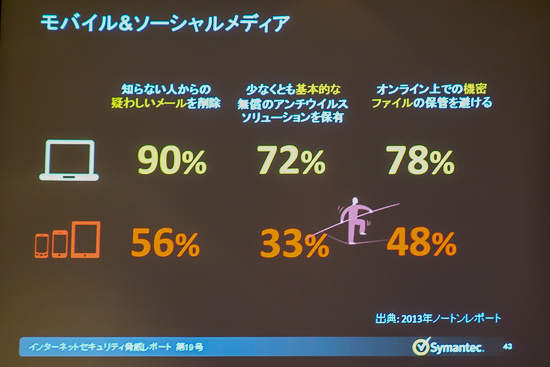

しかし、PCとは異なりまだモバイル環境におけるセキュリティソリューションはまだ浸透しているとは言いがたい。モバイルデバイスにおいては基本的なアンチウイルスソリューションを導入しているユーザーは33%しかいない。浜田氏は「個人的な意見だが、PCはこれまでの歴史でセキュリティソフトの必要性が理解されている。モバイルはまだどのような怖さがあるのか分からず、お金を払ってまで入れるものであると認識されていないのでは」と述べる。

スキャンのほとんどはセキュリティ専門家――Heartbleedの現状を整理する

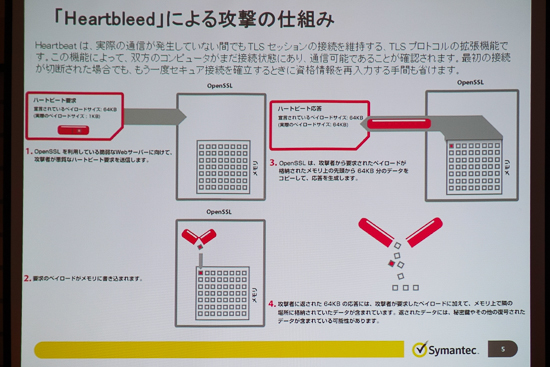

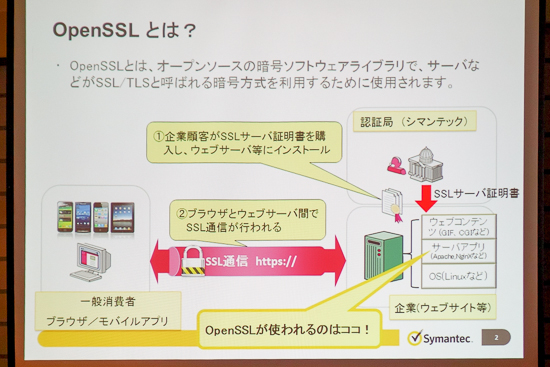

記者発表では、注目の集まるOpenSSLの脆弱性を利用した「Heartbleed」についての説明も行われた。シマンテック Trust Services プロダクトマーケティング部 上席部長 安達徹也氏が、SSLサーバー証明書を提供する認証局の立場で解説を行った。

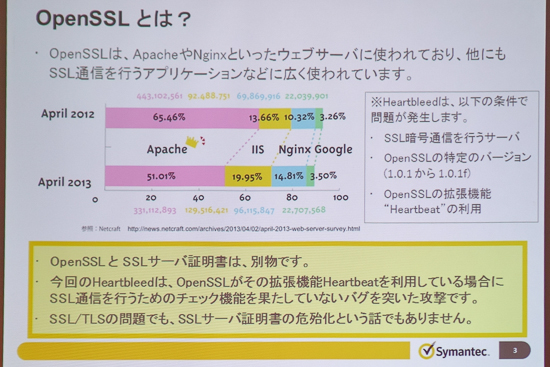

OpenSSLはSSL通信を行うためのサーバー側のライブラリで、WebサーバーのプログラムであるApacheやNginxで利用されている。今回問題となっているHeartbleedはOpenSSLが持つ脆弱性で、

- SSL暗号通信を行うサーバーが、

- OpenSSLの特定バージョン(1.0.1から1.0.1f)を使っており

- OpenSSLの拡張機能、Heartbeatを利用してる

という条件下で発生する問題であり、SSL/TLSの問題でも、SSLサーバー証明書の方式の問題でもないことを解説した。

Heartbleedによる攻撃は、OpenSSLに対してHeartbeat要求を行う際、本来宣言されている64Kbytesのペイロードサイズを1Kbytesにするなど、悪質な形式での要求を行う。すると、脆弱性を含むOpenSSLが稼働するサーバは、攻撃者が要求したペイロードに加え、メモリ上で隣の場所に格納されたデータを含む64Kbytes分を応答として生成する。万が一その64Kbytesのメモリ上に利用者のパスワードやクレジットカード番号、サーバーの秘密鍵が格納されていた場合には大きな問題となる。

Heartbleed攻撃の仕組み。ペイロードサイズが小さい、悪質なHeartbeat要求を送信すると、近接するメモリに格納されたデータを返してしまうことが問題となっている。そのため、狙った情報を必ず取得できるわけではない。

Heartbleed攻撃の仕組み。ペイロードサイズが小さい、悪質なHeartbeat要求を送信すると、近接するメモリに格納されたデータを返してしまうことが問題となっている。そのため、狙った情報を必ず取得できるわけではない。シマンテックは、インターネット上のWebサイトを解析しているAlexaでランク付けされる、上位1000サイトは既に対策済みであることを確認している。また、上位5万サイトを見ても、脆弱(ぜいじゃく)なのは1.8%程度で、「企業側の対策は進んでいる」(安達氏)という。

シマンテックは現在、Heartbleed脆弱性をスキャンする行動が広く行われていることを確認しているが、そのほとんどはセキュリティ研究者によるものであり、攻撃を行うための大量スキャンは少数しか確認されていないという。その攻撃についても、人気サイトを狙うのではなく、特定のサイトが狙われているというのがシマンテックの見方だ。

シマンテックは同社のIPSに向け、Heartbleedへの攻撃を検出するシグネチャを配布済み(シグネチャ27517)で、脆弱なサーバーに対してHeartbleedを悪用する試みは遮断されるという。また、シマンテックのWAFを利用するユーザーはHeartbleed脆弱性を突いた攻撃の影響は受けないとした。

Webサイト管理者に向けては「OpenSSLを1.0.1gにアップグレードする」「アップグレード後、SSLサーバ証明書を再発行する(シマンテック/ジオトラストでは再発行は無料)」「古い証明書を失効させる」「必要であれば利用者にパスワード変更を検討」するべきだとした。

また、利用者に向けては「パスワード変更が喚起されたら速やかに実施」「既にHeartbleedを基にしたフィッシングが行われているので、パスワード変更メールが正式なものであるか注意する」「銀行口座やクレジットカードの明細を確認する」などの注意点が挙げられた。

関連記事

「小規模企業」「現場スタッフ」が標的に――シマンテック

「小規模企業」「現場スタッフ」が標的に――シマンテック

シマンテックは4月23日、2013年版「インターネットセキュリティ脅威レポート」(第18号)を公開した。2012年は標的型攻撃、それも現場レベルの人をターゲットにした標的型攻撃が増加したという。 国内でもHeartbleedを狙うパケットの増加を観測

国内でもHeartbleedを狙うパケットの増加を観測

「Heartbleed」脆弱性を狙う攻撃パケットの増加が国内でも観測された。あらためてWebサーバー側とエンドユーザー側、それぞれの対策を整理する。 OpenSSL 1.0.1/1.0.2系に脆弱性、秘密鍵漏えいの恐れも

OpenSSL 1.0.1/1.0.2系に脆弱性、秘密鍵漏えいの恐れも

米国時間の2014年4月7日、OpenSSLのバージョン1.0.1/1.0.2系に、秘密鍵などの漏えいにつながる恐れのある深刻な脆弱性が発見された OpenSSLの「Heartbleed」脆弱性は2年前から存在、「最悪のケースを想定して対処を」と専門家

OpenSSLの「Heartbleed」脆弱性は2年前から存在、「最悪のケースを想定して対処を」と専門家

オープンソースのSSL/TLS実装「OpenSSL」に見つかった情報漏えいにつながる脆弱性の影響が拡大。専門家は「最悪のケース、つまり秘密鍵の漏えいを想定して対処すべき」と述べている。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

シマンテック セキュリティレスポンス シニアマネージャ 浜田譲治氏

シマンテック セキュリティレスポンス シニアマネージャ 浜田譲治氏 2013年は1000万件以上の大規模データ侵害が8件も起きている

2013年は1000万件以上の大規模データ侵害が8件も起きている 個人情報漏えいは小売り系が多数を占める

個人情報漏えいは小売り系が多数を占める (左)標的型攻撃はメール数は減少しているものの、受信件数、攻撃期間は増加している(右)スピアフィッシングのメール件名によく使われる単語

(左)標的型攻撃はメール数は減少しているものの、受信件数、攻撃期間は増加している(右)スピアフィッシングのメール件名によく使われる単語 ゼロデイ脆弱性の数も23個で、シマンテックの調査開始以来、最も多い件数を記録

ゼロデイ脆弱性の数も23個で、シマンテックの調査開始以来、最も多い件数を記録 ランサムウェアの支払方法の1つにビットコインが登場している

ランサムウェアの支払方法の1つにビットコインが登場している PCと同じことができるモバイルデバイスにおいて、セキュリティの認知はまだ進んでいない

PCと同じことができるモバイルデバイスにおいて、セキュリティの認知はまだ進んでいない シマンテック Trust Services プロダクトマーケティング部 上席部長 安達徹也氏

シマンテック Trust Services プロダクトマーケティング部 上席部長 安達徹也氏 OpenSSLはWebサーバー上で利用される

OpenSSLはWebサーバー上で利用される Heartbleedの発生する条件

Heartbleedの発生する条件