合法マルウェアで実感「リアルとサンドボックスの違い」:マルウェアの視点で見るサンドボックス(2/3 ページ)

サンドボックスとリアル環境、システム情報に違いはあるか?

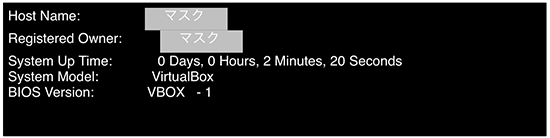

システム情報には、サンドボックスを示唆する情報がたくさんあります。その一部を見ていきます。

システム情報からは、主に3つのパラメーターでサンドボックスかどうか判断できるようです。

Host Name(ホスト名)およびRegistered Owner(登録されている所有者)

ほとんどのサンドボックスでは当たり障りのない名前がついていますが、一部では製品名やメーカー名が見受けられました。これでは攻撃者に防御手段をそのまま公言しているようなものです。

System Up Time(システム稼働時間)

サンドボックスの場合、仮想環境を新たに起動させて、すぐマルウェアを実行するため、システムの稼働時間が5分以内になっているケースが非常に多いです。

System Model(システムモデル)/BIOS Version(BIOSバージョン)

通常はPCの型番にあたる英数字の羅列が入りますが、一部のサンドボックスでは仮想環境に由来する文字列が入ります。上記の例はVirtual Boxでしたが、他にもVMware、Bochsなどがありました。

ARPテーブルもヒントにつながる

通常のユーザーが利用するPCは、いわゆる社内ネットワークにつながっており、同じセグメントに数十台から数百台のPCがあります。そのため、ARPテーブルには常に複数のMACアドレスが登録されています。

しかし、サンドボックス製品のネットワークは仮想化されており、同じセグメントにはデフォルトゲートウェイのみがあり、ARPテーブルは1行のみというケースが多いようです。

また、MACアドレスから対向の機器のメーカーが特定できます。上記の例はVMwareであることが分かるため、仮想環境・仮想ネットワークであることが分かります。

攻撃者はサンドボックスを見つけたらどう行動するか

ここまで紹介した内容は、サンドボックスを示唆する内容のごく一部で、実際には実行中のプロセス、ローカルユーザー、ドメイン参加の有無、マイドキュメントのファイル数など、通常PCと異なるパラメーターはたくさんあります。

クラウドベースのサンドボックスの場合、上記特徴に加え、C&C通信に利用するグローバルIPアドレスのホスト名などから、クラウドサービスを特定することができます。つまり、攻撃者はさまざまな情報から、サンドボックスと通常PCを区別することができます。

では、サンドボックスで自分のマルウェアが実行されたことを知った攻撃者はどうするのでしょうか。特定の組織に執着している攻撃者であれば、1つ目のマルウェアが検知・対策されたことは分かっているので、当然ながら2つ目のマルウェアを作成します。その際、1つ目のマルウェアで得られたサンドボックスのユニークな情報(例、ローカルIP、ホスト名、OSのシリアルキー、GUID)を基にサンドボックス検知回避を試みます。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

図5 ShinoBOTによって得られた、あるホストのシステム情報

図5 ShinoBOTによって得られた、あるホストのシステム情報 図6 ShinoBOTにより取得したあるホストのARPテーブル(arp -aコマンドの出力)

図6 ShinoBOTにより取得したあるホストのARPテーブル(arp -aコマンドの出力)