おとり捜査にポリスウェア、海外におけるサイバー犯罪捜査のいま:デロイト トーマツ サイバーセキュリティ先端研究所が語る

アメリカではサイバー犯罪に対し、どのような捜査手法が採られているかを、デロイト トーマツ サイバーセキュリティ先端研究所が解説した。

デロイト トーマツ サイバーセキュリティ先端研究所は2014年7月2日、同研究所の活動成果を発表する「第1回 記者向け勉強会」を開催し、アメリカにおけるサイバー犯罪の捜査方法の現状や、日本における標的型サイバー攻撃の傾向を解説した。

デロイト トーマツ サイバーセキュリティ先端研究所 主任研究員 ウィリアム・ロス氏は、アメリカにおけるサイバー犯罪の現状と、それに対抗する捜査方法の現状についてトレンドを紹介した。

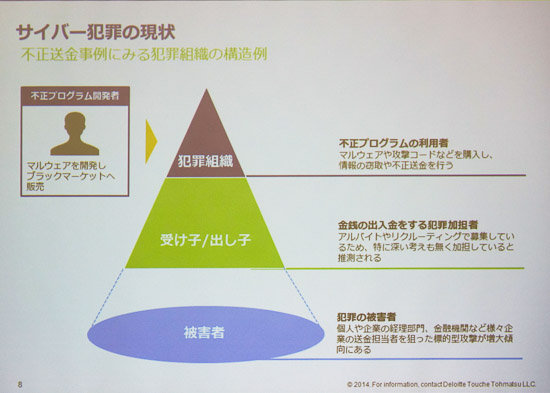

ロス氏はサイバー犯罪の現状を、犯罪組織の構造から解説した。マルウェアが世界でまん延している状況において、必ずしもマルウェア製作者が直接犯罪に手を染めるわけではない。製作されたマルウェアをブラックマーケットで購入し、情報の詐取や不正送金を狙う「犯罪組織」や、その犯罪組織が募集し、特に深い考えもなく犯罪に加担する「受け子」「出し子」と、多層構造を持っていることが分かっている。

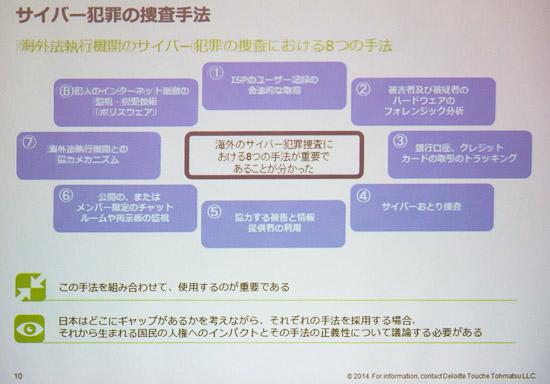

サイバー犯罪がこのような構造を持っていることから、調査は困難を極める。海外においてはサイバー犯罪の捜査手法として、以下の8つが重要であるという。

- ISPのユーザー記録の合法的な取得

- 被害者および被疑者のハードウェアのフォレンジック分析

- 銀行口座、クレジットカード取引のトラッキング

- サイバーおとり捜査

- 協力的な被告と情報提供者の利用

- 公開の、またはメンバー限定のチャットルームや掲示板の監視

- 海外法執行機関との協力メカニズム

- 犯人のインターネット活動の監視/傍受技術「ポリスウェア」

これらの手法を組み合わせ、捜査を行うことが重要であるとロス氏は指摘する。このうち、日本においてギャップとなっており、議論が必要なのは「サイバーおとり捜査」や「協力的な被告と情報提供者の利用」(司法取引)、そして「ポリスウェア」だ。

サイバーおとり捜査の重要性

ロス氏はサイバー犯罪において、犯罪組織に近づくためには「おとり捜査以外に採用できるツールはない」と述べる。

例えば児童ポルノ組織の28カ国共同捜査を行った「Operation Koala」や、薬物やマルウェア、ハッキングサービスなどを販売していた闇市場「Silk Roads」を摘発したのは、覆面捜査員の成果だという。

多くの国ではこのようなおとり捜査が認められており、サイバーおとり捜査についても従来の枠組みの中で実施ができる。サイバーおとり捜査についてロス氏は、「IPアドレスの匿名化などの施策をしていなければ、すぐに犯罪者にばれてしまう。サイバーおとり捜査をするには、特別に技術的なノウハウを持つことが必要」と指摘する。

協力的な被告と情報提供者の利用

Silk Roadsの摘発においては、協力者の存在が不可欠だったという。このWebサイトの運営者がどこにいるのかは技術的に把握できておらず、おとり捜査上で麻薬など、物理的な「もの」の移動によってスタッフを逮捕することができた。そのスタッフは逮捕後FBIに協力し、運営者の依頼により暗殺されたように装いながら情報を提供した。

ロス氏は「アメリカ以外でも、多くの国が協力的な被告、情報提供者を採用している。例えば欧州のほとんどの国が証人保護プログラムを持っている。サイバーおとり捜査に加え、複数の手法を組み合わせることが重要だ」と述べる。

ポリスウェアの存在

さらにロス氏は、被疑者のPCでマルウェアと同様の動作を行う「ポリスウェア」の存在を示唆した。FBIのツール「CIPAV」(Computer and Internet Protocol Address Verifier)は、対象とする被疑者のPCに“感染”させ、PCのシステムプロファイル情報やログイン名/アカウント情報、さらにはカメラやキーロガーで被疑者の活動情報を取得し、FBIのサーバーに送信するというものだ。

この「合法監視」のためのツールを使用した事例はいくつかあり、例えば2005年にはNASAとオラクルのサーバーをハッキングしたスウェーデンの15歳のハッカーを特定したことがあるという。これらを利用するためには、盗聴器を使用する手順と同様、裁判官から前もって使用許可を受ける必要がある。犯罪者がマルウェアを広める手法と同様に、メールに添付する、Webにエクスプロイトを仕掛けるなどの手法が使われているという。

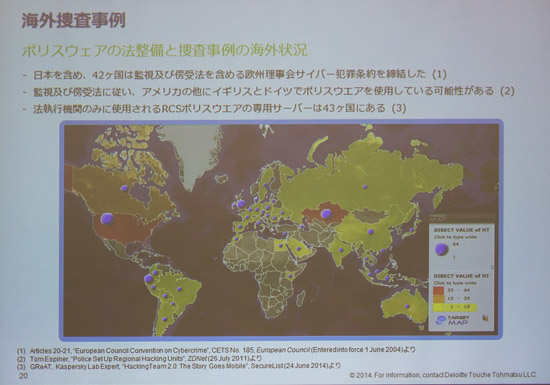

ロス氏によると、「日本を含め、42カ国が監視および傍受法を含める欧州理事会サイバー犯罪条約を締結している。アメリカの他にも、イギリス、ドイツがポリスウェアを利用している可能性がある。カスペルスキーの報告によると、(合法スパイウェアとして開発された)RCSポリスウェアの専用サーバーが43カ国にあることが分かっており、そのユーザーは警察ではないかと考えられている」とした。

Copyright © ITmedia, Inc. All Rights Reserved.

デロイト トーマツ サイバーセキュリティ先端研究所 主任研究員 ウィリアム・ロス氏

デロイト トーマツ サイバーセキュリティ先端研究所 主任研究員 ウィリアム・ロス氏 サイバー犯罪組織のピラミッド構造

サイバー犯罪組織のピラミッド構造 サイバー犯罪における8種の捜査手法

サイバー犯罪における8種の捜査手法 ポリスウェアの法整備と、海外の捜査事例状況

ポリスウェアの法整備と、海外の捜査事例状況