普通の対策では防げない「内部不正」を見つけるポイントは?:外部攻撃とまとめてやろうとすると大失敗? デロイト トーマツが提言

デロイト トーマツは2014年9月3日、企業の内部不正対策に関する説明会を開催した。アクセスコントロールなどの対策では防げないこうした不正に対応するには、監視と分析を組み合わせた仕組みが必要だという。

デロイト トーマツは2014年9月3日、従業員や委託先など、企業の内部者による不正行為対策に関する説明会を開催した。

7月に明らかになったベネッセコーポレーションでの情報漏えい事件を機に、再び内部不正対策に注目が集まりつつあるが、同社 サイバーセキュリティ先端研究所 所長の丸山満彦氏は、「内部不正は『アクセス権』を持つ人によって行われる。それゆえに、『アクセスコントロールしましょう』といった普通の対策では防ぐことができない。どうやって守るかをロジカルに考えていく必要がある」と述べた。

同研究所 主任研究員の白濱直哉氏はまず、サイバー犯罪のうち28%が内部者によって引き起こされており、被害の割合は46%に上るというUS-CERTの調査「2014 US State of Cybercrime Survey」を紹介した。だが、同氏が国内での内部不正調査に携わってきた経験から、「実際に報道されたり報告されたりしているケースは非常に少ない」とみており、実態としてはもっと多いのではない推測する。

定義が難しい「内部不正」

この説明会で同社が強調したことの一つは、外部からの不正アクセスに比べて内部不正は複雑であり、それゆえに対策や発見が困難だということだ。

「内部不正とは権限者が行う不正。それゆえに、検知や対策が非常に難しい。リスクをきちんと考えて対策を打つ必要がある」(白濱氏)。同じく同研究所主任研究員の高橋宏之氏も、「(特徴をとらえてルール化するのが比較的容易な)外部攻撃と、内部不正とでは特性が全く異なる。まとめて対策をやろうとすると大失敗する」と釘を刺した。

高橋氏によると、そもそも業種や業態、個々の企業によって何を『内部不正』とするかの定義は異なる。情報漏えいや改ざんといった企業資産の不正流用はもちろんだが、架空取引や贈収賄、財務諸表の不正操作、あるいは企業独自の内部規定違反など、さまざまな行為が含まれる可能性もある。「内部不正の定義は幅広い。パターン化してログで見ることができるものと、見ることができないものとを分け、それぞれ精査していく必要がある」(高橋氏)。

加えて、マルウェアによって機械的に行われる外部からの不正アクセスとは異なり、内部不正には「人」が関わってくる。ログなどを基に内部不正の兆候を検知した後、犯人を絞り込んで現場を特定するプロセスの中で、一歩間違えれば従業員との間のトラブルや訴訟につながる恐れもあり、非常にセンシティブな作業が求められる。

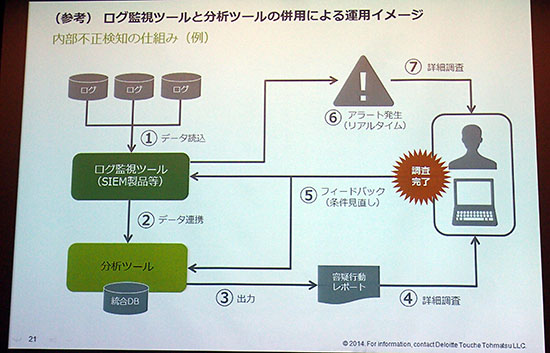

高橋氏は、こうした内部不正の特性を踏まえた上で、過去のログデータを基に高度な相関性分析を行う「分析ツール」と、ルールに基づいてリアルタイムに検知を行う「ログ監視ツール」を組み合わせた内部不正検知の仕組みによって、対応していく必要があると述べた。

もちろんその場合も、内部不正を引き起こす機会を減らすため、多層的な防御を実施することが前提となる。だが丸山氏らが繰り返し説明したように、普通の防御策だけでは内部不正の防止は困難だ。ある一定の時系列の中でログを分析し、疑わしい行為を絞り込んでシナリオ化し、そのシナリオの発生をリアルタイムに検知できるよう条件を設定して監視を行うことが、内部不正の速やかなあぶり出し、ひいては被害を最小限に食いとどめる手助けになる。IT予算の兼ね合いなどで高度な分析まで踏み込めない企業でも、「ログを取得し、かつログを監視していることを周知することによって、一定の抑止力につなげることが可能では」と丸山氏は述べた。

また、より現実的には、委託先の企業についても内部不正を発見する仕組みを適用していく必要が生じるだろうが、自社同様の監視の仕組みを強制するのは難しい。そんな場合には、「委託先を選ぶとき、『契約書に損害賠償などの項目が書いてあるからOK』ではなく、本当にセキュリティ対策をしっかりやっているかのチェックを実施するとともに、契約後も定期的にモニタリングを実施することが大事だ。後者は、ITの仕組みというよりもプロセスの話になるため、潤沢に予算がない企業でも比較的取り組みやすいのではないか」と高橋氏は述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

デロイト トーマツ サイバーセキュリティ先端研究所 所長の丸山満彦氏

デロイト トーマツ サイバーセキュリティ先端研究所 所長の丸山満彦氏 「ログ監視ツール」と「分析ツール」の併用による内部不正検知

「ログ監視ツール」と「分析ツール」の併用による内部不正検知