設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」:すぐ実践可能!(2/4 ページ)

アーカイバーの挙動が攻撃成功率を左右する

では、このサードパーティ製のアーカイバーを利用することが、標的型メール攻撃に対しどのような問題があるのだろうか。考えられる問題は以下の2点である。

- アイコンなどの偽装にだまされやすい

- 「ZoneID」が欠落するため、実行ファイルやショートカットが警告なしで実行される

これらについて、順を追って説明していこう。

アイコンなどの偽装にだまされやすい

標的型メールに添付された圧縮ファイルを解凍すると、多くの場合、実行ファイルと簡単に分かるものではなく、WordやExcel、PowerPointなどのOffice文書やPDF文書などにアイコンや拡張子の偽装がなされている。

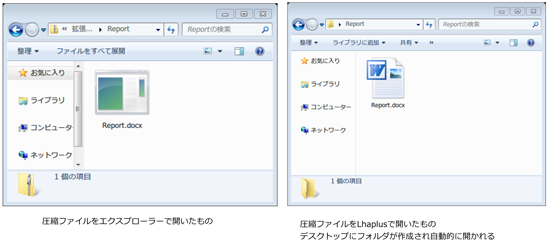

図1は、実行ファイルをWord文書に偽装し、圧縮したファイルをWindows標準のアーカイバーとLhaplusで解凍したものである。Lhaplusのデフォルトでは、デスクトップに作成したフォルダーに圧縮ファイルが解凍され、解凍先のフォルダーがエクスプローラーで自動的に開かれる。そのため、攻撃者の意図した通りの偽装した表示となり、だまされる可能性が高くなる。

「ZoneID」が欠落するため、実行ファイルやショートカットが警告なしで実行される

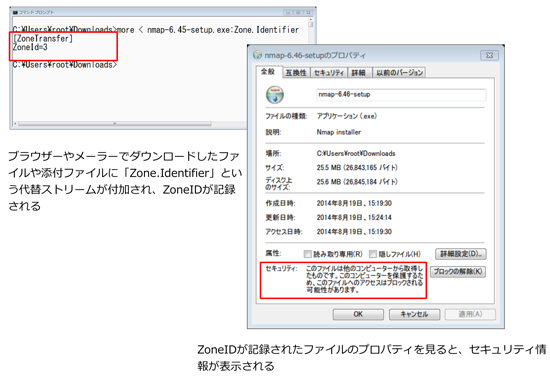

「ZoneID」は、Windows XP SP2およびWindows Server 2003 SP1以降でAttachment Execution Service(AES)として導入された機能で、IAttachmentExecute APIを使用したブラウザーやメーラーでダウンロードしたファイルや添付ファイルに、ZoneIDと呼ばれる情報がADS(代替データストリーム)として付加される(図2)。

ZoneIDが「Internetから」を表す「3」以上の場合、実行ファイルやショートカットを実行すると「セキュリティの警告」が表示されるため、偽装されたファイルと気付くことが可能だ。しかし、Lhaplusなどのサードパーティ製のアーカイバーでは、解凍時にZoneIDが欠落してしまうため、「セキュリティの警告」が表示されることなくそのまま実行されてしまう。

ただし、添付ファイルにZoneIDが付加されるメーラーは限られている。筆者が確認しているものは、マイクロソフトのOutlookおよびWindows Live Mailのみである。

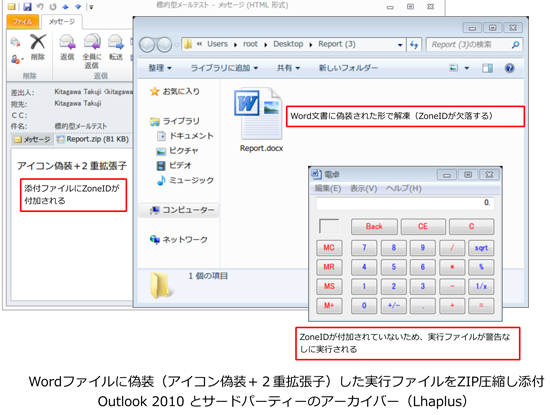

実際に標的型メールを模した偽装した実行ファイルを、メーラーで受信して開いてみるとどのようになるかを見ていこう。

図3は、Wordファイルに偽装(アイコン偽装+二重拡張子)した実行ファイルをZIP形式で圧縮し、添付ファイルとして送信したメールを、Outlookで開いたものである。

ここでは、Lhaplusを拡張子zipに関連付けた既定のプログラムとして設定している。Lhaplusなどのサードパーティ製のアーカイバーを使用した場合、アイコンが文書ファイルに偽装された形で表示され、実行時に警告が出ることもないので、偽装されたファイルだと気付くこともなく、実行してしまう可能性が高い。

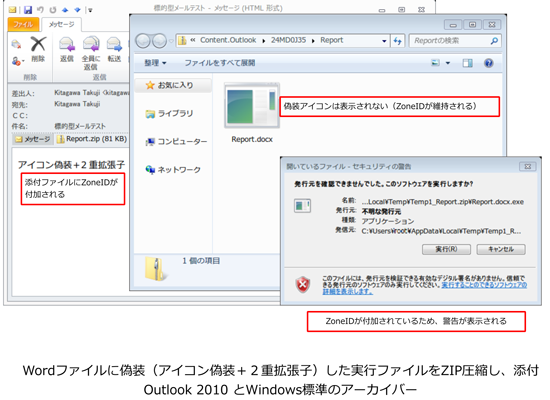

それに対し、Windows標準のアーカイバーを使用した場合、偽装されたアイコンが表示されることもなく、実行時に「セキュリティの警告」が表示されるため、ユーザーは偽装されたファイルだと気付くことができる(図4)。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ