設定を見直すだけ、いますぐ簡単にできる「標的型メール攻撃対策」:すぐ実践可能!(3/4 ページ)

ショートカットを用いた攻撃

最近、増加が確認されている標的型攻撃の手口に、ショートカットを圧縮して添付する攻撃がある。Windowsのデフォルトの設定では[登録されている拡張子は表示しない]がオンになっているが、この設定を変更して拡張子が表示されるようにしても、ショートカットの拡張子(lnk)は表示されないため、デフォルトから設定を変更しているユーザーでもだまされる確率が高くなる。

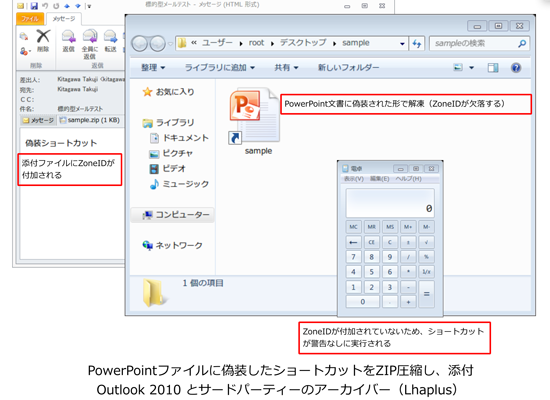

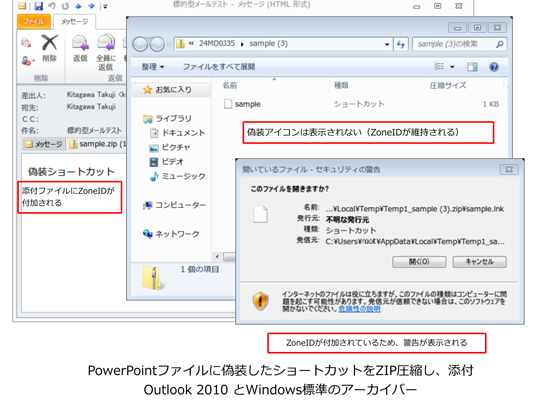

ショートカットのリンク先は、マルウェアをダウンロードし、実行するスクリプトとなっており、ショートカットをダブルクリックすることでマルウェアに感染する。サードパーティ製のアーカイバーを使用した場合、アイコンが文書ファイルに偽装された形で表示され、「セキュリティの警告」が出ることもないので、偽装されたショートカットだと気付くことなく実行してしまう可能性が高い。Windows標準のアーカイバーを使用した場合、偽装されたアイコンが表示されることもなく、実行時に「セキュリティの警告」が表示されるため、ユーザーは偽装されたファイルだと気付くことができる。(図5、6)

【関連記事】

新たに"ショートカットファイルを細工したファイルが添付された"標的型攻撃メールを確認(IPA)

https://www.ipa.go.jp/about/technicalwatch/20140130.html

Microsoft Officeの「保護されたビュー」

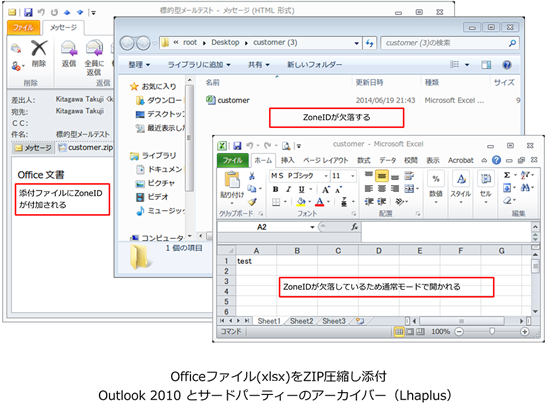

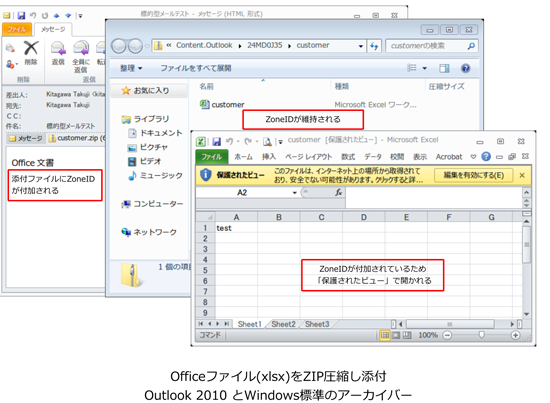

サードパーティのアーカイバーによりZoneIDが欠落する問題は、実行ファイルやショートカットだけではなく、WordやExcelなどのOffice文書ファイルにも影響する。

ZoneIDが付加されている文書ファイルをOffice(Office 2010以降)で開くと「保護されたビュー」と呼ばれる制限されたサンドボックス環境で開かれる。Officeの脆弱性を悪用した攻撃では、文書ファイル中に埋め込まれたActiveXコントロールを利用して攻撃が行われることが多いが、「保護されたビュー」ではActiveXコントロールがロードされないため、攻撃コードが実行されない。

圧縮されているOffice文書をサードパーティ製のアーカイバーで解凍した場合、ZoneIDが欠落してしまうために通常モードで文書が開かれるが、Windows標準のアーカイバーを使用した場合、「保護されたビュー」で開かれるため、例え修正プログラムが未適用であっても、攻撃が失敗に終わる可能性が高い(図7、8)。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ