認証の最新動向と、OpenAMの適用事例を探る:「第6回OpenAMコンソーシアムセミナー」リポート(3/4 ページ)

Microsoft Office 365やGoogleとの連携も簡単に

続いて野村総合研究所の和田広之氏が、OpenAMとクラウドサービスとの連携について解説した。今回はクラウドサービスの中でも、近年、認証連携の需要が高い「Microsoft Office 365」(以下、Office 365)と「Google」について、デモを交えながら具体的な設定方法を紹介した。

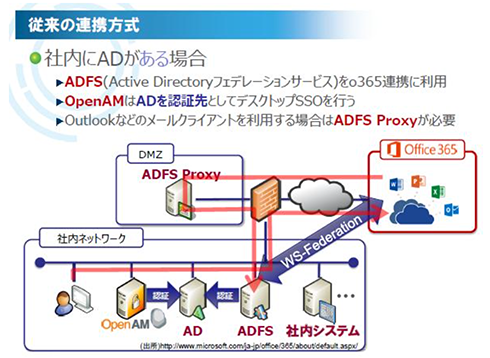

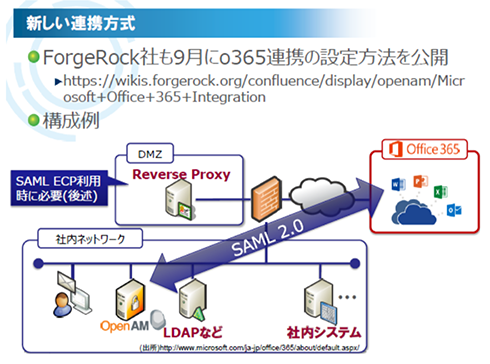

Office 365との連携は、これまでもADFS(Active Directoryフェデレーションサービス)を導入することなどで実現はできた。しかし、2014年3月にMicrosoftがアナウンスしたOffice 365のSAML 2.0対応により、ADFSを介さずにOpenAMのみで認証連携(フェデレーション)が実現できるようになっている。

Office 365のアカウント管理・認証に使われているAzure Active DirectoryをSP(サービスプロバイダー)として、OpenAMをIdP(アイデンティティプロバイダー)とする、以下のようなトラストサークルを構築することで認証連携が可能となる。

ただし、Outlookなどのメールクライアントを利用する場合は、SAML ECP(Enhanced Client or Proxy)への対応が必要だ。その場合は、OpenAMに対するインターネットからのアクセスの許可やECPのモジュールの拡張など、いくつかの制限事項や注意点があることを補足した。

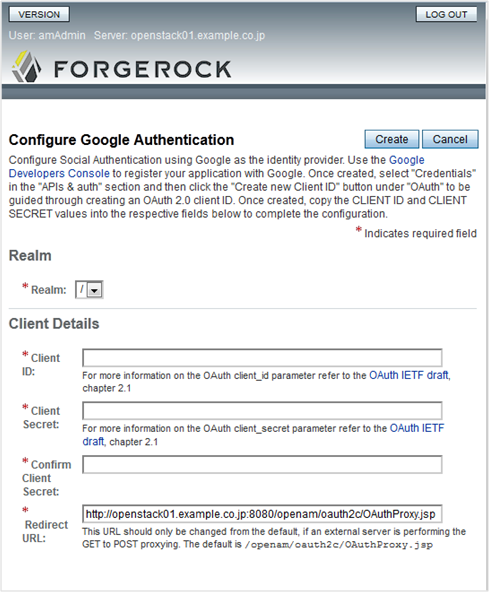

次に、2014年12月にリリースが予定されているOpenAM 12.0.0の新機能であるソーシャル認証についてのデモが行われた。ソーシャル認証は、Googleなどのクラウドサービスのアカウントを使用して、OpenAMおよびOpenAMと連携するアプリケーションへSSOを実現する機能で、設定が最小限まで簡略化されている。

ソーシャル認証には、最新のフェデレーションプロトコルであるOpenID Connect 1.0や、そのベースのプロトコルであるOAuth 2.0が利用される。

設定は非常に簡単で、Googleから発行されたクライアントIDとクライアントシークレットをソーシャル認証の設定画面の各フィールドに入力後に、作成ボタンをクリックし、作成された認証連鎖を標準の認証連鎖から変更すれば完了する。

なお、今回のデモではGoogleとの認証連携が行われたが、MicrosoftやFacebook、または任意のOpenID Providerとの連携も同様に設定可能だ。

Copyright © ITmedia, Inc. All Rights Reserved.

図7 OpenAM 12.0のソーシャル認証(Google)の設定画面

図7 OpenAM 12.0のソーシャル認証(Google)の設定画面