過去一年のセキュリティ動向、「想定内」と「想定外」は?:セキュリティ・アディッショナルタイム(1)

ブログやリポート、調査など、日々増え続けるセキュリティ関連情報の中から気になるものを掘り下げて紹介する新連載。第1回は、かつてないほど話題が多かった2014年のセキュリティ脅威リポートの「想定内」「想定外」を尋ねてみた。

連日のように、複数のセキュリティ機関やベンダーが、新たな攻撃手法や脅威の動向をテーマとした調査結果やブログ記事などを公開している。そこには多くの有用な情報が含まれているが、「情報セキュリティ」「サイバーセキュリティ」に関する情報があふれ気味な現状では、ただの見出しとして消費されておしまいになりがちだ。この記事では、そうした大量の情報の中から気になるものをピックアップし、その背景の深読みを試みたい。

毎年公開されるまとめリポート、想定外の項目は?

2014年は、これまでになくセキュリティに注目が集まった一年となった。オンライン媒体だけでなく、マスメディアでも「サイバーセキュリティ」関連の話題が増えていることは皆さんも実感していることだろう。

年末年始、あるいは年度末が近づくと、過去1年間で印象に残ったセキュリティインシデントや攻撃の傾向をまとめたリポートがリリースされるのも恒例の光景だ。2月6日には、情報処理推進機構(IPA)が「情報セキュリティ10大脅威2015」の順位を発表したばかりで、「オンラインバンキングやクレジットカード情報の不正利用」「内部不正による情報漏えい」「標的型攻撃による諜報活動」といった項目が挙げられている。

こうした項目の中には、セキュリティ専門家の予想を上回る勢いで被害を広げたものもあれば、肩すかしに終わったものもあるだろう。そこで、昨年末に年次リポート「2014年情報セキュリティ三大脅威」を公開したトレンドマイクロの上級セキュリティエバンジェリスト、染谷征良氏に、「何が想定通りで、何が想定外だったか」を尋ねてみた。

トレンドマイクロは「2014年情報セキュリティ三大脅威」の中で、「法人・個人共通」「個人」「法人」という3つのカテゴリに分け、それぞれ3つずつ脅威を挙げていた。まとめに当たって、「2014年は、トピックがあまりに多すぎて、どのトピックを取り上げるべきか非常に悩んだことが印象的だった」と染谷氏は言う。中には、単に数字だけでは表現しきれない「タチの悪い」動きも見られたそうだ。

想定外その1:数は減っても、やっかいな部分が狙われるようになった「Web改ざん」

「水飲み場攻撃」という言葉が登場したように、2013年はWeb改ざんがマルウェア配布のための有効な手段として確立してしまった一年だった。

続く2014年は「数は減っていても、Webサイト管理者が直接手を打てないような部分のWeb改ざんが増えた」(染谷氏)ことが印象的だと言う。つまり、不正侵入防止システム(IPS)、あるいは運用でWebサイト管理者が自力でカバーできるところを改ざんするのではなく、「コンテンツ配信ネットワーク(CDN)やバナー広告、ソーシャルネットワークのプラグイン、あるいはDNSといった、管理者が直接対策を打つことが難しい部分が悪用されるケースが増えてきた」(同氏)。

シンプルでスタティックな「ホームページ」は過去のもの。Webがさまざまなビジネスやサービスのインフラとなり、時には広告収入の源となっている今、Webには他の組織や事業者が提供するツールやコンポーネントが組み込まれるのがむしろ当たり前だ。攻撃者もそこに便乗しようとしている。

それを端的に示す言葉の一つが「マルバタイズメント」だという。何もわざわざリストやボットネットを購入してスパムメールをばらまいたりしなくても、Webの広告を利用すれば同じ結果が得られる。一例として、YouTubeの動画再生時に表示される広告から、不正なサイトに誘導するなど、「ネットの広告を悪用する手法が当たり前になりつつある」と染谷氏は警鐘を鳴らす。

「インターネットで提供されている『信頼できるサービス』に攻撃者が目を向けている。Webサイト管理者は、サーバー側での対策を実施するだけでなく、サービスやツールの提供元もきちんと見ていかなければならない時代になっている」(染谷氏)

想定外その2:多数の脆弱性が話題に、その伝え方に課題も

トレンドマイクロではその1年前、2014年セキュリティ動向を占うリポートの中で、「Windows XPのサポート切れに伴って、いくつかの脆弱性が指摘され、それを狙う攻撃も増えるだろうと予測していたし、実際にいくつかそうした攻撃が報告された。しかしそれ以上に想定外だったのが、オープンソースソフトウエアに深刻な脆弱性が相次いで発覚したことだ」(染谷氏)。

事実2014年には、OpenSSLの「Heartbleed」、SSLの「POODLE」、bashの「Shellshock」など、多くのシステムで利用されているオープンソースソフトウエアで次々と脆弱性が報告された。「またか」という思いでニュースを聞いたサーバー管理者も多かったことだろう。2015年1月末にもまた、Linuxに含まれるライブラリ、gblibcに「GHOST」と呼ばれる脆弱性が見つかり、公表されたばかりだ。

最近ではこうした脆弱性のニュースが、IT業界だけでなくテレビなどでも話題になることが多い。この結果、情報セキュリティに対する一般の人々の関心が高まるのはいいことだが、「話題になった脆弱性の影で、本当に影響の大きな脆弱性が埋もれてしまう懸念もある」と染谷氏は指摘する。

「例えばGHOSTに関して言うと、海外のメディアで大きな話題となったが、実際に調査していくと攻撃につながる可能性は限定的であることが分かった。しかもパッチも用意されていることから、マスの観点から見ればリスクは低い。むしろ同時期に指摘されたFlashの脆弱性の方が、大多数に与える影響は大きいというスタンスをブログでは伝えたいと考えた。脆弱性に関しては、深刻な問題であればもちろん騒ぐべきだが、そうでないものはそうでない、と適切に情報を伝えていく『さじ加減』の難しさも感じている」(染谷氏)。

また情報を受け取る側も、収集した情報を適切に判断できるCSIRTやSOCのような組織を整備する必要を痛感しているという。

関連記事

「GHOST」の正体見たり枯れ尾花? 名前には踊らされなかったセキュリティクラスター

http://www.atmarkit.co.jp/ait/articles/1502/10/news011_3.html

想定外その3:脆弱性が注目された割に進まぬ組織としての対策

にもかかわらず、CSIRTやSOCを整備して対策に取り組む組織や企業がまだ少ないのが、染谷氏にとって「残念な想定外」だという。

例えばWindows XPのサポート終了直後に明らかになったInternet Explorer(IE)のゼロデイ脆弱性は、NHKをはじめマスメディアでも報じられ、対応に追われることになった。中には「IE禁止令」と受け取って右往左往した組織もあったという。その後もWindows XPの脆弱性は複数指摘されており、トレンドマイクロが把握しているだけでも2014年4月〜6月(第2四半期)の間に22件の脆弱性が確認されたという。

この一件からも、現場任せにするのではなく、組織として情報を収集、整理し、対策することの重要性が浮き彫りになったはずだ。だが残念ながら、あれほど大騒ぎした割に、組織的な対策が進んでいないのが現状だという。

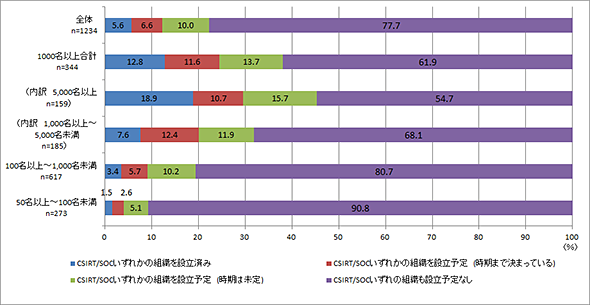

トレンドマイクロが2014年6月に行った「セキュリティ教育・組織体制に関する実態調査」によると、回答者1234社のうちCSIRTやSOCを整備して対策に取り組んでいるのはわずか5.6%にとどまっていた。これは、IEゼロデイ攻撃騒ぎの前、3月に行った調査と比べても、それほど変わらない数値だったという。

未整備の理由としては「社内のノウハウがない」「必要性を感じない」といった項目が挙げられているという。「まだ必要性を感じてもらうだけの説得材料を出せていないのかもしれず、そこはセキュリティベンダーとしても、今後取り組んでいく必要があるだろう」(染谷氏)

想定外その4:増加ペースは予想以下でも巧妙さが増す不正送金マルウェア

さて、個人ユーザーの観点から見た「想定外」は何だっただろうか。「ネットバンキングを狙う脅威が猛威を振るうだろう、ということは予想通りだったが、そうではない点もあった」(染谷氏)。

具体的には不正送金マルウェアの検出台数で、「過去の推移から見て、実はもっと急激な割合で増えるだろうと思っていた。4月から6月にかけて日本をターゲットにした『VAWTRAK』が猛威を振るったが、全体の数としては予想したほどの増加ではなかった」(染谷氏)という。増加していることに変わりはない上、「フィッシングが一気に増えている。しかも銀行系だけでなく、オンラインショッピングサイトもターゲットにされている。もしかすると不正送金マルウェアの代わりの手段かもしれないと仮説を立てている」(同氏)という。

もう1つのポイントは、これまで個人狙いという印象のあったサイバー犯罪が、法人もターゲットにしていること。「実数で見ても倍増しているし、法人が占める割合も増えている。これはおおむね予想通りだ」(染谷氏)という。ターゲットとなる金融機関も、メガバンクだけでなく地方銀行やクレジットカード会社にまで広がりつつある。「使われるマルウェアの悪質化、巧妙化もポイント。数だけではなくより精巧に、悪質になっている」(同氏)。

想定外その5:収まらぬ不正ログイン被害、しかし普及しない二段階認証

また、2013年以降、多数のサイトで被害報告が相次いでいるのが「不正ログイン」だ。使い回しのパスワードを狙った攻撃により、複数のサービスで被害が報じられているにもかかわらず、「標準になるかと思った二要素認証が普及していない。ワンタイムパスワードトークンや二段階認証をオプションとして用意するサービスが増えてはいるが、強制ではなく、思ったほど普及していない」と染谷氏は述べる。

不正ログインによる被害としては、LINEのなりすましで報じられた金銭的被害に加え、個人情報そのものが他の詐欺に悪用されるリスクもある。「盗まれた個人情報が、サイバー犯罪や現実社会での詐欺などの悪事を働くために使われてしまっている。個人情報が犯罪者にとって価値あるものになっていることを強く認識しないといけない。その意味で、個人の観点ではやはりIDとパスワードがポイントになる」と同氏は述べ、なぜ使い回しがダメか、なぜ簡単なパスワードがダメか、ということへの理解を広げていきたいとした。

個人情報を盗み取られるという観点からは、標的型攻撃にも注意が必要だという。標的型攻撃というと、防衛産業や政府機関といった限定された組織から、機密情報を盗み取るもの、という印象が強い。もちろんそうした標的型攻撃も行われているが、一方で、企業が持つ個人情報を目的としたサイバー攻撃も起こっていることが解析の結果分かってきたという。特に2015年以降は、「マイナンバー制度との関連で、個人情報1件当たりの価値が変わっていく。企業の規模や業種を問わず、取り扱っている個人情報の価値を考えて対策に取り組むべきだ」(染谷氏)。

関連して、個人情報漏えいなど何らかの事件が起こったとき、企業の社会的責任の一つとして公開する企業が増えてきているのは歓迎すべきことだが、「米国のケースを見ていると、対応が『杓子定規』になっている印象も受ける。『他の企業がやっていることなのだから、こんな程度で対応しておけばいいだろう』という風潮になってしまわないか、ちょっと懸念している」(染谷氏)。

2015年のセキュリティ脅威動向を占うベンダーによるリポートは、他にも以下のようなものが公開されている。

今回、染谷氏の話を通じて感じたことは、「悪い予想はおおむね当たるものだ」ということだ。「残念ながら攻撃者にアドバンテージがある。今後も事故が起こるのは間違いない。確実に起こるという前提で考えなくてはならない」(染谷氏)。

悪い予想の一つに、POS端末のマルウェア感染がある。POSシステムは今や、単なる販売・在庫管理機能だけではなく、クレジットカード決済機能を備えたターミナルとUSBで接続され、インターネット経由で決済する用途にも使われている。しかもそのシステムはオープン化が進み、Windowsやオープンソースソフトウエアなど汎用的なプラットフォームが使われるようになった。こうした背景から、「米国ではPOSシステムを狙う攻撃が多発し、予想以上の被害が発生した。これはけっして対岸の火事ではない。似たようなシステムは国内にもあるのではないか」と染谷氏は述べる。

マルウェア被害や目新しい攻撃は一時の話題になっても、自らの組織にも降り掛かる問題としてとらえられることは少ない。それはIE脆弱性や不正ログインによる被害が多発した後の対応の進み具合を見ても明らかだ。自らの問題、業界全体の問題としてとらえる「温度感」こそが必要なのではないかと感じさせられた。

Copyright © ITmedia, Inc. All Rights Reserved.

トレンドマイクロの上級セキュリティエバンジェリスト、染谷征良氏

トレンドマイクロの上級セキュリティエバンジェリスト、染谷征良氏 トレンドマイクロの「セキュリティ教育・組織体制に関する実態調査」によると、CSIRTやSOCを整備している企業はまだまだ少数派だ

トレンドマイクロの「セキュリティ教育・組織体制に関する実態調査」によると、CSIRTやSOCを整備している企業はまだまだ少数派だ