もしかしたらって距離は平行線 一番大事な不正ログイン対策:セキュリティ・ダークナイト(13)(1/2 ページ)

「リスト型攻撃」などのセキュリティ事故が起こったとき、その責任を問われるべきなのはサービス提供側だけなのか。利用者側に求められることはないのか?

前回「大切なパスワードをつなぐ ひみつマネージャ」では、4月から断続的に発生している「リスト型攻撃」の被害増大を受けて、「リスト型攻撃」とはどういったものかを実際の手法を交えて紹介し、複数のサービスで同一のパスワードを使い回すことの危険性とその対策について解説させていただいた。あれから3カ月ほど経過したわけだが、まだ被害は後を絶たない。

実は筆者には、前回の記事を書きながら漠然と考えていたこと(その片りんは記事中にもあったのだが)があった。それから3カ月たったいま、それが現実のものとなりつつある気がしている。

今回は、皆さんにも一緒に考えていただくために、そのぼんやりとした考えを整理した結果を書き記したい。

不正ログインによる被害の責任はどこにある?

いくつかあるパスワードのクラック手法の中でも、「リスト型攻撃」は、サービス提供側にとってもユーザーにとっても現在最も厄介な手法であると考えられる。そんな「リスト型攻撃」の被害に遭ったある企業が出したリリースの中に、以下のような文言があった。

「このたびの事態を厳粛に受け止め、原因の徹底究明と全社を挙げて再発防止に取り組むとともに、お客様の金銭的被害が発生しないよう関係機関と連携を図りながら対処して参ります」

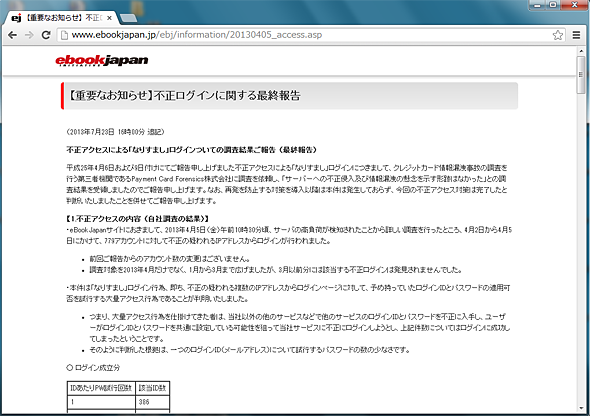

(株式会社イーブックイニシアティブジャパン 【重要なお知らせ】不正ログイン被害のご報告とパスワード再設定のお願い http://www.ebookjapan.jp/ebj/information/20130405_access.asp より)

筆者はこれを、誠意があり礼を尽くした文章だと感じた。

このリリースが素晴らしいのは文章だけではない。内容もだ。前回も紹介したとおり、リリースには、何回のログイン試行でいくつのアカウントが不正ログインされたかといった情報が詳細に記されていたのである。過去を振り返っても、ここまで詳細な内容を開示した組織はまれだろう。

しかし、同時に筆者は違和感を覚えた。この組織に限らず、他の「リスト型攻撃」の被害に遭った組織は、こぞって「再発防止に取り組んでまいります……」といった文言を公表している。

しかし、よく考えてみてほしい。

ユーザー名とパスワードの認証を有するサービスを提供している組織Aと組織Bがあったとしよう。攻撃者が何がしかの方法を悪用し、組織Aが提供しているサービスからユーザー名とパスワードの組み合わせのリストを盗み出し、それを利用して組織Bの提供しているサービスに対して「リスト型攻撃」を行ったとする。このとき、組織Bは新たなソリューションを導入せずに、攻撃を防ぐことは可能だろうか。

組織AもBも、おのおののサービスで利用者が他のサービスでパスワードを使い回しているかどうか、知る術はないはずである。従って、再発防止策として能動的に使い回しを検知し、それをやめさせることはできないのである。

では、不正ログインによる被害に遭った責任はどこにあるのか?

整理も兼ねて、被害が起きた原因について考えてみよう。可能性も含め、筆者が思い付く限りの原因となり得るものは以下の通りである。

- 複数のサービスでパスワードを使い回していた

- 容易に推測可能な弱いパスワードを設定していた(注1)

- (注2)多要素、多段階(ほとんどの場合、二要素、二段階)認証、リスクベース認証(注3)の仕組みを用意していなかった。

上記の項目それぞれについて、「利用者が」もしくは「提供側が」のどちらかから適切な主語を付けてみてほしい。どの項目にどの主語がマッチしただろうか? おそらく、(1)(2)には「利用側が」、(3)は「提供側が」となるだろう。

しかし「リスト型攻撃」による被害の原因には、(1)(2)が大きくかかわっていると筆者は考えている。現状では、提供側が(3)ないし類似の方法以外で「再発防止に務める」ことは非常に困難だろう。

セキュリティは誰が担保する?

初めに断っておくが、ここで問いたいのは「誰の責任なのか」であり、「誰が悪いか」を決めたいわけではない。筆者が本当に問いたいのは、「誰が、その責任を担うことができるのか」である。

皆さんにもぜひご理解いただきたい。セキュリティ事故が発生してしまったときの責任は、必ずしも提供側のみにあるケースばかりではない。「リスト型攻撃」は、その典型的な例だと筆者は考えている。

もちろん、提供側が、先ほどの(3)に挙げた多要素、多段階、リスクベース認証を適切に用意できれば、ユーザー名とパスワードのみで不正ログインされることはほぼないといえる。利用者としては、こうした手段を講じて、最大限に保護してほしいという気持ちはあるだろう。筆者もその例には漏れず、できることならそうであってほしいと思う1人である。

しかし、それには時間と費用が必要である。現状を鑑みるに、すべての提供側が簡単に実現できるものではない。

「すべてのサービスは、強固なセキュリティを実現した上で提供すべきである」という気持ちはとても理解できるが、仮にこれを強制的に実行するならば、この世の中からいくつかのサービスが姿を消さざるを得なくなるだろう。費用対効果を見込めないからである。

もちろん、サービスを提供する以上、提供側にはある程度のセキュリティレベルを担う必要があると筆者も考えている。

だが、10年ほど前には考えられなかったほど「サービス」は多様化し、増加した。ユーザー1人が利用する認証を有するサービスがここまで増え、生活に密着したものになるなど想像も付かなかっただろう。利用者もサービスも増えるという時代の流れと共に、サービス提供側の努力だけでは立ち行かないところにまできているのではないだろうか。

注1:これはリスト型攻撃ではなく辞書攻撃やブルートフォース攻撃で突破されるものだが、不正ログインが起こる原因、そして、リスト型攻撃と複合的に利用されることが予想されるため原因の候補として挙げている。

注2:パスワードだけに頼らず、SMSやワンタイムトークン、バイオメトリクスなどを追加で認証に用いることによりセキュリティレベルを向上させる認証の仕組み。オンラインバンキングなどでは比較的早い段階から導入されていた。現在では昨今の不正ログインの状況を受けてFacebookやEvernoteなど大手のサービスでは順次導入が進んでいる。Twitterも外国では利用可能になっている地域もある。

注3:サービスにログインする際、ユーザーがアクセスしてきた環境を分析し、普段と異なる環境(過去に認証した機器とは異なる危機で利用した場合など)、と判断された場合に本人を確認する認証を用いる方法。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ