内部犯行の「出来心」をなくすには――富士フイルムの場合:@ITセキュリティセミナー東京・大阪ロードショーリポート(前編)(2/2 ページ)

シンプルで、これまでの運用と同じようにできるセキュリティ対策を

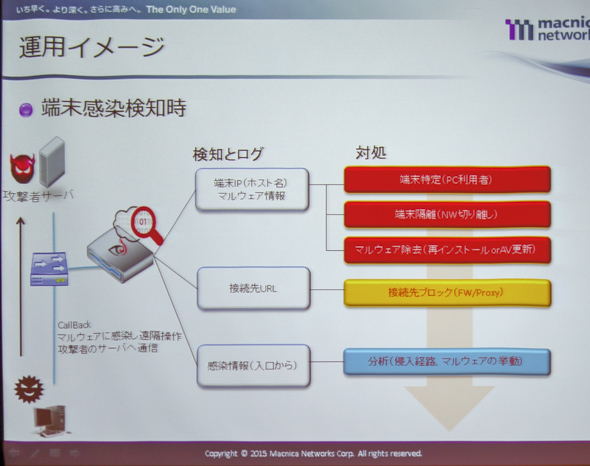

マクニカネットワークス セキュリティ第1事業部 FireEye営業部 第2課 釜本潤氏による「“自社運用の不安解消!”感染端末の検知から対処までを高速かつ最少人員で実現する方法」では、攻撃者絶対有利のサイバー攻撃対策において、これまでのウイルス対策の延長でできる「シンプル」な考え方を提案した。

標的型攻撃は人ごとではない。ファイアアイの調査によると、2014年に106社で1カ月間攻撃評価を実施した結果、実にその45%の企業で攻撃を受けていたという結果が出ている。これは既存のセキュリティ装置を入れた上で、すり抜けてしまった攻撃がこれだけあるということを示している。高度な標的型攻撃には、高度な検知力を持った対策製品が必要だ。

ただし、検知だけではなく、確実で迅速な対処も同時に必要だ。攻撃への対処は監視、検知、判断、対処のサイクルで行うべきだが、検知したときの判断、対処を見直し、社内インテリジェンスの蓄積を行うことでセキュリティ対策の強度を高めることができる。具体的には、判断時に社内セキュリティポリシーや人的リソースを考慮し、何をもって脅威と判断するかを決めてしまえば、高度な攻撃も「既知のもの」として対処が可能になる。

そこでマクニカでは、ファイアアイのサンドボックス技術とともに「エンドポイント」に着目し、エンドポイントのエージェントから感染の兆候(IoC:Indicator Of Compromise)を収集し検知、これを各エージェントに配布、保護する仕組みを提唱している。各種ログから検知した種類、端末の特定、URL、ファイルの特定を迅速に行うことで、対処と再発防止が容易になると釜本氏は解説した。

ヒープスプレーやDEP回避、「敵が使うテクニック」を止めよ

パロアルトネットワークス システムズ エンジニア スペシャリスト 池永章氏は「ネットワークからエンドポイントまで 大規模情報漏えい事故の分析からみる次世代セキュリティ戦略」と題する講演を行った。

パロアルトネットワークスでは、さまざまな製品をポイントごとに導入するような、これまでのセキュリティ対策では守れない時代になったと考えている。そこで、ネットワークの階層化を行い、全ての場所において脅威の検知と防御を行う「ゼロトラストネットワーク」の考え方を提唱する。この考え方を製品群に適用したのが、パロアルトネットワークスの「エンタープライズセキュリティプラットフォーム」だ。

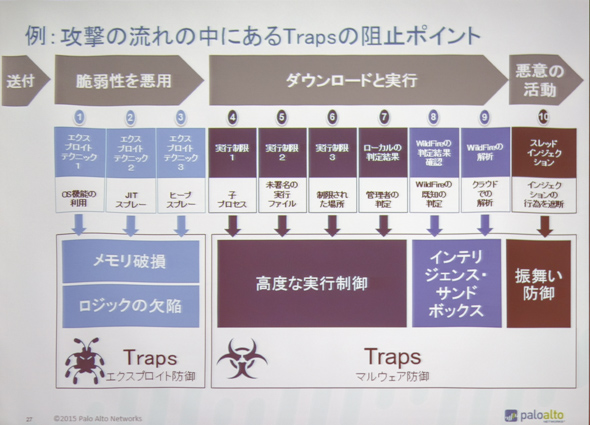

このセッションでは、エンドポイントを守る同社の「Traps」を中心に紹介した。これまでのエンドポイント防御はシグネチャによるパターンマッチングに頼っていたため、未知のマルウエアによる標的型攻撃は防げない。パロアルトネットワークスのTrapsは、エンドポイントに届く脅威をマルウエアとエクスプロイトに対し、ヒープスプレーやDEP回避手法など、「核となるテクニック」を検知、阻止することで、攻撃全体を止めるという手法を取っている。

池永氏は「マルウエアやエクスプロイトテクニックを見つけて止める手法であれば頻繁なアップデートもなく、動作も軽い。インシデントレスポンスの発生可能性を低くできる」と述べた。

【関連リンク】

パロアルトネットワークス Traps - アドバンスト エンドポイント プロテクション

https://www.paloaltonetworks.jp/products/endpoint-security.html

クラウドサービスの“漠然とした不安”をクリアにする

HDEの執行役員 事業開発室 汾陽祥太氏は、「事例紹介!クラウドサービスでワークスタイル変革!」と題する講演を通じて、クラウドサービスにリスクはあるものの、それ以上に大きなメリットをもたらすことを説明。クラウド環境向けにさまざまなセキュリティ機能を提供するサービス「HDE-One」を紹介した。

最初に汾陽氏が、来場者に向けて、Office 365やGoogle Appsといったクラウドサービスを利用している人がどのくらいいるかを尋ねたところ、おおよそ半数以上が何らかのクラウドサービスを利用している結果となった。加えて同氏は、名刺管理から人事管理、ファイル共有、コミュニケーション支援、CRMにグループウエアなど、多種多様なクラウドサービスが花開いている現状を紹介した。

「クラウドサービスに不安を抱く人もいるが、それを上回る便利なサービスが展開されている。いろいろなリスクがあるとはいえ、個人のデバイスや自宅PCなどからも利用できる利便性やメリットがある。この流れは今後、間違いなく続いていくだろう」(汾陽氏)。

さらに一歩進んで、クラウドサービスをワークスタイルの変革につなげているケースも生まれているという。HDE自身、家庭の事情などから長時間オフィスで勤務できない社員が、クラウドサービスを活用して在宅勤務を行うといった形で活用しているそうだ。

「いつでもどこからでも仕事ができるのがクラウドサービスのいいところだが、やはり一番不安なのはセキュリティ。オンプレミス環境では、ファイアウォールなどを用いて許可された人しかアクセスできないようにしていたが、クラウドサービスではIDとパスワードさえ分かればアクセスできてしまう」(汾陽氏)。

そこでHDEでは、クラウド向けのファイアウォールともいえるHDE Oneによって、そうした懸念を払拭し、安心してクラウドサービスを活用できる環境を提供している。HDE Oneでは、複数のクラウドサービスのアカウント情報を一元管理し、二要素認証やIP制限によってアクセス制御を実現する。さらに、端末へのデータ保存が不可能な専用ブラウザー「HDE Secure Browser」によって、デバイス紛失やマルウエア感染によるデータ漏えいリスクに対応する。「今企業は、クラウドやモバイルの活用によるワークスタイルの変化に対応する必要に迫られている。HDE Oneによって、そのクラウドサービスを安心して使える世界を実現していく」と汾陽氏は述べた。

無視していいアラートと、無視してはいけないアラートを「インテリジェンス」で判別

「HPというとプリンターやPCのイメージが強いかもしれないが、実はここ数年、セキュリティに積極的に取り組んでいる」――日本ヒューレット・パッカード(HP) エンタープライズ セキュリティ プロダクツ統括本部 セキュリティソリューションコンサルタントの石附陽子氏はこのように述べ、SIEM(Security Information and Event Management)を活用したセキュリティ運用の重要性を解説した。

石附氏はまず、2014年に発覚した米Targetの情報漏えい事件を例に取り、その根本的な原因を次のように述べた。「同社はさまざまなセキュリティ製品を導入しており、PCI DSSにも準拠していた。だが、あまりに多くのアラートがあり、その中には誤検知や過検知が含まれていたことから、アラートをほったらかしにしてしまい、結局司法省からの連絡によって初めて漏えいに気付くことになった。せっかく投資していたのに運用しきれていなかったことが原因で、大規模な漏えい事件に発展してしまった」(石附氏)

さらに、米Ponemonが行った調査結果を引き合いに出し、セキュリティ投資に偏りがあると指摘した。具体的には、「検知」の部分にかなりの金額が投じられている一方で、「復旧・調査」「封じ込め・事後対応」に対する投資の割合が減っているという。予防的対策も重要だが、同時に「ゼロデイ脆弱性やいろいろな仕掛けによって、どうしてもインシデントは起こってしまう。早い段階で見付け、損害をいかに小さく抑えるかという発見的対策にも力を注いでいく必要がある」とした。

石附氏によると、発見的対策を実行するには、「自社で運用できる現実的なセキュリティ設計を行う」「情報精度の高いセキュリティ機器を使う」「情報精度の高いアラートのみを通知する」という3つのポイントがあるという。特に、「必ずしも全てのアラートを同じように扱う必要はない。相関分析を加えることによって、インシデントを絞り込むことができる。さらに、セキュリティインテリジェンスを活用することで、運用負荷を減らすことができる」という。

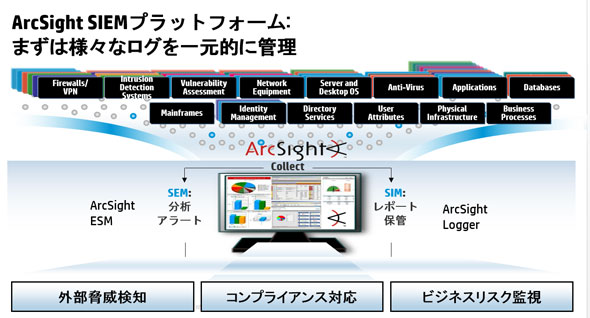

日本HPではこうした対策を支援するため、SIEMソリューション「HP ArcSight」を提供している。複数の機器からログを収集し、外部のインテリジェンスから提供される不正なIPアドレスやURLといった情報を照らし合わせることで、不審な挙動に気付くことができる。しかも、システム内部の機器や設定情報をあらかじめインプットしておくことにより、「同じIDSからのアラートでも、無視してもいいものとそうでないものを見極めることができる。例えばそれが重要なサーバーや脆弱性のあるサーバーに関するものであれば、すぐに対策すべきだと判断を下すことができる」(石附氏)。さらに、社員の情報を取り込んで相関分析を行えば、内部不正やなりすましによる不正アクセスの防止にもつながるとした。

とはいえ、SIEMの導入は大掛かりなプロジェクトになりがちなのも事実だ。そこで日本HPでは「SIM(Security Information Management)とSEM(Security Event Management)から構成されるSIEMのうち、まずはSIMから始めてみませんか、と提案している」(石附氏)そうだ。例えば、情報漏えいが発生したとき、まず確認が必要になるのはログだ。しかし、Webやプロキシ、ファイアウォールなど、ばらばらの場所、ばらばらの形式のログをまとめ、突き合わせていくのは大変な作業だ。SIMはそうした作業の負荷を下げ、インシデントレスポンスの「第一歩になる」と石附氏は述べている。

【関連リンク】

日本HP セキュリティ情報/イベント管理 (SIEM) ソリューション

http://www8.hp.com/jp/ja/software-solutions/siem-security-information-event-management/

後編では、「全員がセキュリティ・キャンプ出身」という企業ゲヒルンの代表、石森大貴氏による基調講演や、決済を取り扱うペイメントネットワークを維持管理し、1秒あたり5万6000件の処理能力を持つデータセンターを運営するというVisaの取り組みなどを紹介します。

【@ITセキュリティセミナー東京・大阪ロードショーリポート 後編】

社会の課題を解決する“技術ある厨二病”と“強固な決済ネットワーク”

http://www.atmarkit.co.jp/ait/articles/1507/14/news011.html

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

マクニカネットワークス セキュリティ第1事業部 FireEye営業部 第2課 釜本潤氏

マクニカネットワークス セキュリティ第1事業部 FireEye営業部 第2課 釜本潤氏 端末が完成したのを検知したときのフロー。エンドポイントのエージェントが検知したら、ネットワークから切り離し、さらに接続先をブロックするよう連携ができるようにする

端末が完成したのを検知したときのフロー。エンドポイントのエージェントが検知したら、ネットワークから切り離し、さらに接続先をブロックするよう連携ができるようにする パロアルトネットワークス システムズ エンジニア スペシャリスト 池永章氏

パロアルトネットワークス システムズ エンジニア スペシャリスト 池永章氏 Trapsはエクスプロイト、マルウエアが使う「核となるテクニック」を止めることで、すり抜けを困難にする方式を採っている

Trapsはエクスプロイト、マルウエアが使う「核となるテクニック」を止めることで、すり抜けを困難にする方式を採っている HDE 執行役員 事業開発室 汾陽祥太氏

HDE 執行役員 事業開発室 汾陽祥太氏 HDE Oneの特徴

HDE Oneの特徴 日本ヒューレット・パッカード エンタープライズ セキュリティ プロダクツ統括本部 セキュリティソリューションコンサルタント 石附陽子氏

日本ヒューレット・パッカード エンタープライズ セキュリティ プロダクツ統括本部 セキュリティソリューションコンサルタント 石附陽子氏 ArcSight SIEMプラットフォームのイメージ

ArcSight SIEMプラットフォームのイメージ