第3回 IDaaSの実装をAzure ADで理解する(後編):企業のID管理/シングルサインオンの新しい選択肢「IDaaS」の活用(2/2 ページ)

ID管理

●クラウドサービスのID管理

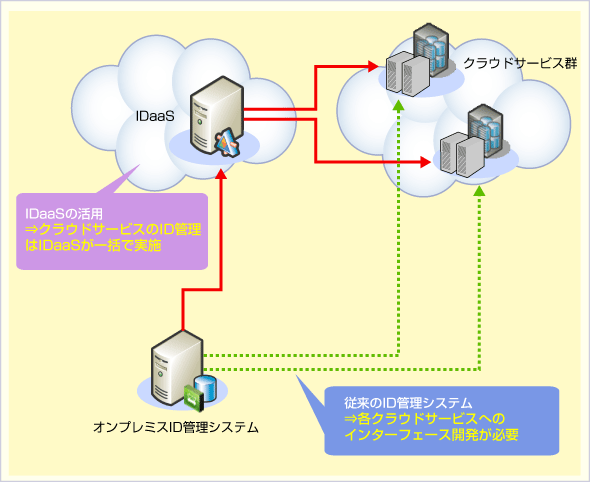

「認証」のセクションで解説した「クラウドサービスとのID連携」と同様に、各クラウドサービスのID管理についてもIDaaS側ですでに実装済みとなっているケースが多い。Azure ADにおいてもBoxやGoogle Apps、salesforce.comなどの主要クラウドサービスについては、IDの追加・変更・削除をAzure ADを経由して自動的に実施できる。

仮に各クラウドサービスのID管理機能を従来通りオンプレミスのID管理システム上に実装した場合、クライドサービスごとに連携アダプターの実装を行う必要がある。そのため、特に複数のクラウドサービスを使いたい場合は個別に開発しなければならず、業務の立ち上げ速度の面や開発コストの面でオーバーヘッドが大きい。

また、クラウドサービス側のID管理APIの仕様変更にオンプレミスのシステムが追従し続けなければならない、というデメリットも見逃せない。実際、2013年春にGoogle AppsのID管理API(Provisioning API)の仕様変更が発表された際には、各社がID管理システムのインターフェース改修に追われた。

この点、IDaaSを利用するとクラウドサービスとのID管理インターフェースをIDaaS側で束ねることになるため、利用企業側ではIDaaSとの間のID管理インターフェースのみを管理しておけばよい。

監査機能

認証システムを安全に運用しようとすると、必ず必要になるのがアクセス履歴の監査機能である。特にインターネット上に認証機能を配置するとなると、日常的にブルートフォースやDoSなどの攻撃にさらされることになる。これらの攻撃に耐え得る認証基盤を企業が独自に構築しようとすると、監査機能も含めて、それなりの規模のインフラ投資が必要になってくることが多い。

また、強度の低いパスワードの利用や使い回しなどによる盗難されたIDによるアクセスについては検知する手段がなく、対策の打ちようがないのが現状だ。

Azure ADの場合、一部でコストの高いPremiumライセンスが必要なものの、以下のようにアクティビティを記録・報告する機能を持っている。

| カテゴリ | リポート名 | リポート内容の概要 | |

|---|---|---|---|

| 異常なアクティビティ | 不明なソースからのサインイン | 「追跡されないサインインの試行を示す場合があります。」 | |

| 複数のエラー発生後のサインイン | 「ブルート フォース攻撃の成功を示す場合があります。」 | ||

| 複数の地域からのサインイン | 「複数のユーザーが同じアカウントでサインインしていることを示す場合があります。」 | ||

| 疑わしいアクティビティを示す IP アドレスからのサインイン | 「持続的な侵入の試行後のサインインの成功を示す場合があります。」 | ||

| 感染の疑いのあるデバイスからのサインイン | 「感染の疑いのあるデバイスからサインインしようとした可能性があります。」 | ||

| 不規則なサインイン アクティビティ | 「ユーザーのサインイン パターンに照らして異常なイベントを示す場合があります。」 | ||

| 異常なサインイン アクティビティのユーザー | 「アカウントが侵害された可能性があるユーザーを示します。」 | ||

| 資格情報が漏えいしたユーザー | 資格情報が漏えいしたユーザー | ||

| アクティビティログ | 監査レポート | ディレクトリの監査されたイベント | |

| パスワード リセット アクティビティ | 「組織内で行われたパスワード リセットに関する詳しい情報を示します。」 | ||

| パスワード リセット登録アクティビティ | 「組織内で行われたパスワード リセット登録の詳しい情報を示します。」 | ||

| セルフ サービス グループ アクティビティ | 「ディレクトリ内の全てのグループ セルフ サービス アクティビティに関するアクティビティ ログを提供します。」 | ||

| 統合アプリケーション | アプリケーションの使用状況 | 「ディレクトリと統合された全ての SaaS アプリケーションの利用状況の概要を提供します。」 | |

| アカウント プロビジョニングのアクティビティ | 「外部アプリケーションにアカウントのプロビジョニングを試行した回数の履歴を示します。」 | ||

| パスワード ロールオーバーの状態 | 「SaaS アプリケーションの自動パスワード ロールオーバーの状態の詳細な説明を入力します。」 | ||

| アカウント プロビジョニング エラー | 「外部アプリケーションへのユーザーのアクセスに対する影響を示します。」 | ||

| Azure ADで出力できるリポート一覧(2015年8月現在) | |||

先に挙げたID盗難や流出したIDによるログインについても上記の「資格情報が漏えいしたユーザー」というリポートで確認できる点が、これまでにない特徴であり注目できるポイントだ。米Microsoftによると、同社は定期的に流出したIDのリストを収集しておりAzure AD上のIDとのマッチングを行うことにより本レポートを出力しているとのことだ。

他にも、連続したログイン試行や普段と異なる地域からのアクセスなど疑わしいログイン行動については、Microsoft Azureの機械学習機能との組み合わせで検出している。監査機能に関しては、もはやユーザー企業が単独で認証システムを構築した場合には実現できないようなレベルで機能提供がなされている。

Azure ADの今後の展開

ここまで見てきたように、すでに当初マイクロソフトが宣言したクラウドID基盤の構想についてはほぼ現実化しており、IDaaSに必要な機能についても網羅的に提供されてきている。

また、マイクロソフトは「Cloud Platform roadmap」というサイトで同社のクラウドサービスに関する今後のロードマップについて状況を公開しており、今後もIDaaSとしてのAzure ADの機能の拡充を図っていく計画にあることが分かる。

- Cloud Platform roadmap[英語](Microsoft)

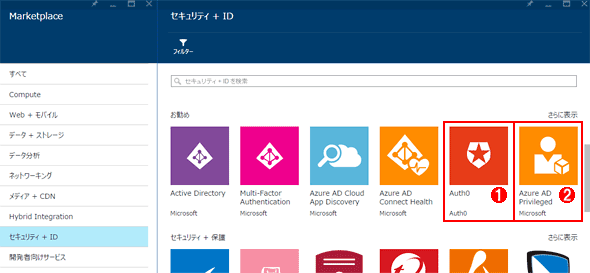

同様にAzureマーケットプレイスを経由したサードパーティを含めた機能拡張についても提供が始まっている。Azure AD上の管理者権限の管理を行うための特権ID管理ソリューションや、「Auth0」といったサードパーティのIDaaSの提供も始まっている。

Azureマーケットプレイスから購入できるサードパーティ製サービス

Azureマーケットプレイスから購入できるサードパーティ製サービスこれはAzure新ポータルからアクセスできるマーケットププレイスの画面。各社のAzure向けサービスを購入できる。

(1)Auth0社のIDaaSである「Auth0」。

(2)マイクロソフトが追加機能として提供しているAzure AD特権管理機能の「Azure AD Privileged Identity Management」。

今後もこのようにマーケットプレイスで追加の機能が提供されていく予定である。

企業のID管理・シングルサインオンの新しい選択肢としての「IDaaS」

第1回〜第3回にかけて、企業のITを取り巻く環境とIDを中心としたセキュリティとID基盤に求められる要件、そしてマイクロソフトのAzure ADを例として、クラウドベースのID基盤サービスである「IDaaS」によって実現される姿を順に見てきた。

他の業務アプリケーションと同様に、ID基盤についてもサービス化する準備は整ってきているため、この領域についても今後利用が拡大していくことが想定される。だが、業務アプリケーションのクラウド化の際に直面したパブリッククラウドならではの課題である「各社仕様にカスタマイズする余地がほとんどない」という点については、IDaaSでも同じく向き合う必要が出てくると思われる。

この課題を解決するためには、次のようにシステム全体としての整理を行うことが肝要である。

- サービスとして提供されている機能、および自社で利用している、もしくは利用する予定のアプリケーションとの親和性や、利用者IDのライフサイクル管理の状態について、十分な棚卸とギャップ分析を行う

- サービスに合わせられる部分は極力合わせる

- 個別にカスタマイズする必要がある部分は従来通りのオンプレミスで実装する

企業情報システムに関わる管理者やITエンジニア各位は、今後クラウド/オンプレミスを問わず、各種業務アプリケーションを安全かつ便利にエンドユーザーへ提供する際に必要なID基盤を検討する機会が増えるだろう。各位には本連載により「IDaaS」というサービスについても知っていただき、将来を見据えた柔軟かつ効率的にシステム化を行うことができるようになれば幸いである。

次回はユーザーに身近なIDaaSの実用例として、最新クライアントOSであるWindows 10とAzure ADとの連携に注目する。セキュリティと利便性を兼ね備えた、企業における新たな端末の利用方法を紹介したい。

Copyright© Digital Advantage Corp. All Rights Reserved.

クラウドサービスのID管理でのオンプレミスとIDaaSの比較

クラウドサービスのID管理でのオンプレミスとIDaaSの比較