第4回 Windows 10によるAzure Active Directory活用の最大化:企業のID管理/シングルサインオンの新しい選択肢「IDaaS」の活用(1/3 ページ)

オンプレミスのActive Directory(AD)はなくなるの? 最新のWindows 10、そして間もなく登場のWindows Server 2016と連携することで、Azure ADがどのように役立つのか、どう活用すべきなのか明らかにする。

第1回では、企業を取り巻く環境変化に関するキーワードとして「クラウド」「モバイル」「グループ&グローバル」を挙げ、それに対応するために必要な「IDaaS(Identity as a Service)」の概要を解説した。

そして第2回および第3回では、IDaaSの構成要素である「認証」「ID管理」「監査」について、マイクロソフトの「Azure Active Directory(以下、Azure AD)」を例にその概要を解説した。

最終回となる今回は、最新のクライアントOSであるWindows 10に搭載されたAzure ADとの連携機能、および次期サーバーOSであるWindows Server 2016を見据えた企業における新たなID基盤の方向性を紹介する。

Windows 10の新機能「Azure ADへの参加」とは

従来、企業においてWindowsクライアントを利用する場合、小規模企業であればワークグループ、中規模〜大規模であればActive Directoryドメインへ参加することでファイルサーバやアプリケーションなどのリソースを共同利用してきた。

しかし、共有するリソースがOffice 365をはじめとするクラウドへ展開され、利用端末としてモバイルデバイスの活用が拡大するにつれ、企業規模やサービスの利用形態によっては、従来のオンプレミスのActive Directoryで管理すると逆に非効率になるケースも出てきている。

例えば、これまでPCへのログオンとオンプレミスのリソースおよびクラウドサービスへのログオンをシングルサインオン(SSO)にする際は、企業内にActive Directoryドメインサービス(AD DS)およびActive Directory Federation Services(AD FS)が必要であった。

しかし企業規模によってはすでにオンプレミスに共有すべきリソースがほとんど存在せず、クラウドサービスを中心に利用しているケースも出てきている。そのため、オンプレミスにAD DS/AD FSを配置する必要性が少なくなってきている場合もある。

また、AD DS/AD FSが整備されている大規模な企業でも、サテライトオフィスまたは自宅での勤務者や外出先での勤務が多い営業担当者など、社内ネットワークに直接接続する機会が少ない利用者がクラウドサービスへのシングルサインオンを行うことができない、といった課題がある。

| 対象となる利用者 | 利用シーン | シングルサインオンの方法 | 課題 |

|---|---|---|---|

| 小規模企業の利用者(ワークグループ規模) | クラウドサービスが中心で、社内リソースをほとんど利用しない | AD DS/AD FSを設置し、ドメイン参加とAD FS経由でシングルサインオン | 社内リソースをほとんど使わないのにも関わらず、AD DS/AD FSの設置が必要 |

| 外部ネットワークからの利用が中心の利用者 | クラウドサービスが中心で、社内リソースをほとんど利用しない | Direct Accessで社内ネットワークへ接続し、ドメイン参加とAD FS経由でシングルサインオン | Direct Access環境の設置が必要 |

| 従来のシングルサインオンに関する課題の例 | |||

これらの課題に対する一つの解としてWindows 10に搭載されたのが、Azure ADへの参加機能である。この機能を使うことにより、Azure ADに参加したWindows 10デバイスへログオンすると、同一Azure ADテナントと連携しているアプリケーションに対してシングルサインオンができるようになる。

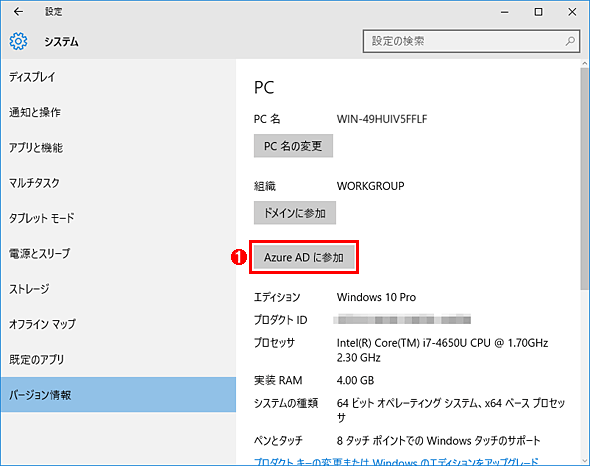

Windows 10のAzure AD参加設定の画面

Windows 10のAzure AD参加設定の画面これはWindows 10で[設定]アプリの[システム]−[バージョン情報]の画面を開いたところ。

(1)[Azure AD に参加]をクリックして参加プロセスを開始すると、Azure ADに登録されているユーザーでのサインインが促される。正常にサインインが完了するとAzure ADにPCが参加する。サインインするユーザーはデフォルトの「<テナント名>.onmicrosoft.com」ドメイン以外にも、カスタムドメインやオンプレミスのAD FSと連携したドメインのユーザーでもよい。

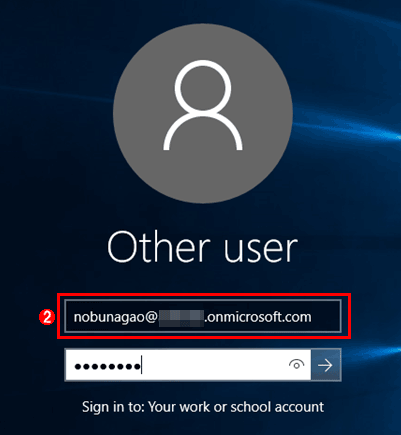

Azure AD参加後のWindows 10サインイン画面

Azure AD参加後のWindows 10サインイン画面(2)いったんサインアウトするとAzure ADユーザーでPCにサインインできるようになっている。初回のサインイン時に行うPINの生成時に多要素認証が要求されるため、必要に応じて多要素認証の設定を行う。

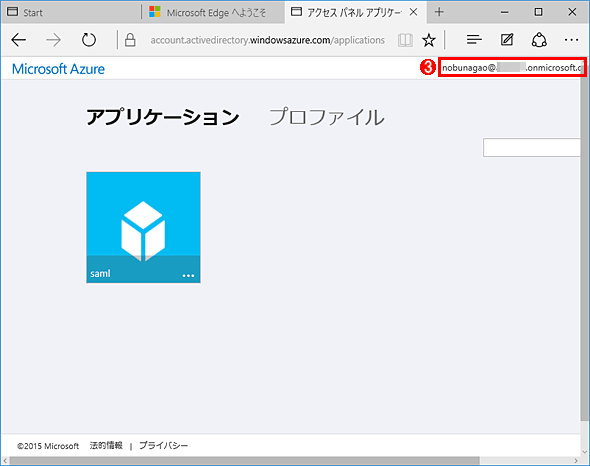

Azure ADユーザーでアクセスパネルにシングルサインオンしたところ

Azure ADユーザーでアクセスパネルにシングルサインオンしたところ(3)サインイン完了後、ブラウザーを起動してAzure ADに登録されているアプリケーション(Office 365やアクセスパネルなど)へアクセスすると、(2)で入力したIDおよびパスワードを再入力することなくアクセスできる。

Azure ADに参加したデバイスはAzure ADの管理ポータル、もしくはSaaS型モバイルデバイス管理(MDM)ツール「Microsoft Intune」の画面より確認できる。また、ある程度の管理・制御も可能だ。

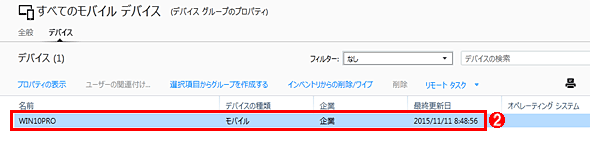

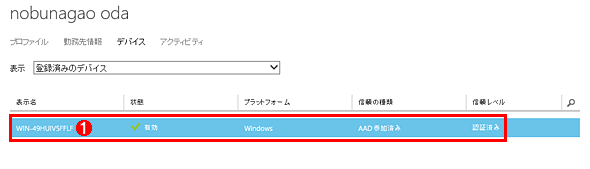

Microsoft Intuneの管理ポータルに表示されたAzure AD参加デバイス

Microsoft Intuneの管理ポータルに表示されたAzure AD参加デバイス(2)Microsoft IntuneのサブスクリプションをAzure ADテナントと紐付けると、登録されたユーザーとデバイスの確認や管理が可能になる。

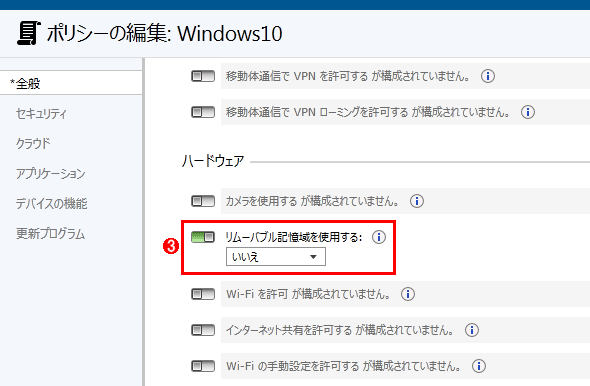

Microsoft Intune管理ポータルのポリシー設定画面

Microsoft Intune管理ポータルのポリシー設定画面Microsoft Intuneでポリシーを作成し、デバイスに適用することも可能だ。

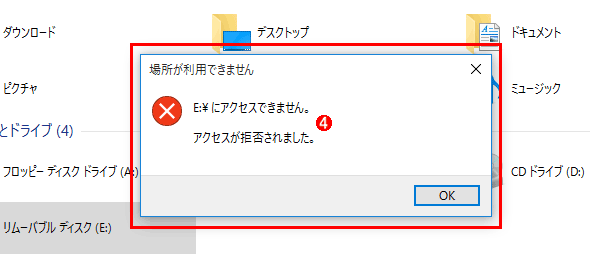

(3)ポリシーでリムーバブルデバイスの使用を禁止した例。

このように、Azure ADそのものにはオンプレミスのActive Directoryにおけるグループポリシーに相当する機能はなく、Microsoft Intuneなどの外部MDMとの連携が前提になっている。この点でAzure ADに参加したWindows 10デバイスは、従来のPCというよりiOSやAndroidなどのモバイルデバイスのイメージに近いといえる。

Copyright© Digital Advantage Corp. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

上記のポリシー設定後のWindows 10マシン

上記のポリシー設定後のWindows 10マシン