NTP悪用のDDoSにWordPressへの攻撃……フォーティネットが観測した2015年国内の攻撃動向:Hacking Teamの事件直後に急増したIoT狙う攻撃も

フォーティネットジャパンは2015年12月4日付で、さまざまな脅威の解析に当たるセキュリティ研究部門、「FortiGuard Labs」を日本に開設した。同ラボでは2015年、いくつか特徴的な攻撃の動向を観測したという。

フォーティネットジャパンは2015年12月4日付で、さまざまな脅威の解析に当たるセキュリティ研究部門、「FortiGuard Labs」を日本に開設したことを発表した。ここを拠点に「日本における脅威や日本特有のサイバー犯罪に関する情報を、日本語で、その時々に届けていく」と、日本のFortiGuard Labsを担当するセキュリティストラテジストの寺下健一氏は述べている。

フォーティネットは、ファイアウオールやIPS(Intrusion Prevention System:不正侵入検知システム)、アンチウイルス、Webフィルタリングといった複数のセキュリティ機能を一台で提供するUTM(Unified Threat Management:統合脅威管理)アプライアンス製品「FortiGate」を提供するセキュリティベンダーだ。製品の開発に加え、脅威の検出のベースとなるシグネチャの作成と、そのベースになる最新のマルウエアやボットネットの監視、ゼロデイ脆弱(ぜいじゃく)性の分析などを行う研究部門がFortiGuard Labsで、カナダの他、アメリカ、フランス、マレーシア、シンガポール、台湾に拠点が置かれてきた。

FortiGuard Labsでは、既に世界中で220万台出荷されているというフォーティネットの製品を「センサー」とし、攻撃や脅威に関する情報を収集している。「FortiGuard LabsのThreat Intelligenceで観測している不正侵入の試みは毎分約39万件、マルウエアの数は毎分約46万件に上る。これを約200名の専門家が分析し、攻撃の緩和策を提供している他、トレンドの予測や早期警戒情報の提供などを行っている」と、米フォーティネットのグローバル セキュリティ ストラテジスト、デレク・マンキー氏は説明した。

今回の日本拠点の開設は「長らく念願だったもの」(フォーティネットジャパン 社長執行役員 久保田則夫氏)。当初は寺下氏一名の体制だが、人員、システムともに拡大していく予定だ。同時に、JPCERTコーディネーションセンター(JPCERT/CC)をはじめとするセキュリティ関連組織との連携、調整も強化していくという。

2015年、国内で観測された特徴的な攻撃とは?

フォーティネットジャパンは国内拠点設立の発表に合わせ、2015年に検知した攻撃の傾向も解説した。

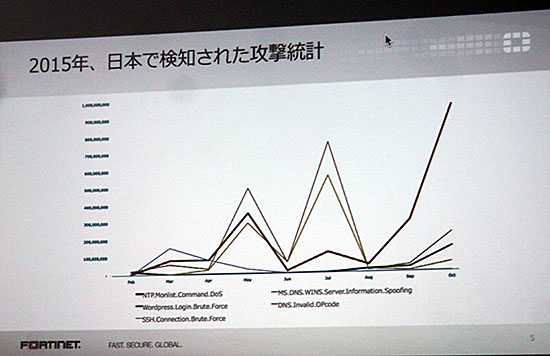

以下のグラフを見れば分かる通り、2015年10月に急増している攻撃がある。NTP(Network Time Protocol)を悪用したDDoSリフレクション(サービス妨害)攻撃だ。この攻撃は2014年頃から見られる手法だが、「過去にない伸びを見せている。警察庁もリフレクション攻撃が再流行を見せているとして注意喚起を行っている」と寺下氏は述べた。

もう一つ、件数だけでいえばDDoSに及ばないものの注意したい攻撃があるという。「WordPressのログインページに対するブルートフォース攻撃が最近増加している。ある特定のアプリケーションを対象とした攻撃がここまで見られるのは特徴的だ」(寺下氏)

WordPressに関してはマンキー氏も「多くのサイトで使われている人気の高いアプリケーションだが、攻撃者にも人気がある。WordPressで構築されたWebサイトを訪れた人を、ボットなどに感染するために狙われている」とコメントしている。

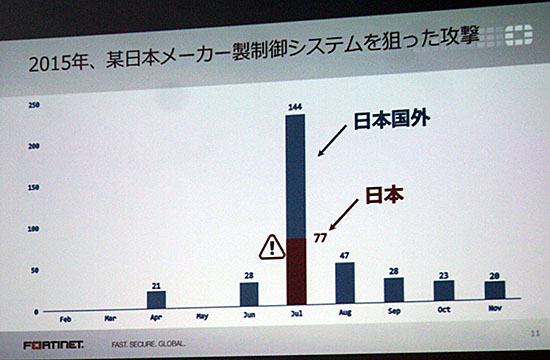

FortiGuard Labsでは、いわゆる制御システムを狙った攻撃についても統計を取ったという。中でも注目したいのが、とある日本のメーカー製の制御システムを狙った攻撃で、2015年7月に突然増加し、またすぐ減少した。実際の侵害に至ったわけではなく、コンセプト実証コード(Proof of Concept:PoC)を試した可能性が高いと見られる。

「この攻撃は7月中ずっと発生していたわけではなく、ほんの2〜3日のうちに発生した。具体的にはHacking Teamからの情報漏えいが発生し、多くの脆弱性情報が公になった時期だ。脆弱性情報が出回ると、すぐさまこうした攻撃の動きが起こる。海の向こうで起こった事件が、日本にもその日のうちに、ダイレクトに影響を及ぼす時代となっている」と寺下氏は警告している。

フォーティネットではIoT(Internet of Things)や制御システムに対する脅威を最大の課題ととらえているという。「こうした新しいデバイスの多くは、初めからセキュリティを考慮したコーディングがなされておらず、脆弱性発覚後の対応チームも整備されていない。攻撃を受けても、何千万台ものデバイスにセキュリティアップデートを行う方法がないのが現状だ。このままでは、セキュリティを考慮して設計されていないプリンターやハードディスクドライブにまず侵入し、そこを足掛かりに社内システム内部から侵害を広げていくというシナリオも考えられる」(マンキー氏)

2016年、脅威はどのように変化する?

マンキー氏はさらに、2016年のセキュリティ脅威の予想も披露した。

一つは前述のIoTやM2M(Machine to Machine)を狙う攻撃の増加だ。特に、ユーザーの手を介さず爆発的に感染を広げる「ワーム」が、IoTやM2M、モバイルの世界で広がることを懸念しているという。母数となるデバイスの数が桁違いに増えている現在、ひとたびIoTデバイスを狙うワームが広がれば、「数千万台という規模で感染が起こる恐れもある」とマンキー氏は指摘した。

二つめは、クラウドや仮想環境を狙う攻撃の登場だ。2015年5月に発見された脆弱性「Venom」では、ゲストOS側からホストOSに侵入できてしまう可能性が示された。つまり、1カ所から、異なる企業が利用する複数のゲストOSへの侵害が可能になるため、攻撃者にとって魅力的なターゲットになる恐れがある。

もう一つの傾向として、マルウエアが用いるテクニックの巧妙化が挙げられる。フォーティネットは2015年、セキュリティ対策製品によって検知されると、自身もろともシステムを破壊する「ブラストウエア」について警告を発した。その進化形として、セキュリティ製品に気付かれないよう活動するだけでなく、その痕跡まで消してしまう「ゴーストウエア」が登場するのではないかとマンキー氏は予測している。

同様に、「サンドボックスによる検知を回避するために、無害を装う『二つの顔』を持つマルウエアも作成されるだろう」とマンキー氏は述べ、検知技術の進化をかいくぐろうとするマルウエア作成者側の「イリュージョン」も、残念ながら進化していくだろうとした。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

日本に開設されたFortiGuard Labsを担当するセキュリティストラテジスト 寺下健一氏

日本に開設されたFortiGuard Labsを担当するセキュリティストラテジスト 寺下健一氏

米フォーティネットのグローバル セキュリティ ストラテジスト、デレク・マンキー氏

米フォーティネットのグローバル セキュリティ ストラテジスト、デレク・マンキー氏