RSA Conference 2016に見る「可視化」「検出」「対応」を支援する製品たち:インシデントレスポンス担当者の負担を減らそう(1/2 ページ)

RSA Conference 2016の会場では、侵害は起こり得るものだという前提に立ち、システム内部に入り込んだ脅威をいち早く見つけ出し、速やかに対処することで、被害を最小限に抑えることを目指した製品が多数紹介された。

残念ながら、脅威の侵入を完全に防ぐことは難しい。侵害は起こり得るものだという前提に立ち、システム内部に入り込んだ脅威をいち早く見つけ出し、速やかに対処することで、被害を最小限に防ぐアプローチが注目されている。RSA Conference 2016の会場でも、そのプロセスを支援するツールが数多く展示された。その一部を紹介しよう。

「既知」に頼らずリアルタイムに脅威を検出する「RSA Security Analytics」

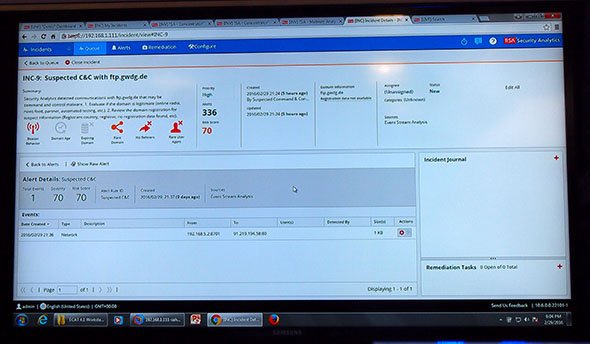

RSAは今回のカンファレンスに合わせ、セキュリティ管理プラットフォーム「RSA Security Analytics 10.6」に、振る舞い分析エンジンを追加することを発表した。シグネチャベースの対策では検出が困難だった脅威や、侵害につながる恐れの高い挙動を特定し、リアルタイムに警告する。ひいては、インシデント対応に当たるSOC(Security Operation Center)やCSRIT(Computer Security Incident Response Team)が業務を速やかに進められるよう支援する。

RSA Security Analyticsは、サーバやネットワーク機器が生成するログはもちろん、エンドポイントの情報を収集する「RSA ECAT」からのデータ、ネットワークパケットやフロー情報や、認証/アイデンティティーに関する情報を収集して分析する、次世代型SIEM(Security Information and Event Management)製品だ。これまでもシステム内で発生した疑わしい挙動を特定することは可能だったが、振る舞い分析エンジンの追加により、脅威特定までの時間を短縮できることが特徴だ。

RSA Security Analyticsは、正規ユーザーによる通常の通信では起こらない異常な振る舞いがないかどうかを確認し、リスクスコアを算出する。例えばC&C(コマンド&コントロール)サーバとの通信であれば「対象のドメインは短期間しか使われていないか」「アクセスに使われるユーザーエージェントは見慣れないものではないか」といったことを、HTTP通信ならば「getメソッドやRefererを含まない通信ではないか」といったことだ。もしスコアが一定以上の値を示せば攻撃の恐れがあると判断し、警告を表示する。通信元IPアドレスをドリルダウンすることで、エンドポイントのプロセス稼働状況など、より詳細な情報を得ることもできる。

これまでセキュリティ業界は、シグネチャベースの対策の限界を乗り越えるべく、レピュテーションなどの手段を編み出してきた。だが、「レピュテーションもまた、過去に発生した脅威をベースにしたものだった。これに対しユーザーの振る舞い分析エンジンとネットワークトラフィックの組み合わせでは、『既知の脅威』に頼ることなく、疑わしい挙動を検出できる」と、RSAでは説明している。

文脈に照らし合わせて正常と異常を判断する機械学習技術を活用

RSA Security Analyticsの振る舞い分析エンジンは、AI(人工知能)、いわゆる機械学習技術を活用したものだ。RSAのテクノロジーソリューション担当ディレクター、ロブ・サドフスキー氏は、これまでのアプローチに変えて機械学習を採用した理由は幾つかあると述べた。

「まず攻撃者のやり方が変わった。インフラを狙うのではなく、個人を直接狙い、認証情報を盗み出して内部関係者に成り済まして侵害を試みる。その際に使われるマルウェアも毎回違うものが用いられ、従来型のスタティックな方式では効果的とは言えなくなってきた。加えて、われわれを取り巻くIT環境も大きく変化した。企業の競争力を高めるため、当たり前のようにクラウドやモバイルデバイスを用い、時には顧客やパートナー向けに自社アプリケーションを公開し、差別化を図っている。過去のセキュリティ技術は、こうした新しいインフラに追い付けていない」(サドフスキー氏)

同氏はさらに、同社が160社を対象に実施した「Threat Detection Effectiveness Survey(脅威検出の有効性に関する調査)」によると、約90%の企業が脅威の検知・調査に時間がかかりすぎると感じ、既存のSIEM製品に不満を抱いていると説明した。

これに対しRSA Security Analyticsに追加される振る舞い分析エンジンは、過去の振る舞いに頼らず、ネットワークトラフィックの中から疑わしい挙動を迅速に見つけ出す。調査に要する時間も短縮でき、ひいてはインシデントレスポンスに要する時間を短縮するという。「脅威がシステム内部に潜伏する時間が短くなればなるほど、ダメージは少なくなる」(サドフスキー氏)

このエンジンの大きな特徴は、アイデンティティーに関する情報も加味し、「文脈」を解釈して挙動を解析することだ。

「ユーザーのジョブやロール(役割)に応じて、振る舞いはある程度予測できる。例えばマーケティング担当である私が利用するアプリケーションやアクセスパターンは大体決まっており、技術開発情報や経理情報にアクセスすることはほとんどない。こうした文脈を把握して正常と異常を見分けている。多くの攻撃者は、認証情報を盗み取り、正規ユーザーになりすまして侵害を試みる。この場合、システム的には正規のIDが使われるが、攻撃者が情報窃取などの最終的な目的を達成するには、何かしら普段とは異なる動きを取る。振る舞い分析エンジンは、こうした『通常とは異なる動き』に目をつけ、検出する」(サドフスキー氏)

リアルタイムな脅威の検出・調査からさらに一歩進み、「予測」まで実現するとなると「まだ先の話」(同氏)になるが、少なくともInternet of Things(IoT)の時代が到来し、想像もつかない量のデータが生成されるようになれば、機械学習などの手助けなしに、人間だけで処理するのは非現実的だろうという。

サドフスキー氏はまた、システムのうちと外とを分ける境界が曖昧になりつつある現在においては、「アイデンティティーこそ、さまざまなセキュリティ制御を行うためのコントロールポイントになる」と指摘。認証・ID管理システムである「RSA VIA」を通じて、IDの侵害を防ぎ、かつユーザーにとっては簡単に利用できる認証システムを実現していくとした。

検知と対応の時間を短縮し、インシデントレスポンス担当者を楽に

予防的な対策を講じたとしても侵入は起こり得るという前提の下、SOCやCSIRTの組織に取り組む企業が増えている。「企業や組織それぞれに適したやり方は異なるだろうが、『今、何が起こっているかが分からない』のでは始まらない。まずは可視化によって現状を把握することをお勧めしたい」と、RSAのチーフ・セキュリティ・アーキテクト、ラシュミー・ノールズ氏はアドバイスした。

RSA Security Analyticsの新機能は、SOCやCSIRTでインシデントレスポンスに携わるセキュリティアナリストが、より簡単に、より効率的に業務を進められるよう支援するものだという。ノールズ氏は「やみくもに大量のデータを集めるだけでは、本当の脅威を見つけて調査するのに時間がかかるだけ。RSA Security Analyticsは、点と点をつないで全体像を描き、数千単位のイベントの中から調査すべき本当の脅威を絞り込み、セキュリティアナリストが対処に力を注げるように手助けする」と述べた。

さらに、サドフスキー氏と同様に「脅威に長く潜伏されればされるほど被害は拡大する。可視化によって早期に検知し、迅速に対処することが重要だ。振る舞い分析エンジンは、脅威検出までのウィンドウタイムを短縮し、ダメージを最小化する」と説明した。

ノールズ氏はまた、SOCやCSIRTを効果的に運用するコツとして、サイバーセキュリティ版「火災訓練」に取り組んでほしいと述べた。「火事が起きたとき、何をすべきかが分かっていなければパニックに陥ってしまう。サイバーセキュリティの場合も同じように、インシデントが発生したときに何をすべきか、事前にレスポンスの計画を立て、訓練しておくことが重要だ」(同氏)

さらに「イギリスでもそうだが、大抵の企業は、攻撃は自社には関係のないことと思いがちだ。だが、万一に備え、法務や広報担当も含め、どのようにコミュニケーションを取るかを考えておくことが重要だ」とノールズ氏は述べた。

情報漏えい事件の記者会見でよく耳にする言葉が「詳細は調査中」というものだ。RSA Security Analyticsには、フォレンジックの機能も備わっている。最初の侵害がどのように発生し、組織内でどのように拡散し、どんな情報が盗まれてしまったのかを明らかにし、説明責任を果たす上でも、可視化と監視、検出、対応という仕組みが不可欠になるとした。

レスポンス計画も、一度作って終わりではもったいない。RSA Security Analyticsを通じて得られたインテリジェンスは、目の前の脅威を緩和するためだけでなく、継続的なレスポンス体制の改善、成熟にも活用できるという。

「セキュリティはテクノロジーだけでは実現できない。技術と人、プロセスという3つの要素が必要だ。これら3つの分野を継続的に改善する手助けになるだろう」とノールズ氏は述べ、セキュリティ担当者を悩ませる「セキュリティ投資の効果(ROI)」を示す指標としても役立ててほしいとした。

関連記事

iPhone問題で再び繰り返される「自由」と「安全」の対立

iPhone問題で再び繰り返される「自由」と「安全」の対立

キーエスクロー制度や暗号技術の輸出規制といった形で繰り返されてきた「自由」と「安全」をめぐる対立が、iPhoneを巡るアップルとFBIの対立によって再び浮上している。25周年を迎える「RSA Confrence 2016」の基調講演でもこの問題が言及された。 リアルタイム分析とビッグデータ分析の合わせ技で脅威を早期発見、「RSA Security Analytics」

リアルタイム分析とビッグデータ分析の合わせ技で脅威を早期発見、「RSA Security Analytics」

EMCジャパンは4月23日、セキュリティ機器から収集したネットワークパケット/ログと、クラウドを介して提供される「インテリジェンス」とを突き合わせ、標的型攻撃などを迅速に検出、特定する「RSA Security Analytics」を発表した。 高度化するサイバー攻撃から組織を守るには――対抗の“鍵”はクラウド時代の新たなセキュリティ対策にあり

高度化するサイバー攻撃から組織を守るには――対抗の“鍵”はクラウド時代の新たなセキュリティ対策にあり

現在では、標的型攻撃に代表されるように攻撃が高度化され、その防御はますます困難になってきている。例えば、機密情報を狙った攻撃では、以前のように、感染していることが一目で分かるような派手に動作するマルウエアは使用されず、一見しても動作しているかどうかも気付かないほど地味だが、企業にとってはよりダメージの大きいマルウエアが使用される。そのため、現在ではこれまで以上にセキュリティが重要視されている。日本マイクロソフトのセキュリティアーキテクトであり、筑波大学で『情報セキュリティ概論』の教鞭をとる蔵本雄一氏に、昨今のセキュリティ事情とマイクロソフトの取り組みについて伺った。 EMC、可視化・分析・アクションの3ステップでSOCの効率的な運用を支援

EMC、可視化・分析・アクションの3ステップでSOCの効率的な運用を支援

EMCジャパンは2014年10月28日、セキュリティオペレーションセンター(SOC)の構築に取り組む企業向けに「RSA Advanced SOCソリューション」の提供を開始した。 大量ログ分析で、標的型攻撃に対抗――日本IBMとトレンドマイクロ、製品連携を強化

大量ログ分析で、標的型攻撃に対抗――日本IBMとトレンドマイクロ、製品連携を強化

日本IBMとトレンドマイクロは7月7日、標的型攻撃対策ソリューションの連携を強化することを発表した。パートナー企業を拡充し、ソリューション展開を推進していく予定だ。 企業クライアントのこれまでとこれから――Windows 10とEMSが実現する“モダン・エンタープライズ”の世界とは

企業クライアントのこれまでとこれから――Windows 10とEMSが実現する“モダン・エンタープライズ”の世界とは

クラウドとモバイルは、企業システムとワークスタイルを大きく変えた。しかし、クラウド/モバイル時代のクライアント環境には、新しい管理の仕組みとセキュリティ対策が必要だ。マイクロソフトのシニアテクノロジースペシャリストである橘浩平氏に、企業クライアントの“これまで”と“これから”について伺った。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

RSAのテクノロジーソリューション担当ディレクター、ロブ・サドフスキー氏

RSAのテクノロジーソリューション担当ディレクター、ロブ・サドフスキー氏 RSAのチーフ・セキュリティ・アーキテクト、ラシュミー・ノールズ氏

RSAのチーフ・セキュリティ・アーキテクト、ラシュミー・ノールズ氏