RSA Conference 2016に見る「可視化」「検出」「対応」を支援する製品たち:インシデントレスポンス担当者の負担を減らそう(2/2 ページ)

可視化と脅威の検出、さらに対応までを視野に

会場では他にも、内部に侵入した脅威の検出と対処を支援するツールが紹介された。それも、システム内部で何が起こっているかをただ時間軸に沿って可視化するだけでない。リスクに応じて深刻なものを絞り込み、優先順位を付けて表示してくれる。時には端末内部にまで踏み込んで詳細な情報を把握したり、ネットワークセキュリティ機器やエンドポイントセキュリティ製品と連携して通信遮断や隔離を行い、インシデントレスポンスのプロセス全体を効率化、自動化するところまで踏み込んだ製品が目立っている。

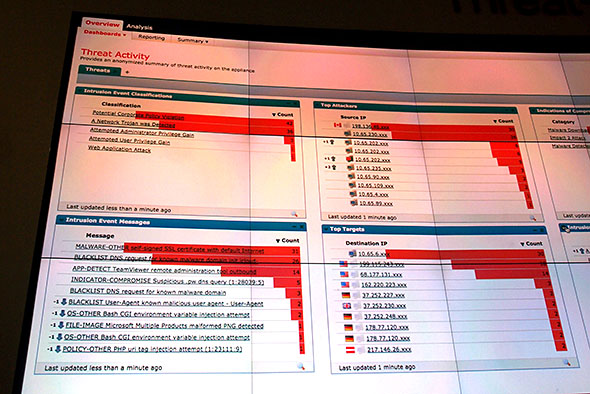

会場ロビーには、ライブトラフィックをシスコシステムズのツールを用いて可視化した画面が表示されていた。左上には複数の「侵入イベント」が表示されている。「恐らく、マルウェアに感染したAndroid端末を持ち歩いている来場者がいるのだろう」と説明員はコメントしている

会場ロビーには、ライブトラフィックをシスコシステムズのツールを用いて可視化した画面が表示されていた。左上には複数の「侵入イベント」が表示されている。「恐らく、マルウェアに感染したAndroid端末を持ち歩いている来場者がいるのだろう」と説明員はコメントしている例えばシマンテックやインテル セキュリティは、既存の自社セキュリティ製品や脅威インテリジェンスと連携したインシデントレスポンス支援ソリューションをリリース済みだ。国内では「標的型攻撃対策ソリューション」という位置付けで紹介されている。

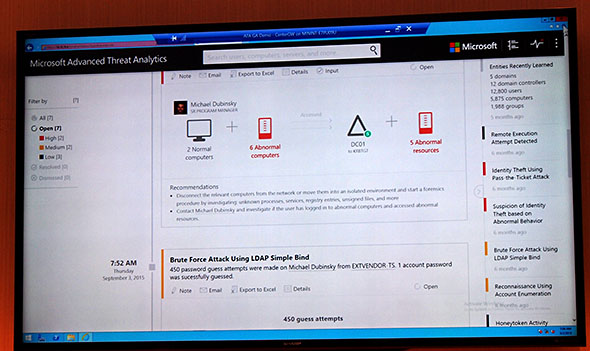

マイクロソフトは、Active Directory上の不審な動きを検出することに特化した「Microsoft Advanced Threat Analytics」を紹介した。

典型的な標的型攻撃では、最初の端末に感染した後に社内の他の端末を探索し、最終的にはActive Directoryのドメイン管理者権限を奪取してあらゆる情報を盗み取ることを狙う。Microsoft Advanced Threat Analyticsは、この探索時に用いられる「ブルートフォース」や「Pass-the-Hash」「Pass-the-Ticket」「ゴールデンチケット」といった攻撃をリアルタイムに検出し、警告する製品だ。

機械学習や相関分析技術も活用しており、正規のユーザーであるにもかかわらず、通常とは異なる動きを取るアカウントを警告することもできる。「シグネチャではなく機械学習を活用し、数カ月単位の時間をかけて気付かれないように展開されることの多いドメイン管理者権限への攻撃を検出し、キルチェーンを断つ」と、マイクロソフトは説明した。誤検出が多数発生する場合には、しきい値の設定変更によって対応できるという。

マイクロソフトは同時に、Windows 10向けのセキュリティ機能「Windows Defender Advanced Threat Protection」も発表している。これも、検知と調査、対応のフェーズを支援するツールといえるだろう。具体的には、端末側で蓄積したアクティビティーの履歴とクラウド上の脅威インテリジェンスとを活用して異常な振る舞いを検出し、疑わしい端末を特定し、詳細な調査を支援する。さらに修復ツールの提供も予定されている。この新機能は、Microsoft Advanced Threat Analyticsや「Office 365 Advanced Threat Protection」と補完し合うものになるという。

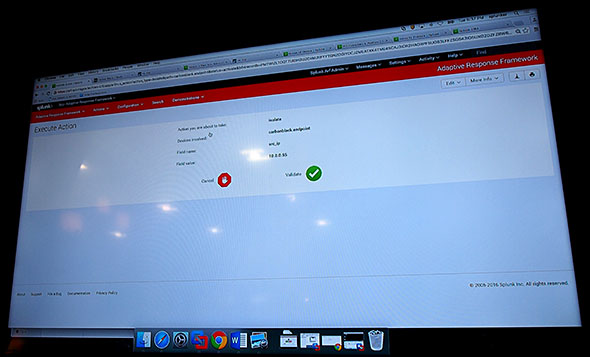

一方、SIEM製品で知られるスプランクは、パートナー各社と連携する形でレスポンスを実現する「Adaptive Response Framework」を紹介した。もともと大量のログを収集し、相関分析を加えて未知の脅威を「検出」することを得意としてきた同社だが、幅広いセキュリティベンダーと連携することによって「対応」プロセスの迅速化、省力化も実現するという。

このフレームワークでは、Splunkの画面上で疑わしい動きを絞り込み、マルウェアに感染している端末を特定したら、その情報をサードパーティーのファイアウォール(UTM)やエンドポイントセキュリティ製品と共有。連携してネットワーク接続のブロックや隔離、プロセス停止といった措置を取れるようにする。フォーティネットやパロアルトネットワークス、タニウム、カーボンブラックといったセキュリティベンダーの他、脅威インテリジェンスプラットフォームを提供するスレットコネクトなどが賛同を示しており、ベストオブブリードの組み合わせによって、簡単かつ速やかなインシデントレスポンスを支援すると同社は説明している。

さらにトリプワイヤも「Tripwire Enterprise」にエンドポイントでの検知・対応を実現する機能を追加することを発表するなど、検知と対応に焦点を当てた多数のソリューションが紹介された。それも、かつてのネットワーク管理ツールでイメージされるような武骨な見た目ではなく、グラフィカルでモダンな(もしかすると古いタイプのオペレーターは目がチカチカするかもしれない)インタフェースにより、人間が直感的に兆候を把握し、迅速なレスポンスを促す工夫が凝らされている。

関連記事

iPhone問題で再び繰り返される「自由」と「安全」の対立

iPhone問題で再び繰り返される「自由」と「安全」の対立

キーエスクロー制度や暗号技術の輸出規制といった形で繰り返されてきた「自由」と「安全」をめぐる対立が、iPhoneを巡るアップルとFBIの対立によって再び浮上している。25周年を迎える「RSA Confrence 2016」の基調講演でもこの問題が言及された。 リアルタイム分析とビッグデータ分析の合わせ技で脅威を早期発見、「RSA Security Analytics」

リアルタイム分析とビッグデータ分析の合わせ技で脅威を早期発見、「RSA Security Analytics」

EMCジャパンは4月23日、セキュリティ機器から収集したネットワークパケット/ログと、クラウドを介して提供される「インテリジェンス」とを突き合わせ、標的型攻撃などを迅速に検出、特定する「RSA Security Analytics」を発表した。 高度化するサイバー攻撃から組織を守るには――対抗の“鍵”はクラウド時代の新たなセキュリティ対策にあり

高度化するサイバー攻撃から組織を守るには――対抗の“鍵”はクラウド時代の新たなセキュリティ対策にあり

現在では、標的型攻撃に代表されるように攻撃が高度化され、その防御はますます困難になってきている。例えば、機密情報を狙った攻撃では、以前のように、感染していることが一目で分かるような派手に動作するマルウエアは使用されず、一見しても動作しているかどうかも気付かないほど地味だが、企業にとってはよりダメージの大きいマルウエアが使用される。そのため、現在ではこれまで以上にセキュリティが重要視されている。日本マイクロソフトのセキュリティアーキテクトであり、筑波大学で『情報セキュリティ概論』の教鞭をとる蔵本雄一氏に、昨今のセキュリティ事情とマイクロソフトの取り組みについて伺った。 EMC、可視化・分析・アクションの3ステップでSOCの効率的な運用を支援

EMC、可視化・分析・アクションの3ステップでSOCの効率的な運用を支援

EMCジャパンは2014年10月28日、セキュリティオペレーションセンター(SOC)の構築に取り組む企業向けに「RSA Advanced SOCソリューション」の提供を開始した。 大量ログ分析で、標的型攻撃に対抗――日本IBMとトレンドマイクロ、製品連携を強化

大量ログ分析で、標的型攻撃に対抗――日本IBMとトレンドマイクロ、製品連携を強化

日本IBMとトレンドマイクロは7月7日、標的型攻撃対策ソリューションの連携を強化することを発表した。パートナー企業を拡充し、ソリューション展開を推進していく予定だ。 企業クライアントのこれまでとこれから――Windows 10とEMSが実現する“モダン・エンタープライズ”の世界とは

企業クライアントのこれまでとこれから――Windows 10とEMSが実現する“モダン・エンタープライズ”の世界とは

クラウドとモバイルは、企業システムとワークスタイルを大きく変えた。しかし、クラウド/モバイル時代のクライアント環境には、新しい管理の仕組みとセキュリティ対策が必要だ。マイクロソフトのシニアテクノロジースペシャリストである橘浩平氏に、企業クライアントの“これまで”と“これから”について伺った。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ