IoT時代に必要とされる「新型セキュリティエンジニア」とは:「@ITセキュリティセミナー(福岡)」レポート2016(3/3 ページ)

IoT時代には“物理層”をどう守るかが課題になる

林氏は続いて、将来攻撃者が狙い目とする可能性のある領域として、「物理層」を挙げた。これはどういうことだろうか。

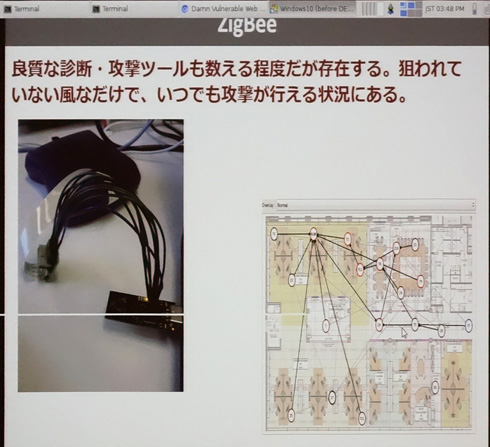

林氏はまず、低速、低消費電力、低コストでの通信を実現する通信規格「ZigBee」を紹介する。これはモジュールが小さく、メッシュネットワークも実現できるなどの特徴から、海外ではスマートハウスやスマートメーターなど低速でも問題がないようなエリアで利用が進んでいる。しかしこのZigBeeが、ハッカーの祭典「Black Hat 2015」で“注目を浴びた”という。

「例えば、ZigBee経由でライトの電源を勝手にオフにできてしまうという事例があった。このケースでは『ライトをオフにする』という命令自体は暗号化されていたのだが、通信を盗聴してそのまま同じ信号を送れば、アルゴリズムや暗号鍵が分からなくてもライトを消してしまうことができた。実装に問題があった例だ」(林氏)

日本ではまだ聞き慣れない人も多いかもしれないZigBeeだが、既に複数の企業で実証実験が進んでおり、徐々に利用は始まっている。林氏は、「ZigBeeに対する“診断ツール”や“攻撃ツール”も、少数ながら存在している。ZigBeeは2012年ごろから注目され始めたが、既に “それなりの攻撃”が可能であることが判明している。今後はZigBeeのようなものも攻撃対象になってくる可能性があることに注意しなければならない」と警鐘を鳴らした。

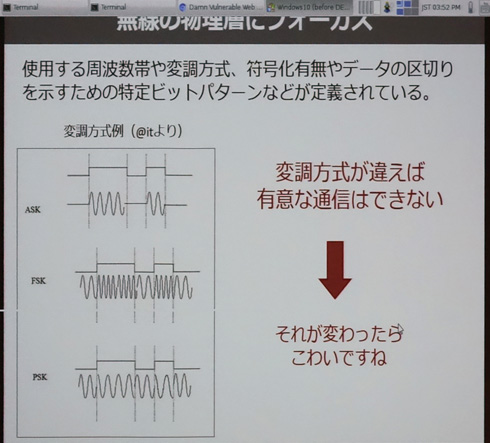

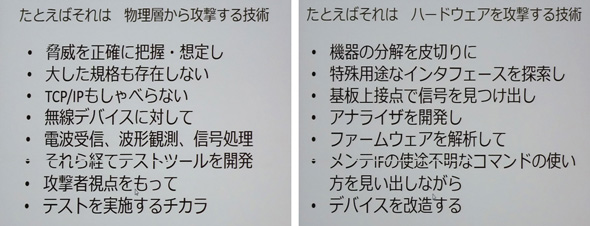

そして林氏は、「『物理層に強いセキュリティエンジニア』が、今後重要になる」と言う。ここでいう「物理層」とは、OSI参照モデルの最下層、つまり「ケーブル」や「電波」などの領域だ。特に無線の物理層――「周波数帯」「変調方式」「符号化の有無」「データの区切り」など――を理解でき、この物理層に対する攻撃を想定できるようなエンジニアが求められると林氏は強調する。

「あるプロトコルでは、特定の無線電波を受けると変調方式を変えるというものがある。では、その特定の電波に対する認証はどうすべきだろうか? 自分だったら、『そこを突く攻撃があり得るかも』と考える。このように、“TCP/IPレベルではない”部分を考えられる人材が今後必要になる」(林氏)

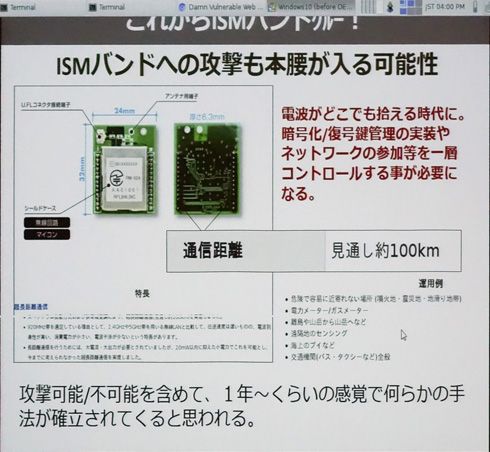

IoTデバイスには、見通し100kmといった長距離通信が可能な方式を採用しているものもあるが、この長距離通信は“攻撃に用いられる可能性もある”。例えば、「津波の高さを観測するデバイスなどに対する電波を使った攻撃」という深刻なケースが想定できる。これに対して林氏は、「IoTでは特に暗号化/復号鍵の更新が実装されているか、運用自体のアップデートが可能であるかが重要になる」と対策のポイントを指摘した上で、「感覚のみで言うと、今後1年程度でISM(Industrial, Scientific and Medical Band)バンドなどに対しても何らかの攻撃手法が確立してしまうのではないかと思う」と危機感を示した。

このように林氏は、TCP/IPレベルだけではなく、「物理層への攻撃を守れる技術」や、「ハードウェアへの攻撃から守る技術」を持った新たなセキュリティ技術者の必要性を訴えた。

また最後に林氏は、セキュリティ技術者のあるべき姿について、「これまでは怪しいサイトを見ない、怪しいファイルはクリックしないという啓蒙をしていた。しかし本来は、『クリックしたとしても安全』『怪しいサイトを見たとしても安全』になるようにしていかなければいけないのではないか? そういう考えを持ったセキュリティ技術者が増えることを願っている」と思いを語った。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

すご腕バグハンターたちが報奨金制度運営者と本音トーク

すご腕バグハンターたちが報奨金制度運営者と本音トーク セキュリティエキスパートたちが「最近気になっていること」――@IT人気筆者陣も登壇

セキュリティエキスパートたちが「最近気になっていること」――@IT人気筆者陣も登壇 「公衆無線LAN」の安全な使い方

「公衆無線LAN」の安全な使い方