手加減無用の実践的サイバー演習で弱点の洗い出しを、PwC:「アプライアンス頼り」「事業者頼り」の課題も洗い出す

PwCサイバーサービスは2016年4月12日、サイバーキルチェーンに基づいて疑似的なサイバー攻撃を仕掛け、インシデント対応体制や計画が機能しているかどうかを検証する「レッドチーム演習」について説明した。

PwCサイバーサービスは2016年4月12日、疑似的なサイバー攻撃を仕掛け、インシデント対応体制や計画が機能しているかどうかを検証する「レッドチーム演習」についての説明会を行った。

標的型攻撃による相次ぐ被害が報じられてからというもの、従来の予防的な対策に加え、侵害は起こり得るものという前提に立って、SOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)構築をはじめとするインシデントレスポンス体制の整備に取り組む企業が増えてきた。また、組織内で、あるいは業界横断的に「サイバー演習」を実施し、インシデント発生時に誰がどのように動くべきかを確認する動きも活発化している。

ただし、「国内で行われているサイバー演習は、想定シナリオに基づいて関係者間で対応計画や手続きを検証する『机上・討論型』が中心で、実機を利用する場合でもデモ環境を対象としたものが主流。海外では実践型のサイバー演習が増えているが、企業や組織に特化したシナリオとはなっていない」と、PwCサイバーサービス スレットインテリジェンスセンター 上席研究員の神薗雅紀氏は指摘した。

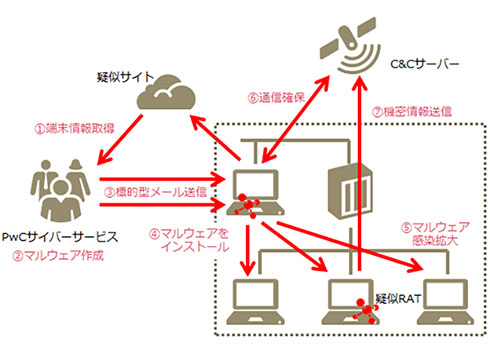

これに対しPwCサイバーサービスが実施しているレッドチーム演習では、基本的に実環境を対象に、高度な攻撃プロセスをなぞって疑似攻撃を実施する。現実に横行している標的型攻撃やAPT(Advanced Persistent Threat)では、事前の偵察活動に始まり、マルウェアの配布、感染、外部からの遠隔操作、情報の持ち出しに至るまで、複数のプロセスを踏んで攻撃が実施される。レッドチーム演習も、この「サイバーキルチェーン」に基づいて実施される。

例えば攻撃の準備に当たる「偵察」段階では、疑似的に構築したデバイスフィンガープリンティングサイトに、フィッシングメールを通じてユーザーを誘導し、社内で使われている端末やその上で動作するアプリケーション、プライベートIPアドレスといった情報を収集。「デリバリ」の段階ではそれらの情報に基づいて、一から独自に開発したRAT(Remote Administration Tool)を作成し、対象企業の業務に関連しそうなメールを通じて送り込む。もし感染すれば、Active Directoryサーバに対するパス・ザ・ハッシュ攻撃などを通じて組織内で侵害範囲を広げ、重要な情報やクローズドなシステムにアクセス可能かどうかをチェックする。こんな具合に、一連のシナリオを通じて組織の「弱点」を探る仕掛けとなっている。

これまでも、システムやWebアプリケーションの脆弱(ぜいじゃく)性を個別に診断するサービスは存在した。だが個々の脆弱性という「点」にとどまらず、組織に関するさまざまな知識や内部での侵害拡大といった「線」「面」で疑似攻撃を繰り広げ、体制やポリシーも含めた問題点を洗い出す点がレッドチーム演習の特徴だ。価格は個別見積もりとなっている。

演習を通じて明らかになった「弱点」とは

既に国内でも同サービスの提供を開始しており、幾つかの企業が実施済みだ。神薗氏は、ある大手重要インフラ事業者で実施したレッドチーム演習事例を紹介し、疑似攻撃を通じてさまざまな知見が得られたと説明した。

例えば、ファイアウォールやWebアプリケーションファイアウォール、不正侵入防御システム(IPS)、サンドボックスといったさまざまな対策を講じていても、ターゲットの環境に合わせて作成された「未知のマルウェア」はそれらをすり抜けることがある。「サンドボックスに頼りすぎた運用では未知の脅威を検知できないということに、お客さまも驚かれていた」(神薗氏)。

「セキュリティアプライアンスが入っているから大丈夫」という箱頼みの運用の結果、内部サーバや端末でのパッチ適用が数カ月遅れてしまっている実情も明らかになったそうだ。加えて、組織ネットワーク内で不審な兆候を検知する術が用意されておらず、ひとたび何らかの手段で侵入された後の活動を把握できないという問題点も見つかった。

また、ログに痕跡が残るようあえて派手に攻撃したにもかかわらず、防御側が検知できなかったこともあった。「運用マニュアル上は『ログを取ること』と書いてあっても、攻撃検知に必要なログが取得できていない。あるいは、取得していても分析する術がない」(神薗氏)。ログに関しては、外部のマネージドサービスやCDN(Contents Delivery Network)頼みで、「そもそもログを取得する方法を確認していなかったり、脆弱性が発見された場合の手順が未確認だったりという課題も見つかった」(同氏)という。

情報系システムだけでなく、クローズドなネットワークや制御系システムへのリーチが可能かどうかを試したところ、これも何らかの形で業務を妨害できる可能性が明らかになった。「クローズドといっても、実際にはいろいろなシステムと連携している。中には、過去に大規模にマルウェアに感染した組織のシステムと連携していることもある。自分の環境だけ守ればいいというものではない」(神薗氏)

神薗氏は一連の演習を通じて、「ISACやカウンシルを通じて最新のサイバー攻撃情報の収集に力を入れている反面、昔から利用されてきた基本的な攻撃テクニックに対応できていない。つまり、インシデントレスポンスを考慮した体制やシステム構成がなされていない」と指摘。人とプロセス、テクノロジーの連携が取れたバランスよい対策が必要だと述べた。

「演習を上へのアピールで終わらせてはもったいない。目的に応じた演習を実施し、攻撃者の視点を理解し、どこが弱いかを洗い出す作業を継続的に行うことで、セキュリティレベルを一段上に上げていくことが重要だ」(神薗氏)

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.