IDS/IPS――サイバー攻撃の「検知」「防止」技術の基礎:セキュリティ・テクノロジー・マップ(3)(2/2 ページ)

ホストでの「侵入検知システム」と「侵入防止システム」

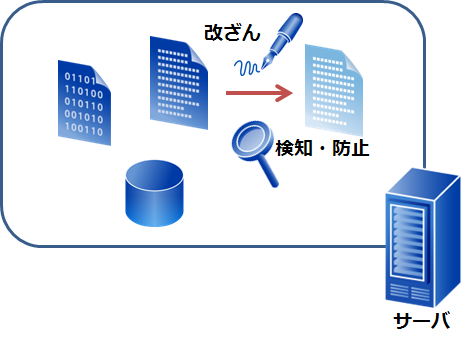

一方、ネットワークではなくホスト(サーバやクライアント)に「検知」を実装した機能を、「ホスト型侵入検知システム(HIDS:Host-based Intrusion Detection System)」と呼びます。HIDSは、通信内容やログ、ファイルの中身など、ホスト内の複数の監視対象における不正な動作や通信を検知します。

なお、HIDSはNIDSと違い、単一のホストだけを監視対象とします。監視対象が少ない代わりに、NIDSでは監視できない詳細(ホスト内のファイルなど)まで監視することができます。

このHIDSにさらに「防止」を実装した機能を、「ホスト型侵入防止システム(HIPS:Host-based Intrusion Prevention System)」と呼びます。NIPSと同様に、ホストにおいて不正な通信や動作を検知した上で、それらを中断させ、被害を防止します。

HIDSやHIPSは、ホスト上に導入することから、主にソフトウェアの形で提供されます。従って、導入可能なホストであれば、オンプレミスやクラウドなどの環境によらず製品を導入することが可能です。

また、HIDS/HIPS製品も、NIDS/NIPSと同じく、他の機能と組み合わせて提供されることが多いようです。例えば、サーバ用のHIPS製品には侵入防止機能に加え、「ファイアウォール」や「Webアプリケーション保護」などの機能が備わっている例が見られます。

検知・防止技術で脅威に即応する

インターネットに接続している限り、攻撃者による「ポートスキャン」などの偵察行動や、「SQLインジェクション」などのWebサイトの脆弱(ぜいじゃく)性を狙った通信(攻撃)を避けることはできません。時には、ここまで紹介してきたNIDSやNIPSなどの製品が「攻撃が成功したと思われる通信」を検知するようなケースもあります。そのような場合、NIPSであれば自動で防御をしてくれますが、NIDSであれば即座の対応が必要となります。

また、HIDSやHIPSは、「本来管理者しか行わないサービスの設定変更」や「Webサイトへの“バックドアファイル”の設置」など、サーバに侵入した攻撃者がとる行動を検知・防止することもできます。

このように、IDSやIPSがあると企業は攻撃を検知することができ、即座に対応もできるようになります。加えて、検知した攻撃を日々分析し、その傾向を見ることで、「自社のどのサービスが狙われているのか」「どのような攻撃が多いか」などを把握することもできます。これにより、脅威への恒久的な対策を検討、実施できます。

侵入検知・防止システムは、ネットワーク型、ホスト型によらず、全ての攻撃を検知・防止できるわけではありません。しかし、適切に扱えば、企業が十分に頼れる「目」になってくれます。日々組織を狙ってくる脅威をどう「検知」し、どの程度の脅威までを「防止」するべきなのかを考えた上で、適切な製品の導入や、専門サービスの利用を検討してください。

著者プロフィール

▼吉川 允樹(よしかわ まさき)

2013年にラックへ入社。主に官公庁や金融インフラを対象としたWebアプリケーション診断に従事。その後は、顧客の開発現場に常駐して、年間100を超えるWeb・プラットフォームセキュリティの監査を実施し、現在はその経歴を生かして新規サービスの開発や、セキュリティ技術の研究を行っている。

脆弱性の発見・報告も行っており、最近では報告した「Apache Struts2」の脆弱性などが修正・公開された。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

HIDSとHIPSのイメージ

HIDSとHIPSのイメージ

5分で絶対に分かるIDS/IPS

5分で絶対に分かるIDS/IPS いまさら聞けない「境界」防御

いまさら聞けない「境界」防御 敵は内部にもあり! エンドポイントセキュリティの果たす役割

敵は内部にもあり! エンドポイントセキュリティの果たす役割