IDS/IPS――サイバー攻撃の「検知」「防止」技術の基礎:セキュリティ・テクノロジー・マップ(3)(1/2 ページ)

社内システムにおけるセキュリティ技術の基本を“一望する”本連載。第3回では、サイバー攻撃を「検知」「防止」する技術の基礎を解説します。

攻撃を「検知」「防止」する

典型的な社内システム環境を想定しながら、各種のセキュリティ技術のポイントを“総ざらい”する本連載。第3回である今回は、攻撃を「検知」「防止」する技術について解説します。

一般に、企業のセキュリティポリシーでは、企業活動を継続するために必要な情報資産を定義しています。この情報資産に対する脅威を発見することが「検知」の役割です。さらに、検知した脅威に対してリスクの低減や回避を行うことが「防止」の果たす役割となります。

企業は「検知」技術により、脅威を“見える化”することで、脅威への対応を行いやすくなります。さらに、「防止」技術によりその対応をセキュリティ製品に任せることも可能になります。これにより、脅威への対応の迅速化が実現でき、インターネット外部からの攻撃やマルウェア感染などのリスクをさらに低減させることができます。

脅威を「検知」する方法には、主に「シグネチャ型」と「アノマリ型」の2つがあります。前者は「あらかじめ定義したパターンに基づき不正を検知する」手法で、既知の脅威のみ検出できます。後者は「システムの、“通常とは異なる振る舞い”などを検知する」もので、未知の脅威にも対応することができます。なお、検知方法によらず、「誤検知」や「検知漏れ」のリスクがあることには注意しておく必要があります。

さて、では実際に「検知」と「防止」の役割を実装すると、どのような機能になるのでしょうか? 今回はこれらの機能を「ネットワーク」と「ホスト」のそれぞれに実装した場合について解説します。

ネットワークにおける「侵入検知システム」と「侵入防止システム」

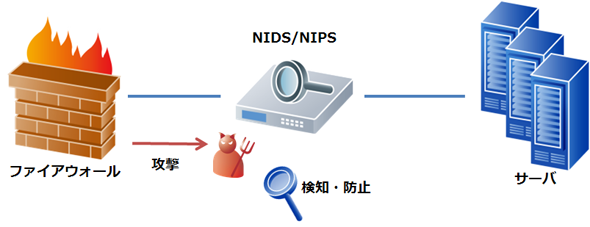

ネットワークに「検知」を実装した機能を「ネットワーク型侵入検知システム(NIDS :Network-based Intrusion Detection System)」と呼びます。NIDSは、ネットワーク上に流れる通信を監視し、不正な通信を検知するものです。ネットワーク上にNIDSを設置することで、複数のサーバやクライアントを対象とした広範囲の通信を監視することが可能となります。

このNIDSにさらに「防止」を実装した機能を、「ネットワーク型侵入防止システム(NIPS:Network-based Intrusion Prevention System)」と呼びます。NIDSがネットワーク上の脅威を見える化するのに対して、NIPSは検知した攻撃の通信を中断し、被害を防止するところまで行います。

実際に販売されている製品では、NIDSとNIPSは両方の機能を持つものが多いようです。また、「ファイアウォール」や「URLフィルタリング」などの機能と併せた「統合脅威管理(UTM:Unified Threat Management)」製品として提供されている例も目立ちます(関連記事参照)。製品の選定に当たっては、「処理速度」や「検知の精度」、「どの対策まで行う必要があるか」などによって、NIDS/NIPS専用の製品を選択するのか、多機能な製品を選択するのかという判断を適切に行う必要があります。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

5分で絶対に分かるIDS/IPS

5分で絶対に分かるIDS/IPS いまさら聞けない「境界」防御

いまさら聞けない「境界」防御 敵は内部にもあり! エンドポイントセキュリティの果たす役割

敵は内部にもあり! エンドポイントセキュリティの果たす役割