地雷を踏み抜き、失敗から学べ! 運用力を磨く「情報危機管理コンテスト」:セキュリティ・アディッショナルタイム(8)(2/3 ページ)

「Webページが見られないんです、対応お願いします」——どう答える?

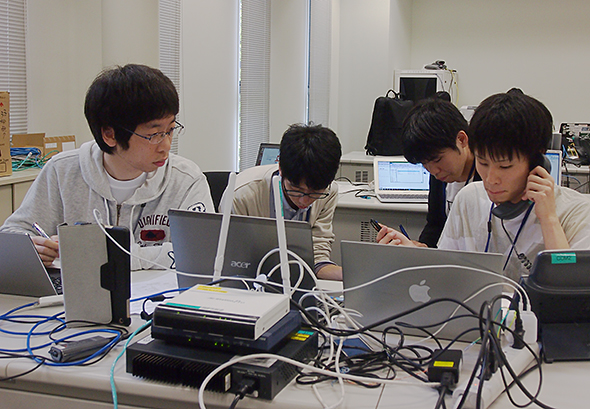

決勝戦では、旬の攻撃手法を組み入れた複数のシナリオが用意された。

競技開始後しばらくは平穏だが、しばらくすると机の上の電話が鳴り、次のように告げられる。「先ほど、お客さまからうちのWebページが見られないという連絡を頂いたんです。対応と原因追求をお願いします」——ここから、各チームの格闘が始まった。

「人間讃歌は勇気の讃歌ッ!!」という合い言葉をディスプレイに表示させていた「セキュリティ讃歌」(岡山大学)。丁寧な対応が高評価だったが、実はルータを直接設定したりipfwを触るのは初めてで、やや戸惑ったという

「人間讃歌は勇気の讃歌ッ!!」という合い言葉をディスプレイに表示させていた「セキュリティ讃歌」(岡山大学)。丁寧な対応が高評価だったが、実はルータを直接設定したりipfwを触るのは初めてで、やや戸惑ったという「Webページが見られない」というとき、原因はいくつか考えられる。自分が趣味で動かしているWebサーバならば、とりあえず再起動してみて様子を見ることだろう。

しかしこのコンテストではそうはいかない。ホスティングサービス事業者が告知もなしにサービスを停止することはあり得ず、現実世界ならば賠償や訴訟といった言葉がちらつくところだ。あくまでWebサーバのオーナーはセオさんであり、再起動する理由はなぜか、設定を変更するなら何をどのように行うのかを説明し、納得してもらってはじめて対処を進められる。学生に求めるにはやや厳しい設定かもしれないが、各チームとも徐々にそうしたプロセスを飲み込み、連絡・報告しながら対応を進めていった。

実はこのとき仕掛けられていたのは、DDoS攻撃だった。和歌山県では2015年末から2016年にかけて、県庁や県警など複数の組織がDDoS攻撃を受け、Webページが閲覧できない状態に陥ったことがある。和歌山大学もターゲットの一つになったが、この最新の事例を参考にしたシナリオだ。

現実のインシデントでもよくある話だが、一時的に修正や回避策を講じても、それをかいくぐる別の攻撃がやってくることは少なくない。このシナリオもそうした二の手、三の手を用意していた。参加者がDDoS攻撃であることを認識し、攻撃元を突き止め、IPアドレスに基づくフィルタリングを行ってWebを閲覧できる状態に直しても、今度はIPアドレスを正引きできないホストから攻撃がやってくる。こうなると、Apacheのモジュールを活用してセッション数を制限するといった根本的な対策を検討する必要がある。こうした多段の仕掛けに、各チームとも苦戦していたようだった。

学生らはソースコードのバグではなく、宿舎で本物の「バグ」に悩まされたという。虫を怖がらない勇気ある学生がインシデントレスポンスを行ったそうだ。慣れない環境で睡眠不足に負けず真剣に競技に取り組むが、シナリオ進行が行き詰まるとそれとなくヒントが示されるシーンも

学生らはソースコードのバグではなく、宿舎で本物の「バグ」に悩まされたという。虫を怖がらない勇気ある学生がインシデントレスポンスを行ったそうだ。慣れない環境で睡眠不足に負けず真剣に競技に取り組むが、シナリオ進行が行き詰まるとそれとなくヒントが示されるシーンもただ、吸収が早いのが学生の素晴らしいところ。午後にもなると徐々にセオさんへの連絡方法もこなれ、なりすましログインによるWeb改ざんやWordPressの脆弱性を突く攻撃といったシナリオに次々と対応していった。

参加者の中には普段からCTF大会に参加したり、バグハンティングに取り組んだりと、セキュリティに関心を持つ学生が含まれていたこともあり、「レベルは非常に高かった」と泉氏。マルウェア解析コンテスト「MWS Cup」の入賞者経験者も参加していた。

「セオさん」になりきり、コンテスト運営を支える和歌山大学の学生たち

競技会場の部屋はガラス張りになっており、白浜シンポジウムの参加者が自由に見学できる。また、競技運営を支えるCICルームにも立ち入りが可能で、競技の進行状況を確認できる。

実はこの危機管理コンテストで一番大変なのは、参加チームよりも、CICを支える和歌山大学・泉(川橋)研究室の学生たちかもしれない。

彼らはケーブルやサーバ設置といった競技環境の構築を行うだけでなく、競技中はセオさん役を務め、メールや電話を通じて各チームとやり取りしながらシナリオを進めていく。一種の演技力が要求されることから「劇団員」とも称される。「セオさんとしては、サービスに影響が出ることは避けなければならない。参加チームから連絡してきた変更提案についてはきちんと理由を聞いて、ユーザーに影響が生じず、納得いくものならばOKを出すようにしています」とCICの学生は述べている。

競技の公平を期すため、学生らは参加チームよりも先に自ら問題に取り組み、どのような対応が考えられるかを想定してフローチャートと想定問答集を作成し、それに沿って対応を行っている。今年は「伊勢志摩サミット開催の影響でコンテスト開催が前倒しになった分、準備もいつもより早く、3月から始めなくてはならなかった」そうだ。

こうしたやり取りの内容は背後のホワイトボードに逐一記録される。同時に、各チームがサーバに対して入力したコマンドヒストリを把握できる独自ツールも用意し、どんな操作が行われたかも把握する。この両方を突き合わせることによって、各チームがどんな仮説を立てて調査を進め、どうトラブルに対処したかを把握するようになっている。

Copyright © ITmedia, Inc. All Rights Reserved.

おそろいのTシャツで競技に臨んだ「Team GOTO Love」(早稲田大学)。中には決勝戦翌日の「DEFCON CTF」の予選に連続で参加したメンバーもいた

おそろいのTシャツで競技に臨んだ「Team GOTO Love」(早稲田大学)。中には決勝戦翌日の「DEFCON CTF」の予選に連続で参加したメンバーもいた 先輩らの協力による勉強会など準備を重ねてコンテストに挑んだ「KobaIC」(関西大学)。「あれこれ悩んでいるうちに現象は進んでいく。やはり初動のスピードは大事だと痛感した」と語っていた

先輩らの協力による勉強会など準備を重ねてコンテストに挑んだ「KobaIC」(関西大学)。「あれこれ悩んでいるうちに現象は進んでいく。やはり初動のスピードは大事だと痛感した」と語っていた 経済産業大臣賞を受賞した「fukuitech」 (福井大学)。地雷を踏んだものの見事な役割分担と連係プレーで巻き返した

経済産業大臣賞を受賞した「fukuitech」 (福井大学)。地雷を踏んだものの見事な役割分担と連係プレーで巻き返した 「技術が好き」と語ったTDU-ISL(東京電機大学)。競技直前にはエナジードリンクを飲み、お気に入りのグッズをテーブルに広げて競技に集中した

「技術が好き」と語ったTDU-ISL(東京電機大学)。競技直前にはエナジードリンクを飲み、お気に入りのグッズをテーブルに広げて競技に集中した 競技を見守る白浜シンポジウムの参加者

競技を見守る白浜シンポジウムの参加者

電話やメールのやり取りの内容を記録したホワイトボードと、コマンドヒストリの情報をと突き合わせ、各チームの動きを把握していく

電話やメールのやり取りの内容を記録したホワイトボードと、コマンドヒストリの情報をと突き合わせ、各チームの動きを把握していく