「アカウントポリシー」でユーザーのパスワード設定を定義する:基礎から分かるグループポリシー再入門(20)(2/3 ページ)

» 2016年06月10日 05時00分 公開

[新井慎太朗,株式会社ソフィアネットワーク]

複数のアカウントポリシーを構成するには?

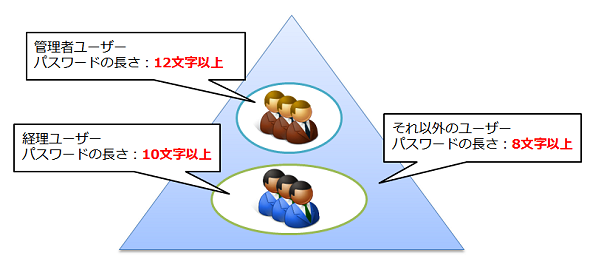

組織内で複数のアカウントポリシーを構成したい場合には、どうすればよいのだろうか。例えば、1つの組織でも複数の部門や部署があり、「部門や部署ごとにパスワードの最小文字数を変えたい」という要望があるだろう。極論になってしまうが、一般部門のユーザーアカウントよりも、管理者部門のユーザーアカウントの方が上位の権限を持つため、より厳重に守られるべきである。

この要望への対処方法の1つは「ドメインを分ける」ことだが、分けたいアカウントポリシーの数だけドメインを作成しなければならず、結果的に管理の手間を増やすことになる。

そこで、ドメインを分ける(増やす)ことなく、複数のアカウントポリシーを構成する方法が、「PSO(Password Settings Object)」との併用になる(図1)。

PSOの構成は「Active Directory管理センター」で

PSOは「細かい設定が可能な、パスワードおよびアカウントロックアウトのポリシー」とも呼ばれており、1つのドメイン内で複数のパスワードおよびアカウントロックアウトを構成できる。PSOを活用することで、パスワードおよびアカウントロックアウトポリシーをドメイン内のユーザーまたはグループ単位で適用できるようになる。

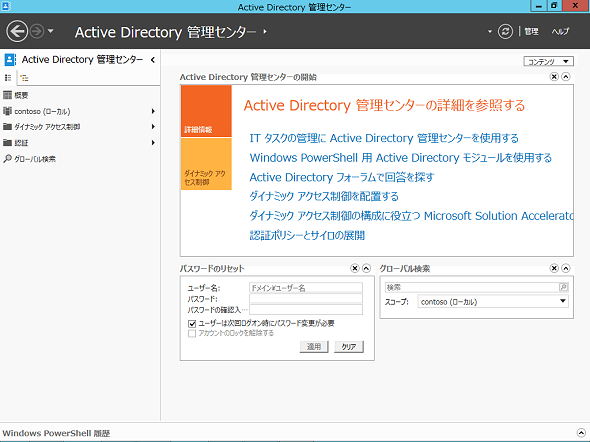

PSOはWindows Server 2008から実装された機能だが、「ADSIエディター」という特殊なツールが必要であり、構成がやや難しかったという背景がある。Windows Server 2012以降では「Active Directory管理センター」という利便性の高い管理ツールで構成できるようになったことで、以前のバージョンよりも利用しやすくなっている(画面2)。

Copyright © ITmedia, Inc. All Rights Reserved.

SpecialPR

スポンサーからのお知らせPR

SpecialPR

システム開発ノウハウ 【発注ナビ】PR

あなたにおすすめの記事PR