「クラウドベースのDDoS攻撃対策」徹底解説:DDoS攻撃クロニクル(4)(3/3 ページ)

IPアドレスを基にした防御

さて、ここまでは主にパケット分析によるCDNのDDoS攻撃対策を解説してきた。以下では、もう1種の対策である「攻撃に参加している疑いの強いクライアントを識別する技術」を紹介しよう。NATのIPアドレスを基にアクセスを遮断してしまうと、正規ユーザーのアクセスを止めてしまう危険性があることは、第2回以降何度か触れたが、ここでは、より効果的なIPアドレス単位の制御を考える。

まず、Webサイトへのアクセス元の中には、ユーザーでないことが明らかなIPアドレスが含まれていることがある。例えば、「クラウドサーバのIPアドレスからのアクセス」は、クラウドサーバにインストールされたツールからのアクセスであると判定して間違いないだろう。このような素性が明らかなIPアドレスのデータベースを構築、管理することは、非常に有効な対策の1つである。

また、「過去に攻撃に加担したことがあるかどうか」という情報を基に、特定のIPアドレスの信頼度を測ることも可能である。例えば、頻繁にDDoS攻撃の発信元となっているIPアドレスからのアクセスの急増は、高い確率で攻撃であると判定できるため、こうしたIPアドレスの“格付け”に基づいて、危険度の高いものを優先的に遮断する対策も考えられる。実際にCDNでは、日々世界中のIPアドレスの格付けデータを管理・更新しており、アクセス遮断時の制御に活用している。

自動化ツールの判定とデータベース

前でも触れた「アクセス元が人間であるのか攻撃ツールであるのか」を判定する技術についても紹介しておこう。近年では、DDoS攻撃を引き起こすことができるさまざまな自動化ツールが出回っている。最近の攻撃ツールが生成するメッセージや挙動は、それが攻撃であることが分からないように偽装されたものが多い。そこでCDNでは、ツールの特性、挙動に関するデータベースを構築し、DDoS攻撃対策に活用している。

より詳しく説明すると、ツールと一口に言っても、その中には「検索エンジン」のように無害なものもあるため、「アクセスしているのがどのようなツールであるのか」といった素性を把握することが、対策を行う上で欠かせない。これに対してCDNでは、インターネット上で頻繁に利用されるツールの動作上の特徴を、データベース化して保持している。このデータベースを活用することで、あるツールからのアクセスがWebサイトにとって有害なのか無害なのかを判断できる。その結果、DDoSなどの攻撃を意図したツールによるアクセスを検出した場合には、CDNサーバで遮断、あるいは疑似応答を返すなど、適切な制御を行うことが可能となっている。

DDoS攻撃の防御事例

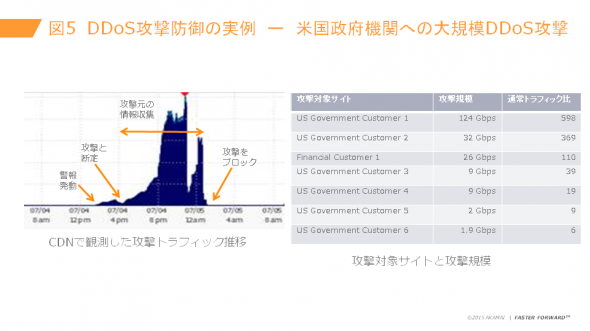

ここで、CDNがDDoS攻撃を防御した実例として、アカマイの事例を紹介しよう。やや古い例になるが、2009年7月に米国政府機関のWebサイト群に対して行われた攻撃だ。この事例は攻撃の規模や手法、対策に至るまでの経緯といった点で、参考になる事柄の多いものだった。

まず、攻撃の規模であるが、これは120Gbps超と、当時としては最大級、現在でも大規模といえるものだった。あるサイトでは、通常時の600倍にも及ぶアクセス量が発生したほどである。攻撃手法は、大量のHTTP GETリクエストを攻撃対象のサイトのトップページに送りつけるというもので、攻撃リクエストが正規のWebアクセスを装っていたことから、その識別は簡単ではなかった。また、攻撃に加担したクライアントIPアドレスの総数は30万件を超えており、個別のIPアドレスをマニュアルで遮断することは不可能であった。

この攻撃の際、アカマイのCDNでは、アクセス急増を観測した後、攻撃の疑いが強いことを早期に認識した。同時に、攻撃手法の観測により、HTTP GETに対しては、キャッシュされたコンテンツを返送することで当面持ちこたえることができると判断した。また、顧客から「CDNが持ちこたえられる限りは、クライアントのIPアドレスの情報を収集するように」との指示があったため、キャッシュ応答を繰り返した。

この間に、CDN側で攻撃リクエストのパターンを分析していった結果、BotNetなどのツールが攻撃に使用されているという確証を得た。そこで、攻撃に加担したIPアドレスの数が30万件から増加しなくなったことを確認した上で、それ以上のキャッシュ応答とクライアントIPアドレスの収集をやめ、該当BotNetからのアクセスを遮断した。その後、収集したクライアントのIPアドレスは捜査当局に引き渡している。

未知の攻撃への対応

前述の通り、CDNにおけるDDoS攻撃対策には、キャッシュコンテンツへの大量アクセスなど、特別な機能を用意しなくとも対処可能なものがある一方で、IPアドレスのデータベースやツールデータベースの整備などのように、蓄積したノウハウを利用したものもある。

これはDDoS攻撃対策に限った話ではないが、導入済みの対策が未知の攻撃手法に対して将来も有効であるとは限らない。常に攻撃を監視し、新種の攻撃手法が現れた場合には、それにいち早く対処する必要がある。そのためにCDNでは、全ての契約者のWebサイトへのアクセスの中に攻撃が含まれているか否かを常時観測し、新種の攻撃を分析、発見するための体制をとっている。新種の攻撃を観測した場合には、一度対処方法を確立すれば、それを全ユーザーに展開することで、被害の拡大を防止することができる。

さて、本稿では、CDNに実装されたDDoS攻撃対策の仕組みについて解説した。これらの対策により、Webアクセスの手順にのっとった攻撃、つまりDNSによる対象のホストIPアドレスを取得し、そこに対して攻撃を仕掛けてくるケースに対しては、高精度の防御を実現することができる。

しかしながら、攻撃者の中には「CDNをバイパスしてWebの周辺システムを攻撃し、結果としてWebを動作不能にする」というような巧妙な手口を用いるものもいる。そこで次回は、CDNをバイパスするような攻撃に対して効果を発揮する「スクラビングセンター型のDDoS攻撃対策」について解説しよう。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ