「クラウドベースのDDoS攻撃対策」徹底解説(その2):DDoS攻撃クロニクル(5)(1/2 ページ)

DDoS攻撃の“歴史”を振りながら、有効なDDoS攻撃対策について考える本連載。第5回では、クラウドベースのDDoS攻撃対策である「スクラビングセンター型対策」の仕組みと効果について解説する。

アンケートご協力のお願い

「サイバーセキュリティ経営ガイドライン」活用実態に関するアンケートにご協力ください。6問程度の簡単なアンケートです。最後までお答えいただいた方の中から抽選で5人の方に、Amazonギフト券3000円分をプレゼントいたします(記事下部にもアンケートページへのリンクあり)。

アンケートへの回答は締め切りました(2016年8月29日)。

DDoS攻撃の技術的な背景などを振り返りながら、有効なDDoS攻撃対策について考える本連載。第1回、第2回、第3回では、DDoS攻撃の素性や、インターネットの構造上対策が困難であること、単一企業での対策方法が極めて限られていることなどについて説明した。

第5回となる今回は、前回解説したCDN(コンテンツデリバリーネットワーク)を用いたDDoS攻撃対策に続いて、もう1つのクラウドベースのDDoS攻撃対策である「スクラビングセンター(浄化センター)型」の仕組みを紹介する。

CDN型のDDoS攻撃対策だけでは不十分?

前回解説したCDN側のDDoS攻撃対策は、Webサイトそのものを高精度で防御できるという点では優れたサービスである。前回紹介した事例の通り、攻撃者によるWebサイトへの正面攻撃はCDNで吸収されるため、いずれ“攻撃者が諦める”という経過をたどるケースが多い。このシナリオ通りであれば、CDN型DDoS攻撃対策サービスを導入すれば、企業などのWebサイトをDDoS攻撃から完全に保護できる。事実、CDN型の対策で守られているWebサイトも数多い。ところが、一部のWebサイトでは、さらなる対策が必要となっているのが実情である。

というのも、近年の攻撃者は、CDNを正面から倒す試みに加えて、別の切り口から攻撃を試みるようになったからだ。すなわち、CDNを迂回してWebサイトの構成要素に攻撃を仕掛けるのである。具体的に見てみよう。

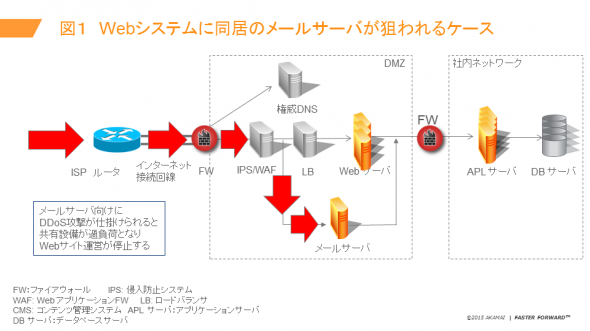

図1は、Webサイトを運営しているデータセンター内に、その企業のメールサーバが設置されているケースを示している。このとき、第三者がメールサーバのIPアドレスを見つけ出すことは容易である。このIPアドレスに向けてそれなりに大きな規模のDDoS攻撃が行われた場合、データセンター入口の回線があふれ、結果としてWebサイト運営も停止してしまうのである。

また、この例の他にも、何らかの形でデータセンターのリソースのIPアドレスを知られてしまうと、そこを直接攻撃することが可能になってしまう。データセンターで使用しているIPアドレス帯を攻撃者の目から隠すことが望ましいが、インターネットにつながっている機器類のIPアドレスを完全に隠すことは極めて難しい。

このようなときに、スクラビングセンター型DDoS攻撃対策が効果を発揮する。

スクラビングセンター型DDoS攻撃対策とは

スクラビングセンターはその名の通り、引き込んだ電文(パケット)を“浄化(scrubbing)”するための機構である。つまり、攻撃パケットと正規パケットをより分け、正規のパケットのみを通過させることを目的としている。

言葉の上ではCDN上の配信サーバに導入されたDDoS攻撃対策機能とよく似ているが、HTTPパケットのみを扱うCDNと異なり、IPネットワーク上を流れるありとあらゆるプロトコルに対応可能である点が異なる。つまり、対処できる攻撃対象や種別が幅広くなっているのである。

DDoS攻撃のトラフィックを顧客データセンターに代わって受け止めることから、必然的にスクラビングセンターの規模は巨大になる。例えば、世界7拠点に分散設置した合計3Tbps以上の容量を持つスクラビングセンターも存在している。

スクラビングセンター型DDoS攻撃対策の実際

以下では、スクラビングセンター型DDoS攻撃対策がどのように機能するか、DDoS攻撃対策の3要素に従って見てみよう。なお、第2回および前回議論したDDoS攻撃対策の3要素をスクラビングセンターに当てはめる場合、「Webサイト」よりも「データセンター」とした方がより的確な表現となるため、以下ではデータセンターという言い方をする。

- 混雑し始めたデータセンターを特定する

モニタリング装置を顧客データセンターに設置することで、混雑し始めたデータセンターを特定する。このとき、通常時のトラフィックパターンを把握しておき、異常発生をモニタリング装置で検出、アラートを発生させ、対処できるように手順を決めておく。

- そのデータセンターに向けた通信要求を、発信元近くで認識する

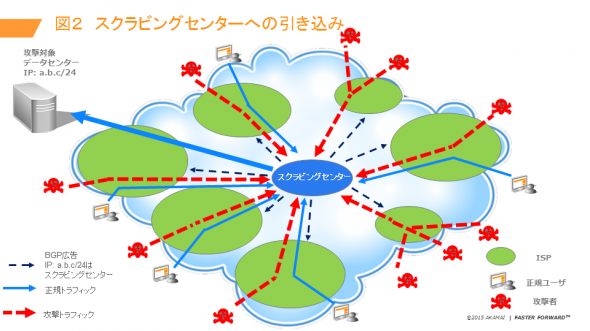

攻撃対象となったデータセンターに向かうパケットを、スクラビングセンターに向かうよう仕向けるために、ルーティング情報を各ISPで更新してもらう。具体的には、攻撃対象のデータセンターのIPアドレス帯について、BGP広告(ISP間で交換するルーティング情報の更新依頼)を行う。これを受け取った各ISPはルーティング情報を更新し、攻撃パケットをスクラビングセンターに仕向ける(図2参照)。

なお、世界複数拠点でスクラビングセンターを運営しているケースでは、BGP広告をIP Anycastで行うことにより、攻撃パケットをなるべくその発生点近くのスクラビングセンターに誘導する。

- 攻撃パケットと正規パケットを区分し、攻撃パケットのみを遮断する

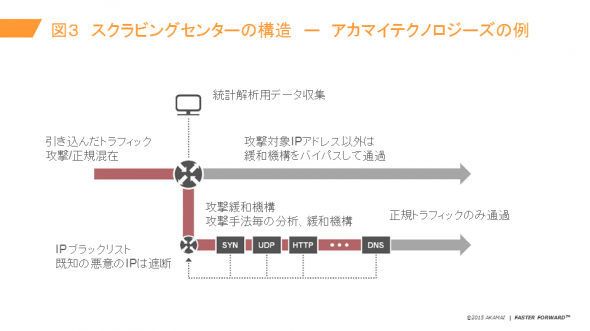

スクラビングセンターでの攻撃パケット判定機構では、さまざまなプロトコルを悪用する攻撃に対応するために、多種多様な技術を導入し、重層的な判定機構を構築している。

図3はその一例である。ここでは、アカマイテクノロジーズが運営するスクラビングセンターの構造を示す。スクラビングセンターに引き込んだトラフィックのうち、特に攻撃対象に向けられたパケットを分析、遮断機構に回し、それ以外のものは何もせずに最小遅延時間で顧客データセンターに転送する。攻撃対象向けのパケットは、UDP、TCP SYN、HTTP Floodなど各種の攻撃を専門に取り扱う機構で分析され、適切な対処方法が決定される。また、未知の攻撃に対しても、技術者による解析が行われ、対処方法が判断される。これについては後述しよう。

SOC(セキュリティ・オペレーション・センター)の必要性

スクラビングセンターでは、さまざまなプロトコルを悪用する攻撃に加え、しばしば未知の攻撃にも対処しなければならない。その際には、エキスパートによる即時の解析が必要である。また、攻撃かどうか疑わしいものについては安易に遮断するのではなく、遮断に伴うリスクの評価と是非について顧客の理解を得る必要がある。そのためには、データの蓄積や分析、レポーティングが重要となる。これらの作業には、専門のスキルを身につけた技術者を必要とする。

また、いつ発生するか分からない攻撃に安定的に即応するためには、技術者集団を体制化する必要がある。アカマイテクノロジーズの場合、ハードウェアのスクラビングセンターを運営するための組織として、SOC(セキュリティ・オペレーション・センター)を組織し、24時間体制で顧客データセンターの監視、スクラビングセンターの制御、攻撃発生時の対応を行っている。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

「クラウドベースのDDoS攻撃対策」徹底解説

「クラウドベースのDDoS攻撃対策」徹底解説 「Pokemon GO」のサーバダウン、複数のハッカーが犯行表明──8月1日の犯行予告も

「Pokemon GO」のサーバダウン、複数のハッカーが犯行表明──8月1日の犯行予告も 「日本のサイトを標的にしたDDoS攻撃と対策」――攻撃者は誰? その狙いは?

「日本のサイトを標的にしたDDoS攻撃と対策」――攻撃者は誰? その狙いは?