電球からインフラ制御システムまで、ありとあらゆる「モノ」がハッキングの対象に――米国セキュリティカンファレンスレポート:セキュリティ・アディッショナルタイム(12)(3/3 ページ)

閉じているはずの「生産システム」も例外ではない?

ファイアウォールやVLANによって適切に通信制御が行われているとは限らない家庭用機器とは異なり、企業の生産現場などで使われるシステムは基本的にインターネットからは分離されたネットワークにあり、「クローズだから大丈夫」と思われがちだ。だが、DEF CON 24の幾つかのセッションによれば、残念ながらそうではないようだ。

「Light-Weight Protocol! Serious Equipment! Critical Implications!」と題するセッションでは、Lucas Lundgren氏とNeal Hindocha氏が、IoT機器のみならず、輸送や医療、監視システムなどさまざまな産業システムで活用されているMQTT(MQ Telemetry Transport)がもたらす危険性を指摘した。

MQTT自体は1999年に作られた古くからのプロトコルだが、低速回線経由でもさまざまな機器をコントロールできるため、今も広く産業機器などで使われている。「だが、安易な利用にはさまざまな脅威がある。機器が侵害されたり、サーバやクライアント内のデータを盗み見られたり、あるいはDoSやコミュニケーションのインターセプトなどを行われたりする可能性が考えられる」(Lundgren氏)。

例えば、ネットワークに接続されているさまざまな機器の脆弱性を検索できるShodanで調べてみると、MQTTを利用し、かつ外部からアクセス可能な機器が多数見つかる。中には、パイプラインの圧力コントローラーの細かなパラメータや車の情報、ATMの残額まで把握できる機器や、監獄のドアをコントロールできる機器まで見つかったそうだ。

両氏はさらに、MQTTプロトコルの内容に改ざんを加えて制御したり、偽のソフトウェアアップデートを送り付けたりできる可能性も示唆した。Lundgren氏は、「機器の動作限界や物理的なセーフティ機構によって攻撃者の思い通りに動作しないケースもあるだろうが、こうした攻撃に対処するには、少なくともデータの検証や暗号化といった対策をとる必要があるだろう」とし、「加えて、信頼できるIPアドレスからのみアクセスを許可するよう制御を施し、厳密にセグメンテーションを行うべきだ」と訴えた。

MQTTで通信が可能なブローカーは世界中に多数存在しているため、これらを悪用したボットネットへの悪用にも注意が必要だ。「MQTTは何千、何万ものマシンに効率的にデータを送ることができる。だからこそ、ボットネットなどへの悪用にも注意が必要だ」(Lundgren氏)。

公開プロキシが裏口になる問題、IoTの世界で再び

続くセッション「Stargate: Pivoting Through VNC to Own Internal Networks」では、Yonathan Klijnsma氏とDan Tentler氏が、本来、リモートメンテナンスを容易に行うために用意されたリモートデスクトップツール「Virtual Network Computing(VNC)」が、さまざまな機器への裏口になっていることを指摘した。

両氏によれば、先のMQTT同様、Shodanで検索すると、実にさまざまな機器がVNCでアクセスできる状態になっているという。健康を保つためのエアロバイク程度ならばかわいいものだが、中には患者の指紋情報やX線検査データなどを盗み見できる可能性がある医療機器も含まれているという。

そして問題は、その多くが認証なしでオープンに使える設定になっていることだ。「要はこれらの機器は公開プロキシ状態になってしまっており、攻撃者を招き入れてしまう恐れがある」とKlijnsma氏は指摘し、もう一度設定を見直すよう呼び掛けた。また、同氏はそうした設定をチェックできるPythonコードも公開しているという。

「分離されている」という前提がゆらぐ制御システムの現場

また「Hacker-Machine Interface - State of the Union for SCADA HMI Vulnerabilities」と題するセッションでは、Brian Gorenc氏とFrits Sands氏が、そもそもの「重要インフラの制御システムは分離されている」という前提自体が崩れていることに目を向けるべきだと呼び掛けた。「HMI(Human Machine Interface)は重要インフラの管理や運用のメインハブであり、本来は隔離された信頼できるネットワークで動いているという前提だった。しかし最近はそうでもない」(Gorenc氏)。

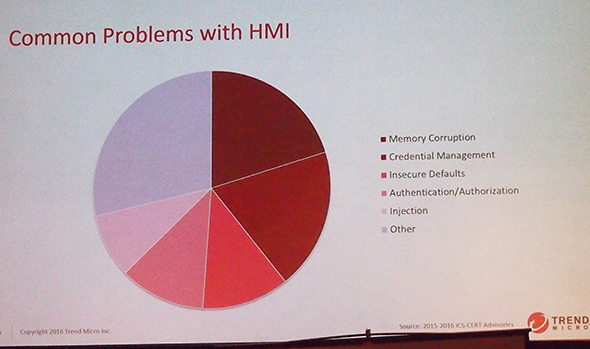

その上悪いことに、「現在のHMIソフトウェアには、ほとんど何のセキュリティも組み込まれていない。ASLRなどの緩和策は無効化されているし、認証も貧弱だ。そして何より、もはやインターネットから分離された環境ではないというのに、理解が足りていない」と、Gorenc氏はTrend Micro Zero Day Initiative(ZDI)で行った調査結果を引き合いに出しながら、HMIにはインジェクションや認証関連、不適切なデフォルト設定やメモリ破損の問題など多数の脆弱性があることを説明した。

Gorenc氏らは、「こうした問題を作り込まないよう、メーカーはファジングやマイクロソフトが提供しているアナライザーを活用し、推奨されないAPIは利用しないといった対策を取るべきだ」とした。一方で、「仮にパッチが公開されても適用までに要する時間が長いことも制御システムの課題だ。バグバウンティプログラムを通じてこの状況の改善に寄与していきたい」と述べた。

オープンな情報共有体制でユーザーの保護を

DEF CON 24では他に、イタリアのスマートシティ構想の中で実装された交通システムや、地震観測用センサー、さらにはアダルトグッズ(非常にセンシティブでプライベートな情報を扱う)などを対象に、脆弱性の存在を指摘するプレゼンテーションが行われた。

セキュリティを強く意識し、既に対策に取り組んでいる企業からすれば「インターネットから丸見えなんてあり得ない」という指摘も出てくるかもしれない。だが、セキュリティの世界では「最も弱い鎖の輪」が狙われることも事実だ。“思った以上に想定外”、などという事態が発生しないよう、基本が確実に実施できていることを確かめることが大切になる。

本稿で紹介した一連の講演からは、これまでITの世界で蓄積されてきた基本的な対策――セキュアな設計とプログラミング、ネットワーク制御によるインターネット分離、認証――といった対策を徹底することや、脆弱性に関する情報をセキュリティコミュニティーとベンダーが交換、共有し、パッチ適用のプロセスを整備し、ユーザー保護に向けて取り組んでいくことの重要性が浮かび上がってくる。

まだ明確な正解はないが、その中ではユーザーもセキュリティを他人任せにするのではなく、自分の機器やソフトウェアを利用する目的とセキュリティを両立する術を検討し、判断を下していく必要がある。そしてそのプロセスの大前提となるのが、各ステークホルダーがセキュリティに関してもっとオープンな姿勢を取り、情報を公開していくことだろう。Black Hat BriefingsやDEF CONのような場が果たす意味もまさにそこにあるといえる。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

Zero Day Initiativeの調査によれば、HMIソフトウェアにはメモリ破損やクレデンシャル管理をはじめ、多数の脆弱性が存在する

Zero Day Initiativeの調査によれば、HMIソフトウェアにはメモリ破損やクレデンシャル管理をはじめ、多数の脆弱性が存在する カミンスキー氏が発表したDNSアタック手法と対策例

カミンスキー氏が発表したDNSアタック手法と対策例 エンジニアよ、一次情報の発信者たれ――Black Hat Asia 2015リポート

エンジニアよ、一次情報の発信者たれ――Black Hat Asia 2015リポート 成長し続けるセキュリティ人材と悲嘆に暮れる情報流出被害者たち

成長し続けるセキュリティ人材と悲嘆に暮れる情報流出被害者たち