DBSに必要な「リスクマネジメント」「情報セキュリティ管理」の基礎:「データベーススペシャリスト試験」戦略的学習のススメ(34)

あの“津崎さん”も保有する難関資格「データベーススペシャリスト」。本企画では、データベーススペシャリスト試験 午前/午後試験対策のための「基礎知識」を抜粋してお届けします。今回はデータベースシステムに必要な「リスクマネジメント」「情報セキュリティ管理」の基礎を解説します。

書籍の中から有用な技術情報をピックアップして紹介する本シリーズ。今回は、秀和システム発行の書籍ポケットスタディ データベーススペシャリスト [第2版](2015年12月22日発行)』からの抜粋です。

ご注意:本稿は、著者及び出版社の許可を得て、そのまま転載したものです。このため用字用語の統一ルールなどは@ITのそれとは一致しません。あらかじめご了承ください。

※編集部注:前回記事「DBSに必要な「認証技術」の基礎」はこちら

情報セキュリティ管理

出題頻度 午前II:●●- 午後I:--- 午後II:---

●--:過去14年間での過去問出題数が1〜9回

●●-:過去14年間での過去問出題数が10〜19回

●●●:過去14年間での過去問出題数が20回以上

Key Word

●リスクの概念、リスクマネジメント、リスクコントロール、情報セキュリティの3要素・全体像、ISMS

リスクの概念

リスクとは、予定している結果と実際の結果で差異を生じる要素のことを指します。情報セキュリティでは、様々なリスクのうち、損失のみをもたらす「純粋リスク」を対象とし、分析・評価していきます。

| 情報セキュリティ分野の用語 | 意味 |

|---|---|

| 投機的リスク | 利益と損失をもたらすリスク |

| 純粋リスク | 損失のみをもたらすリスク |

| 脅威 | 情報資産に悪影響を与える要因。災害や障害など |

| 脆弱性 | 脅威を増幅させるセキュリティ上の問題箇所 |

リスクマネジメント

リスクを組織的にマネジメントし、不利益・損害を回避・低減するプロセスをリスクマネジメントと呼びます。リスクの分析と評価により全体を把握した後、優先度順にコントロールしていくことで、企業にとっての不測の事態を最小の費用で、効果的に処理することができます。

<1>リスク分析と評価

第一段階として、以下の手順でリスクを分析・評価します。手順の名称を暗記する必要はありませんが、順番は暗記して下さい。

<2>リスクコントロール

<1>により明確化したリスクに対し以下の対策を実施します。リスクによる損失を最小化するための施策をリスクコントロール、損失が発生する前提でこれを経済的に解決する施策をリスクファイナンスと呼びます。

| 対策分類 | 対策 | 対策内容 |

|---|---|---|

| リスク コントロール |

リスク回避 | リスクとの関係を絶ち、損害が発生しないようにすること(システムが不安定なので使わない等) |

| 損失予防 | 損失が発生する頻度を減らすこと(盗難に備え、厳重な施錠を行う等) | |

| 損失軽減 | 損失の度合いを軽減すること(火災対策として消火器を設置する等) | |

| リスク分離 | 損失を受ける資源を分散させ、損失規模を軽減させる(分散データベースを採用する等) | |

| リスク移転 | 契約を通じてリスクを第三者に移転する。(開発や運用を委託する等) | |

| リスク ファイナンス |

リスク保有 | 対策を講じず、リスクを財務上負担すること(予め損害額分の予算を用意しておく等) |

| リスク移転 | 資金面の対策を講じ、第三者に資金的なリスクを移転させる(保険に入る等) | |

情報セキュリティの3要素

情報セキュリティの国際標準規格ISO/IEC 17799(JIS X 5080)では、情報セキュリティで守るべき要素を以下のように定義しています。

| 機密性 (Confidantialy) |

認可された者だけがアクセスできること。 (情報資源へのアクセスコントロールを実施し、データの不正取得、通信傍受などを防ぐ仕組みがある) |

|---|---|

| 完全性 (Integrity) |

情報及び情報処理が正確であり完全であること。 (処理誤り・改ざんによる不正データ発生を防ぐ仕組みがある) |

| 可用性 (Availability) |

許可された者が必要なときにアクセスできること。 (障害、災害やDoS攻撃等により、情報にアクセス不可能とならないような仕組みがある) |

情報セキュリティ対策の全体像

情報セキュリティリスクを低減するためには、費用対効果を含め、多方面から合理的な方法を検討し対策を講じる必要があります。

| 環境的セキュリティ | 情報システムの設置環境に関する施策。入退室管理やビデオカメラの設置など様々な施策を合理的に組み合わせる |

|---|---|

| 人的セキュリティ | 運営組織の内部統制上の脆弱性を抑制する施策。ソーシャルエンジニアリングや、内部の犯罪を防ぐために教育を行う |

| データセキュリティ | データの不整合・漏洩・改ざん等の脅威に対応するため、暗号化・メッセージ認証の利用や、アクセス制限・監視を行う |

| システムセキュリティ | 情報システムのシステム障害、不正使用、論理的破壊(ウイルス感染など)といった脅威へ、OSのレイヤで対策を行う |

| ネットワーク セキュリティ |

ネットワーク障害、盗聴、なりすまし、不正アクセス等の対策として、暗号化やファイアウォール・IDSの導入等を行う |

| アプリケーション セキュリティ |

業務アプリケーションの不正利用や破壊、ウイルス感染等への対策として、セキュアな設定・プログラミング等を行う |

| 設備の信頼性 | 情報システムの様々な構成を冗長化し信頼性を高める |

| 緊急時の対応 | 緊急事態に備え、緊急対応、復旧、行動基準、二次災害防止等を総合的に検討する。コンティンジェンシープランと呼ばれる |

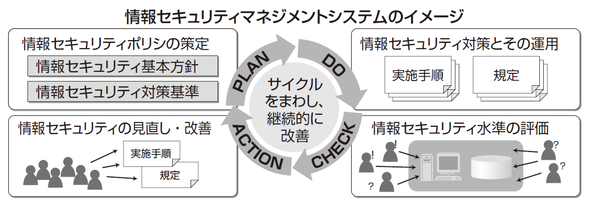

情報セキュリティマネジメントシステム(ISMS)

<1>ISMSの概要

情報資産にふりかかる脅威に対抗するため、組織体が情報セキュリティに取り組むための方針・対策基準を設定し、これを達成するための一連のサイクルを情報セキュリティマネジメントと呼びます。またこれを実践するために組織体が確立した制度をISMS(Information Security Management System)と呼びます。

<2>ISMSに関する主な出題ポイント

| 情報セキュリティ基本方針は経営陣が承認し、全従業員に公表・通知する | |

| 事業・所在地・組織・資産・技術の特徴を考慮して各種方針を決める | |

| 「一度決めてこれをずっと順守」ではなく「PDCAを回し継続的に改善する」 | |

| 本試験過去問題による類題演習 | |

|---|---|

| □H19 午前問51 | 情報システムのリスク分析における作業の順序 |

| □H20 午前問51 | 完全性を脅かす攻撃 |

| □H16 午前問47 | 給与システムにおけるインテグリティの確保について |

| □H20 午前問54 | JIS Q 27001:2006におけるISMSの確立に必要な事項の順序関係 |

| □H19 午前問52 | コンティンジェンシープランにおける留意点 |

| □H24 午前II問21 | 情報セキュリティ基本方式に関する記述 |

| □H18 午前問52 | 情報セキュリティ基本方針文書の取り扱い |

Chance問題

Point check

情報システムのリスク分析に関する記述のうち、適切なものはどれか。

(H21春DB午前II問17)

ア リスクには、投機的リスクと純粋リスクとがある。情報セキュリティのためのリスク分析で対象とするのは、投機的リスクである。

イ リスクの予想損失額は、損害予防のために投入されるコスト、復旧に要するコスト、及びほかの手段で業務を継続するための代替コストの合計で表される。

ウ リスク分析では、現実に発生すれば損失をもたらすリスクが、情報システムのどこに、どのように潜在しているかを識別し、その影響の大きさを測定する。

エ リスクを金額で測定するリスク評価額は、損害が現実のものになった場合の1回当たりの平均予想損失額で表される。

解答 Point check ウ

*囲み内をクリックすると解答を表示します(表示後ページをリロードすると、再び非表示になります)

関連記事

春期試験の押さえどころを総ざらい!

春期試験の押さえどころを総ざらい!

本連載では、テクニカルエンジニア(データベース)試験に対応できる知識を確認していきます。多岐にわたる知識が問われる試験ですので、受験する方はもちろん、日常業務ではあまり使うことのない技術知識の確認にも役立ててください。 データベーススペシャリスト試験(Database Specialist Examination)

データベーススペシャリスト試験(Database Specialist Examination)

ITエンジニアに必要な各種資格情報を解説する「@IT自分戦略研究所 資格辞典」。今回は、IPAが実施する情報処理技術者試験の「高度試験」9区分のうちの一つ「データベーススペシャリスト試験」を紹介する。 真のデータベースエンジニアを目指そう!

真のデータベースエンジニアを目指そう!

本連載は、ITシステム開発の現場でプログラミングやSQLのコーディングを行っているエンジニア(データベース利用者)が、データ管理者(DA)やデータベース管理者(DBA)へステップアップするための第一歩として有効な基礎知識を紹介する(編集局) 【Oracle Database】忘れていませんか? 「アラートログ調査」に必要な、たった3つのキホン

【Oracle Database】忘れていませんか? 「アラートログ調査」に必要な、たった3つのキホン

データベース管理システムの運用でトラブルが発生したらどうするか。データベースサポートスペシャリストが現場目線の解決Tipsをお届けします。今回は基本編として「アラートログの調査で押さえるべき3つのポイント」を解説します。【Oracle Database 12c対応版】

Copyright © ITmedia, Inc. All Rights Reserved.

![ポケットスタディ データベーススペシャリスト [第2版]](https://image.itmedia.co.jp/ait/articles/1703/01/r20_90.jpg)

![ポケットスタディ データベーススペシャリスト [第2版]](https://image.itmedia.co.jp/ait/articles/1703/01/r20_160.jpg)