第4回 BitLockerをコマンドラインで管理する:超入門BitLocker(2/2 ページ)

保護機能情報の取得

1つのBitLockerディスクには複数の保護機能(ロック解除用のキーなどの情報)を付けることができる。その一覧は「manage-bde -protectors -get」で確認できる。

C:\>manage-bde -protectors -get g: …保護機能一覧の取得

BitLocker ドライブ暗号化: 構成ツール Version 10.0.14393

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

ボリューム G: [FATUSB]

すべてのキーの保護機能 …このドライブには3つの保護機能がある

パスワード: …パスワード文字列による保護。パスワードは1つのBitLockerドライブには1つしか付けられない

ID: {81FDD4CD-004F-4352-9227-3B1F7CF37F1C}

数字パスワード: …回復パスワード(数字パスワード)による保護。回復パスワードや外部キーは複数付けられる

ID: {82EF533B-7D83-4B3C-BBAC-97A854C79E57}

パスワード:

382129-526075-265034-540903-290015-055352-516351-004576 …ロックが解除された状態では、数字パスワードの数字列そのものを見ることができる

外部キー: …外部キーによる保護

ID: {E9640354-7A86-45A3-8581-8072630A5DB5}

外部キー ファイル名:

E9640354-7A86-45A3-8581-8072630A5DB5.BEK

自動ロック解除は有効です。 …この外部キーは自動ロック解除用に使われている

C:\>

回復パスワード(数字パスワード)の追加

新しい回復パスワードを追加するには「manage-bde -protectors -add -recoverypassword」を使う。引数なしで-recoverypassword(-rp)オプションを使うとランダムな回復パスワードが設定されるが、自分で好きな数字パスワードを指定することもできる。

C:\>manage-bde -protectors -add g: -recoverypassword …新しい回復パスワードの追加

BitLocker ドライブ暗号化: 構成ツール Version 10.0.14393

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

追加されたキーの保護機能:

数字パスワード: …追加された回復パスワードの情報

ID: {BFD1E88C-729A-4336-8F94-E824D906DA81}

パスワード:

198649-329263-367972-651112-595199-398354-648967-096426 …ランダムに自動生成された数字列

必要な操作: …生成された回復パスワードをどこかへ保存するようにという指示

1。この数字の回復パスワードを、使用しているコンピューター

以外のセキュリティ保護された場所に保存してください:

198649-329263-367972-651112-595199-398354-648967-096426

データの消失を防ぐために、このパスワードを直ちに保存してください。

このパスワードで、暗号化ボリュームのロックを解除できます。

C:\>manage-bde -protectors -add g: -rp 001111-002222-003333-004444-005555-006666-007777-008888 …固定的な回復パスワードを追加してみる

BitLocker ドライブ暗号化: 構成ツール Version 10.0.14393

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

追加されたキーの保護機能:

数字パスワード:

ID: {72E06CC9-7F54-4A03-B89B-7837CE935A8A}

パスワード:

001111-002222-003333-004444-005555-006666-007777-008888 …指定した回復パスワードが追加された

必要な操作:

…(以下省略)…

C:\>

外部キー(回復キー)の追加

新しい外部キーを追加するには「manage-bde -protectors -add -recoverykey」を使う。結果は必ず.BEKファイルとして保存される。これをUSBメモリに保存すれば、USBキーとして使えるようになる。

C:\>manage-bde -protectors -add g: -recoverykey d:\key …新しい外部キーの追加

BitLocker ドライブ暗号化: 構成ツール Version 10.0.14393

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

追加されたキーの保護機能:

ディレクトリ d:\key に保存されました …作成したキーの保存先

外部キー:

ID: {BCF8DC78-FDD9-4654-A707-97D8A6C930CC}

外部キー ファイル名:

BCF8DC78-FDD9-4654-A707-97D8A6C930CC.BEK …作成された外部キーファイル名

C:\>

Active Directoryアカウントによる保護機能の追加

BitLockerでは、Active Directoryのユーザー名やグループ名による保護機能を追加することもできる。現在ログオンしているユーザーの名前やグループ名が指定したアカウントに一致していると自動的にロックが解除されるという機能である。ユーザーごとに自動ロック解除の設定を行う必要がなくなる(ただしActive Directoryドメインでのみ利用可能)。

この保護機能は「manage-bde -protectors -add -sid」で追加できる。

C:\>manage-bde -protectors -add g: -sid Example\Suzuki01 …ExampleドメインのSuzuki01というユーザーに対する自動ロック解除を設定する

BitLocker ドライブ暗号化: 構成ツール Version 10.0.14393

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

追加されたキーの保護機能:

Identity: …キーの種類は「Identity」タイプになる

ID: {C83C38B0-808C-4D33-BAF4-881C2B36EDF9}

SID:

S-1-5-21-2615804407-2451335561-1198822208-1120 …アカウントSID情報

アカウント名:

EXAMPLE\Suzuki01 …Active Directoryのユーザー名

C:\>

不要な保護機能情報の削除

不要な保護機能情報は「manage-bde -protectors -delete -id」で削除できる。回復パスワードや外部キーなどの情報が漏えいしたり、(別の回復パスワードを作ったなどの理由で)不要になったりした場合は、このコマンドで削除しておく。

C:\>manage-bde -protectors -delete g: -id {BFD1E88C-729A-4336-8F94-E824D906DA81} …先ほど追加した回復パスワードを削除してみる

BitLocker ドライブ暗号化: 構成ツール Version 10.0.14393

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

ボリューム G: [FATUSB]

ID {BFD1E88C-729A-4336-8F94-E824D906DA81} のキーの保護機能

数字パスワード:

ID: {BFD1E88C-729A-4336-8F94-E824D906DA81} …削除対象のID

パスワード:

198649-329263-367972-651112-595199-398354-648967-096426

ID "{BFD1E88C-729A-4336-8F94-E824D906DA81}" のキーの保護機能が削除されました。

C:\>

自動ロック解除で使われている外部キーを削除すると、PCに接続した時に自動ロック解除できなくなるので注意する(次回はパスワードの入力などの操作が必要)。

また、保護機能が1つもないとロックを解除できなくなるので、それは禁止されている。もし保護機能を全部削除すると、BitLockerドライブは自動的に「中断」状態になり、常にロックが解除された状態になる(保護機能なしではロック状態にはできない)。全部削除してしまった場合は、速やかに新しいパスワード文字列や回復パスワード、回復キーなどを追加する必要がある。

C:\>manage-bde -protectors -delete g: -id {82EF533B-7D83-4B3C-BBAC-97A854C79E57} …最後の保護情報を削除してみる

BitLocker ドライブ暗号化: 構成ツール Version 10.0.14393

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

…(中略)…

ID "{82EF533B-7D83-4B3C-BBAC-97A854C79E57}" のキーの保護機能が削除されました。

注意: BitLocker 暗号化データへの継続的なアクセスを可能にするために、キーの保護

機能はボリューム G: 上で無効になっています。 …保護情報が全てなくなったので無効にしたという意味

追加された新しいキーの保護機能を再度有効にするには、

「manage-bde -protectors -enable G:」と入力してください。

C:\>manage-bde -protectors -enable g: …強制的に保護を再開させてみる

BitLocker ドライブ暗号化: 構成ツール Version 10.0.14393

Copyright (C) 2013 Microsoft Corporation. All rights reserved.

エラー: エラーが発生しました (コード 0x80310007):

この操作を実行するには、安全なキーの保護機能が少なくとも 1 つ必要です。 …エラー発生。保護用のキーが1つもないのでBitLockerによる保護を再開できない

C:\>

BitLockerをActive Directoryで管理する

Active Directoryドメイン内でBitLockerを利用する場合、グループポリシーを使ってBitLockerの挙動を制御できる。例えばリムーバブルディスクに対してはBitLockerによる保護を強制したり、回復パスワードをActive Directoryで保管したりできる。詳細については以下のサイトを参照のこと。

- 「BitLocker グループ ポリシー設定」(マイクロソフトTechNetサイト)

●回復パスワードをActive Directoryに保存する

最後にActive Directoryと連携する例を1つだけ挙げておく。

回復パスワードは、BitLockerのデータを復元するために必要な重要な鍵データである。そのため、必ずどこか(第三者に盗み見されない)安全な場所に保存しておく必要がある。だがその管理を個々のユーザーに任せていたのでは紛失する危険性が高くなる。

Active Directoryでは、クライアントPCで利用しているBitLockerドライブの回復パスワードを自動的に収集、保存することができるので、可能ならこのような機能を利用したいところだ。

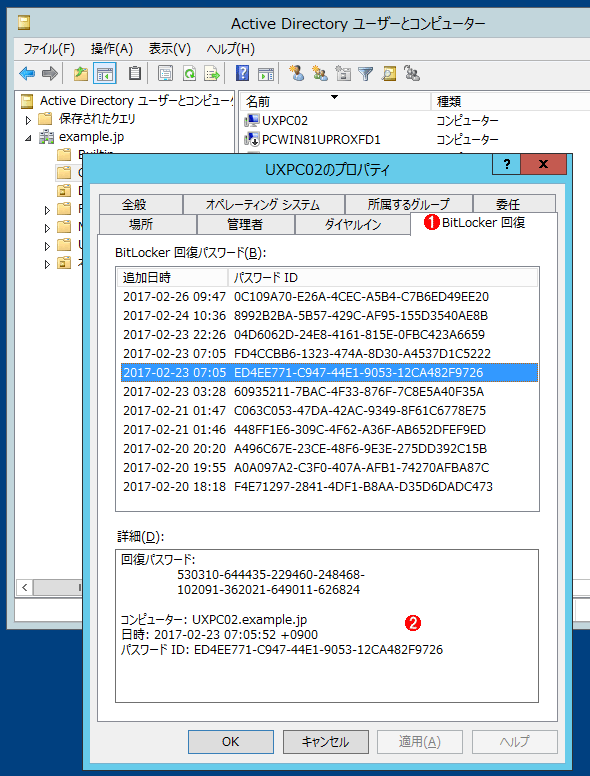

Active Directory上に保存されているBitLockerの回復パスワードの例

Active Directory上に保存されているBitLockerの回復パスワードの例これは、あるコンピュータにおいて発行された回復パスワードの一覧。各コンピュータオブジェクトのプロパティ画面で確認できる他、IDを指定してActive Directory全体から検索することもできる。

(1)コンピュータのプロパティで[BitLocker回復]タブを選択する。

(2)保存されている回復パスワードの詳細。

今回はBitLockerをコマンドラインから管理する方法を紹介した。次回は最終回として、BitLockerの気になる点をQ&A形式で取り上げる。

Copyright© Digital Advantage Corp. All Rights Reserved.