CSIRTが果たすべき「社会的責任」とは:@ITセキュリティセミナー東京・大阪・福岡ロードショー 2017 レポート(3)(3/4 ページ)

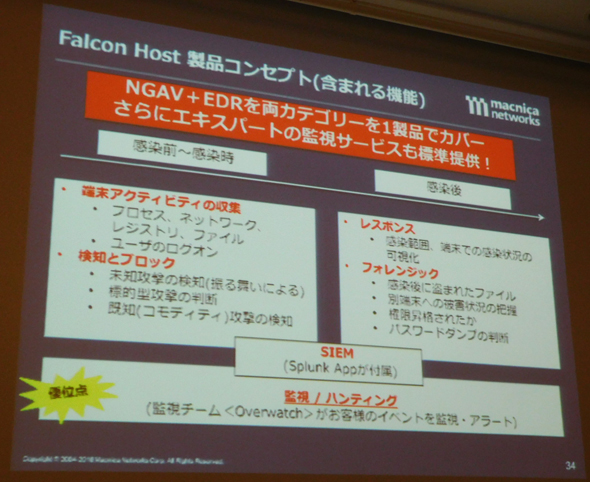

“事故発生現場”エンドポイントをどう監視するか――マクニカネットワークス

標的型攻撃は、その60%がマルウェアではなく、エクスプロイトと呼ばれる攻撃コードを用いて行われる。こうした攻撃を、マルウェア検知製品で100%防ぐことはできない。

「マルウェアの検知とブロックは大事だが、あくまでセキュリティ強化の目的を達成するための1つの手段にすぎない。目標にすべきは、個人情報や知財など、企業にとって重要な情報を盗られないこと、そして企業ブランドを下げないこと。そのためには、攻撃の状況をリアルタイムに可視化して把握するライブレスポンスと、迅速な報告および対処を行うためのCSIRTのような組織作りをして、被害の最小化に努めるべきだ」

講演「インシデントの現実から考える。後悔しないエンドポイント対策の選び方」で、マクニカネットワークスの矢野裕太氏はそう指摘し、これらを実現するためにまずやるべきことは、「事故発生現場であるエンドポイントのログの収集、調査を行うEDR(Endpoint Detection and Response)を導入することだ」と述べた。

そうした観点からマクニカネットワークスが提供する米CrowdStrikeの「Falcon Host」は、セキュリティエキスパートの監視サービスを標準で含んでおり、エンドポイント上で発生している攻撃動作を監視、未知の攻撃を含めて検知およびブロックする。「専門家のサポートサービスが付いた包括的な標的型攻撃対策を、1製品で実現することができることがメリットだ」(矢野氏)。

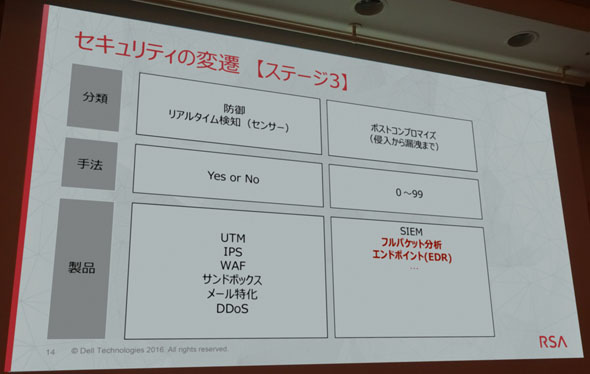

脅威の侵入から情報漏えいまでの間に何ができるか――EMCジャパン、テクマトリックス

従来のセキュリティ対策は、脅威の侵入を防ぐためのものであり、事前に与えられた定義を基に、対象が脅威かどうかを判断するだけのものだった。しかし昨今では、侵入を前提とした対策が常識になりつつある。

セッション「2017年、サイバーセキュリティ対策は何を最重視するべきか〜“侵入されることを前提に”した迅速な発見と対処が企業を救うワケ〜」に登壇したEMCジャパン RSA事業本部 事業推進部 ビジネスディベロップメントマネージャーの能村文武氏は、その理由を「現在のサイバー攻撃が、城壁のみを狙うのではなく、人の心を何度も何度も狙ってくる巧妙なものになっているからだ」と説明する。

こうした攻撃に対しては、侵入を完全に防ぐのが難しい以上、侵入から漏えいまでの時間を考える「ポストコンプロマイズ」の取り組みが必要となる。能村氏は、「侵入に対する防御が多層であるならば、ポストコンプロマイズな対策も多層的にすべきだ」と訴える。こうした観点から同社の「RSA NetWitness Suite」は、脅威の可視化から分析、対応・調査までを統合して、多層的な対策を提供するものだという。

また、NetWitness Suiteの評価・運用支援サービスを提供するテクマトリックス EMC営業部 RSAセキュリティチームの児島寛幸氏は、「侵入を前提にした対策には見えにくいことが多く、さまざまな不安がつきまとうのが常だ」と述べ、同社が提供するユーザーサポートサービスを紹介した。

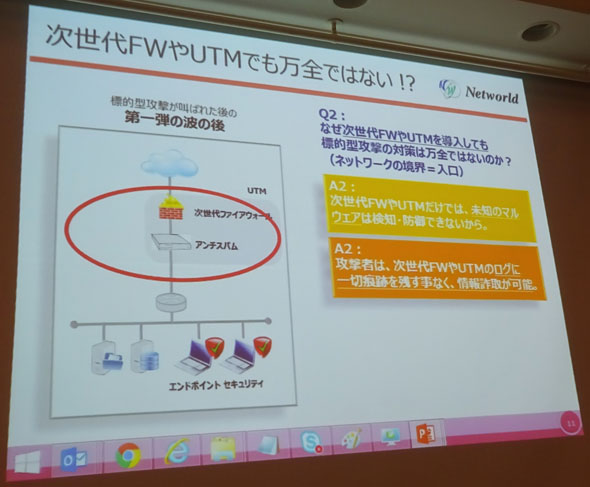

マルウェアの振る舞いが限られる「出口」での対策が有効――ネットワールド

続くセッション「【事例解説】実態を暴く!なぜ既存の標的型攻撃対策はすり抜けるのか?」では、ネットワールド マーケティング本部 課長の大城由希子氏が、既存のセキュリティ対策が抱える問題について説明した。

大城氏はまず、基本的なソフトウェアアップデートやID管理の徹底など、「コストを掛けずにできることも多い」とし、まずは既存の運用を改善すべきだと主張した上で、最新の防御に懐疑的な見方を示した。

「既存のファイアウォールをすり抜ける攻撃への対策としては次世代ファイアウォールやUTMが注目されるが、未知のマルウェアや証跡を消す能力を持った攻撃者には弱い。次に流行したサンドボックスは、その存在を検知するタイプの攻撃が登場した。最新のふるまい検知型の対策も、標準的な行動を模した攻撃は検知しにくい。これらの対策が無意味というわけではないが、より早く攻撃を検知するためには、リソースやナレッジ、運用をカバーするためのサービスを活用する必要がある」(大城氏)

大城氏が紹介するオランダのセキュリティベンダーRedSocksは、攻撃者やマルウェアのアクセス先などの「脅威情報」をベースとした出口対策の手法を採用している。亜種の多いマルウェアでも、出口でのふるまいは限られているため、検知しやすくなるという。

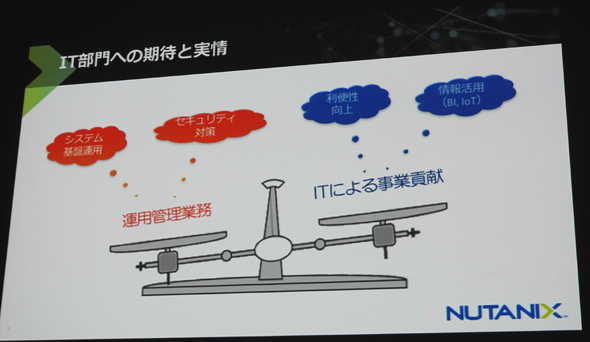

(番外編@福岡)デスクトップ仮想化に求められるインフラの姿――ニュータニックス

ここで本セミナーの東京・大阪会場で実施されなかった唯一のセッション「セキュリティ対策+αを目指して!! ハイパーコンバージドインフラによるデスクトップ仮想化の効果」を紹介しよう。

同セッションに登壇したニュータニックス・ジャパン 西日本営業本部 テリトリーアカウントマネージャー 小澤周平氏は、「守るべきデータを集約し、運用・管理の仕組みをシンプルにすることが、セキュリティ対策にもつながる」と述べ、デスクトップ仮想化がもたらす複数のメリットを解説した。

小澤氏によれば、セキュリティ対策としてのインターネット分離、デスクトップ仮想化の効果は既に広く認められているが、システムの構築・維持・拡張に掛かるコストや、仮想化による利便性・パフォーマンスの低下が課題視されてきたという。

ニュータニックスでは、こうしたインフラ面の問題を解消し、ストレージから仮想化サーバまでのレイヤーを統合管理するためのアプライアンス製品を提供している。

「デスクトップ仮想化は、セキュリティだけでなく、ワークスタイル変革の促進や、従業員満足度の向上といった効果ももたらす。そのためには、インフラがボトルネックとなっている状況を解決し、インフラ運用・管理の複雑さをできるだけ取り除いていかなければならない」(小澤氏)

Copyright © ITmedia, Inc. All Rights Reserved.

マクニカネットワークス 営業統括部 サイバーセキュリティ 第2営業部第1課 矢野裕太氏

マクニカネットワークス 営業統括部 サイバーセキュリティ 第2営業部第1課 矢野裕太氏

EMCジャパン RSA事業本部 事業推進部 ビジネスディベロップメントマネージャー 能村文武氏

EMCジャパン RSA事業本部 事業推進部 ビジネスディベロップメントマネージャー 能村文武氏 EMC営業部 RSAセキュリティチーム 児島寛幸氏

EMC営業部 RSAセキュリティチーム 児島寛幸氏

ネットワールド マーケティング本部 課長 大城由希子氏

ネットワールド マーケティング本部 課長 大城由希子氏

ニュータニックス・ジャパン 西日本営業本部 テリトリーアカウントマネージャー 小澤周平氏

ニュータニックス・ジャパン 西日本営業本部 テリトリーアカウントマネージャー 小澤周平氏