JPCERT/CCが「Active Directoryのセキュリティ」にフォーカスした文書を公開:社内にあるから安全だと思っていませんか?(1/2 ページ)

「Active Directory」は、ひとたび悪用されれば攻撃者にとっても便利な仕組みと化す。標的型攻撃において、横展開に悪用されるケースが多数報告されているのだ。こうした現状の改善に向け、JPCERT/CCが文書を公開した。その中身とは。

昨今、官公庁や多くの企業に被害をもたらしている標的型攻撃。大規模な情報漏えいにつながってしまう要因の1つに、侵入後の「横展開」がある。

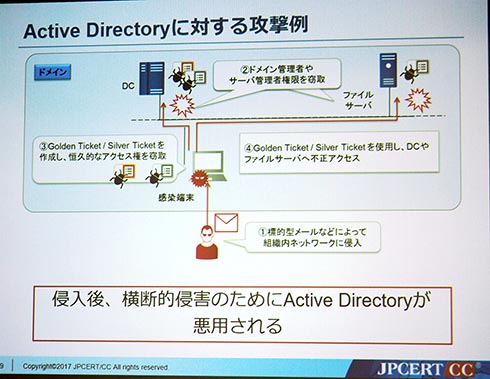

その際にしばしば狙われるのが、マイクロソフトがWindowsシステム向けに提供している認証/リソース管理基盤である「Active Directory」だ。Active Directoryが悪用されると、ドメインコントローラーやサーバの管理者権限が乗っ取られ、恒久的なアクセス権が不正に(しかし、システム的には正規の手続きで)作成され、Active Directory管理下のファイルサーバに格納された重要な情報が盗み取られてしまう恐れがある。

JPCERTコーディネーションセンター(JPCERT/CC)では、こうしたActive Directoryの乗っ取り事例を多数確認しているそうだ。「多くの組織では適切にActive Directoryの運用やログ管理ができておらず、長期にわたって攻撃を検知できない環境にある」と、JPCERT/CCの早期警戒グループ 情報分析ライン 情報セキュリティアナリストの松田亘氏は指摘する。

この状況を改善すべく、JPCERT/CCは2017年3月14日、「ログを活用したActive Directoryに対する攻撃の検知と対策」と題する文書を公開した。Active Directoryは企業システムで広く利用されているにもかかわらず、その安全な運用のための情報は断片的で、日本語で体系的にまとめられた文書が少ない。そこで、マイクロソフトが公開している情報などを確認しつつ、攻撃手法と対策についてまとめたのがこの文書だ。「ただ守りましょうと呼び掛けて終わるのではなく、“具体的にどのように手を動かせばいいか”を記している」(松田氏)という。

この文書では、なぜサイバー攻撃の中でActive Directoryが狙われ、どのように攻撃されるのかを主な手法を図版付きで解説。そして、フローチャートに沿って最低限実施すべき対策とともに、悪用された場合に素早く気付けるよう、どんなログが残るかも紹介している。複数のステップで構成されているサイバーキルチェーンのうち、横断的侵害の段階で攻撃を検知し、食い止めることによって、深刻な被害を防いでもらうことが狙いだ。

狙われやすいActive Directory

標的型攻撃対策というと、さまざまなセキュリティ製品を用いたマルウェアの検知に加え、外部に公開されたプロキシサーバのログ解析、インシデントレスポンス体制の整備といった事故前提型の取り組みも思い浮かぶようになった。その中でActive Directoryは、「見逃されがちなポイント」で、実は攻撃者にとって「狙い目」になっているという。

Active Directoryは、もともとはアカウントやリソースの情報を集中管理して運用を便利にするための仕組みだ。しかし、ひとたび攻撃が成功してドメイン管理者権限が奪い取られれば、ほぼあらゆる操作が可能になってしまう。攻撃者にとっても同様に便利な仕組みなのだ。「Active Directoryはシステム内部にあり、外向けのサーバよりも安全というイメージがあるかもしれない。しかし、そんな慢心を逆手に取り、実際には狙われやすい」(松田氏)

では、Active Directoryはどのような手法で攻撃されるのだろうか。文書では主に2つの方法を解説している。

1つは「Microsoft Windows Serverに関する脆弱性(CVE-2014-6324)」に代表される、Kerberos認証の脆弱(ぜいじゃく)性を悪用してドメイン管理者権限を取得する方法。もう1つは「Pass-the-Hash」や「Pass-the-Ticket」と呼ばれる、デバイスのメモリに保存された認証情報を悪用する方法だ。「いずれも、攻撃手法やMimikatzのようなツールが公開されており、容易に攻撃できる状況だ」(松田氏)

残念ながら、しばしば悪用されるKerberos認証の脆弱性は2014年に公表された問題だ。「修正プログラムも当然あるが、それが適用されていない組織が多い。2017年3月現在でも悪用を確認している」(松田氏)

Pass-the-Ticketに関しては、「不正に『Golden Ticket』や『Silver Ticket』と呼ばれる認証チケットを作成できる、非常に厄介な問題である。Golden Ticketではドメイン管理者を含む任意のユーザーへのなりすましが可能であり、サーバの管理者権限を奪取することで作成できるSilver Ticketでは、サーバの管理者や利用者になりすまして任意のサービスにアクセスできる。しかも、いずれも有効期限が10年と、昨今のシステムにおいてはほぼ永続的といえるほど長期にわたって利用できる。その上Silver Ticketは、ドメインコントローラーにアクセスせずに使えるためにログが残らない。とにかく厄介だ」と松田氏は説明した。

関連記事

Active Directoryはなぜ必要なのか

Active Directoryはなぜ必要なのか

本連載では「Active Directoryとは?」「なぜ、Active Directoryを使う必要があるのか?」などをあらためて考察し、より効果的に運用するための方法を探っていく。 Active Directoryのドメイン管理者アカウントが不正利用、組織内攻撃に悪用

Active Directoryのドメイン管理者アカウントが不正利用、組織内攻撃に悪用

JPCERT/CCによると、Active Directoryのドメイン管理者アカウントを悪用し、組織内ネットワークで横断的に攻撃活動を行う例が確認されており、注意が必要だ。11月にリリースされた緊急パッチの適用も確認しておきたい。 Active Directoryオブジェクトの種類と効果的な活用方法

Active Directoryオブジェクトの種類と効果的な活用方法

Active Directoryで作成されるユーザーやグループを「Active Directoryオブジェクト」と呼ぶ。今回は、このオブジェクトを効率よく管理するために知っておきたいトピックを紹介する。 イベントビューアーでセキュリティ監査を行うためのグループポリシー設定

イベントビューアーでセキュリティ監査を行うためのグループポリシー設定

前回までは「セキュリティ対策」のためのグループポリシー設定を紹介してきた。今回は「セキュリティ脅威の検知」に役立つ、グループポリシーの設定を紹介する。

Copyright © ITmedia, Inc. All Rights Reserved.

アイティメディアからのお知らせ

編集部からのお知らせ

JPCERT/CC 早期警戒グループ 情報分析ライン 情報セキュリティアナリストの松田亘氏

JPCERT/CC 早期警戒グループ 情報分析ライン 情報セキュリティアナリストの松田亘氏