また世界的サイバー攻撃 WannaCry風ランサムウェア「Petya」の攻撃の発端:MBRへの感染でドライブ全体を暗号化

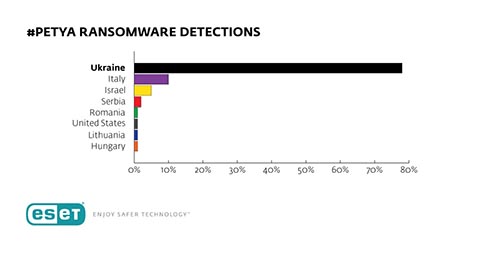

WannaCryと似たランサムウェア、「Petya」ファミリーを使ったサイバー攻撃がウクライナを中心に世界的に拡散している。

ランサムウェアによる世界的なサイバー攻撃がまた発生している。スロバキアのセキュリティ企業 ESETが2017年6月27日(現地時間)、WannaCryと同じエクスプロイトコードを用いた「Petya」ファミリーの攻撃の発端や発生状況を公式ブログで伝えた。以下、内容を抄訳する。

ウクライナで新しいランサムウェア攻撃が頻発し、SNSなどで多くの報告が投稿されている。この攻撃で使われているランサムウェアは「Petya」ファミリーに関連している可能性がある。このランサムウェアはストレージのMBR(マスターブートレコード)への感染に成功すると、そのドライブ全体を暗号化する。また、全てのファイルを暗号化する場合もある。

さらにこのランサムウェアは、WannaCryと同様に、Windowsのファイル共有プロトコル「SMB(Server Message Block)」の古いバージョンである「SMB v1(SMB 1.0/CIFS)」の脆弱(ぜいじゃく)性を突くエクスプロイトコード「EternalBlue」を用いてネットワークに侵入し、Microsoft製の管理者向けツール「PsExec」を使ってネットワーク経由で他のコンピュータに拡散させるもようだ。

EternalBlueとPsExecを組み合わせて使うことが、このランサムウェア攻撃が急速に世界的に拡散した理由かもしれない。このランサムウェアは、パッチを当てていないコンピュータが1台でもあれば、それを足掛かりにネットワークに侵入し、管理者権限を取得して他のコンピュータに拡散するようだ。

ESETの研究者はこの攻撃の発端を特定した。

ウクライナで、金融などさまざまな業種の企業が使う会計ソフトウェア「M.E.Doc」を攻撃者がハッキングし、トロイの木馬を組み込んだアップデートを配布。それを数社の顧客が実行した。その結果、攻撃者は2017年6月27日に大規模なランサムウェア攻撃を仕掛けることに成功した。M.E.Docは同日、Webサイトでユーザーへ警告を発している。

このランサムウェア攻撃はウクライナでまん延しており、企業や政府機関の多くが感染した。また、欧米の企業にも影響を与えていることが確認されている。またThe Independentによると、スペインやインドでも攻撃が発生していると伝えられている他、デンマークの運輸会社 Maerskや英国の広告会社WPPなども被害に遭ったという。WPPはその後、実際に被害があったことを認めている。

感染者のコンピュータには、WannaCry感染者に表示されたものと似た画面が表示され、身代金の支払いを促す。

この画面に書かれている文面は以下の通りだ(一部変更)。

「このテキストが見えている場合、もうファイルにはアクセスできない。暗号化されているからだ。われわれは全てのファイルを安全かつ簡単に復元できることを保証する。復元するには、身代金300ドル(約3万4000円)相当のビットコインを支払い、復号鍵を購入するだけでよい」

攻撃を受けて身代金の支払いが行われているとの報道もあるが、2017年6月27日夜(米国時間)の時点で、ビットコインウォレットIDと“パーソナルインストールキー”を送信する電子メールがプロバイダーによって遮断されている。身代金を支払っても、復号鍵を受け取れない状態となっている。

関連記事

「WannaCryはまだ終わっていない」──キルスイッチで毎日1000台が救われている

「WannaCryはまだ終わっていない」──キルスイッチで毎日1000台が救われている

Interop Tokyo 2017において、JPCERT/CCの久保啓司氏が「WannaCryがおしえてくれたこと」と題して講演。「境界防御」という神話は崩壊したこと、いまだにキルスイッチへのアクセスが観測できることに触れ、あらためて最新パッチの適用を呼び掛けた。 世界中のITシステムが混乱 「Wanna Cryptor」の脅威から身を守るために今すぐできること

世界中のITシステムが混乱 「Wanna Cryptor」の脅威から身を守るために今すぐできること

暗号型ランサムウェア「Wanna Cryptor」を使ったサイバー攻撃が世界中で発生している。あらためて「Wanna Cryptor」とは何か、被害に遭わないようにするにはどう対策すればよいか。セキュリティ企業のESETが解説した。 今すぐできるWannaCry対策

今すぐできるWannaCry対策

猛威を振るうランサムウェア「WannaCry」。必ずしも管理が行き届いていない企業内システムで、Windowsに対策パッチを急いで適用する方法は? 脆弱性の見つかったSMBv1を無効化する方法を追記。 ランサムウェア「WannaCry」対策で安心してはいけない――いま一度、見直すべきWindowsの脆弱性対策

ランサムウェア「WannaCry」対策で安心してはいけない――いま一度、見直すべきWindowsの脆弱性対策

ランサムウェア「WannaCry」の世界的な感染や、日本国内での感染報告を聞いて、慌ててWindows Updateを実行したユーザーやIT部門の方は多いのではないでしょうか。“セキュリティパッチを当てたからこれで安心”なんて思ってはいけませんよ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.